一、前言

正如上篇文章所述,刚开始接触msf,单纯是为了分析某些漏洞,然后在msf中查找相应漏洞软件版本,系统版本的exp便于漏洞分析,同时进行偶尔的exp修改,这就是初期对于msf的使用,以至于我认为这款工具仅此而已,直到在分析一个格式化字符串漏洞的时候,当然cve编号已经记不清了,接触到了纯字符这个概念,随后查阅各种资料,手动去除坏字符,在线shellcode编码转换等等,最后锁定了alpha3这个开源工具,当然他是有效的,也是很不错的一款工具,当即解决了这个问题。但随着对纯字符的认识,意识到了小丑竟是我自己,,,原来msf自带多种编码,包括了纯字符编码,借此机会,带大家了解一下msf的其他功能。

二、show all

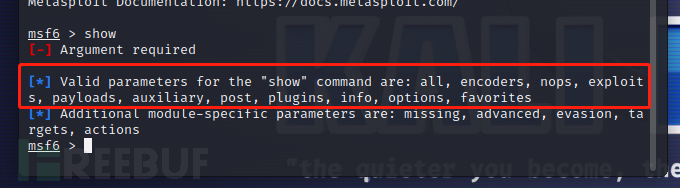

输入命令show,看到提示,那么根据提示我们就知道msf包含的模块:

all:顾名思义就是展示所有东西

三、编码

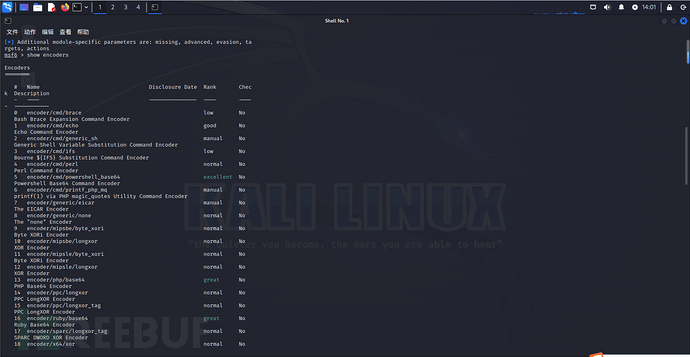

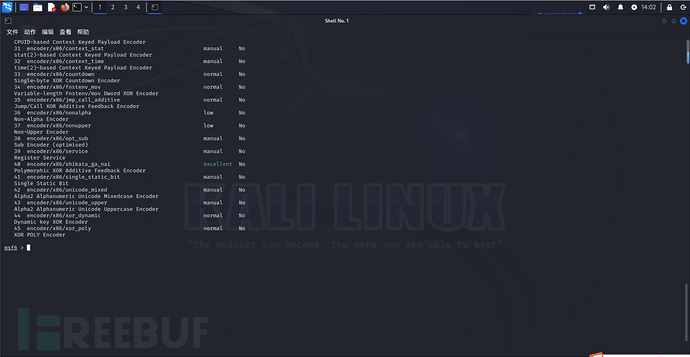

show encoders:

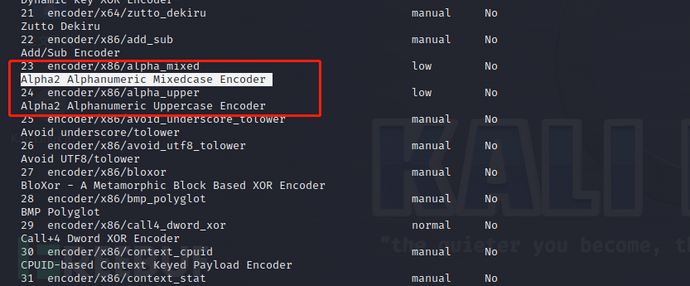

可以看到这里一共有45种编码方式,每种编码方式下面都有相应的注释,而前面提到的alpha编码就在这:

使用方式-e 编码类型即可,这样可以根据不同需求得到我们需要的shellcode。

四、其他模块

除了编码模块,还有滑板指令模块,通过show nops展示:

滑板指令不会对程序运行状态有实质影响或者空操作之类的,就像0x90。滑板指令有多种作用,在漏洞利用中应用广泛:

• 填充,填充多余部分

• 延迟,nop指令会产生一定的延迟效果

• 等待,等待缓冲区清空,总线恢复

• 清除,清除上一个算数逻辑指令设置的flag位

• 破解,将部分关键指令用nop填充

使用方式use +即可

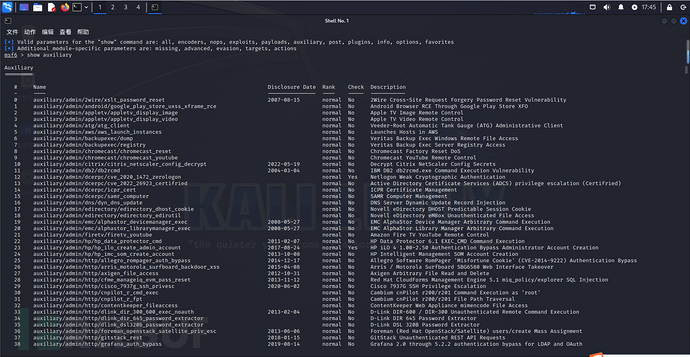

show auxiliary辅助模块,是一个功能特别多的模块,这里只简单介绍,他负责执行信息收集,扫描,嗅探,指纹识别,口令猜测和Dos攻击等功能:

使用方式use +,之后通过show options显示选项进行修改,run跑起来。

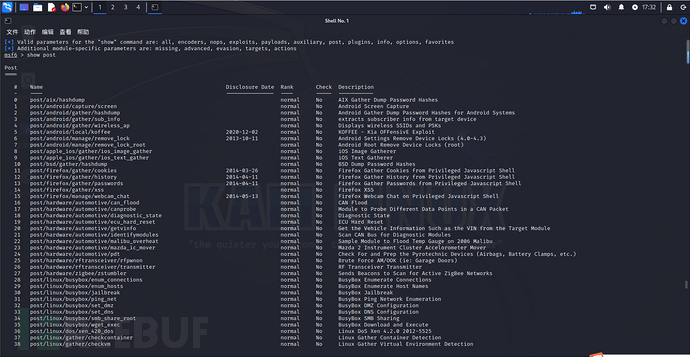

show post,这是一个后渗透模块,里面包含了后渗透会用到的功能,最多就是信息收集:

当然还有插件,选项之类的,不属于工具范畴这里不再展示,通过对msf的了解,毫无疑问这是黑客手里的一把利器,也是我们网络安全人员的必备神器。