vulnhub-shiro

baiyexing8

baiyexing8- 关注

vulnhub-shiro

CVE-2016-4437 反序列化

猜测:

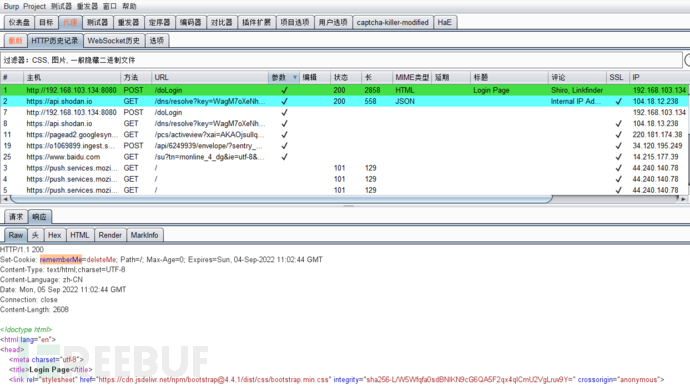

进入靶场之后发现是个登录框,bp抓包,在历史记录中发现了rememberMe,怀疑存在shiro反序列化漏洞

验证猜测:

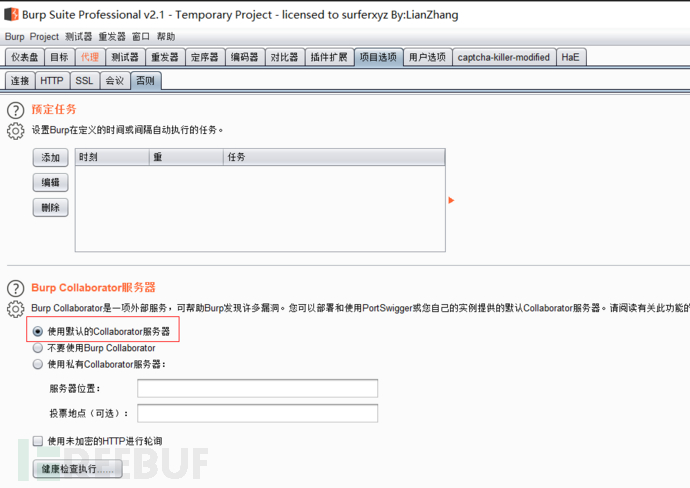

先在bp项目选项处设置使用默认的burp collaborator服务器

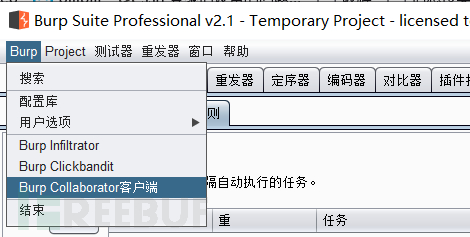

接下来点击bp左上角的burp->burp collaborator客户端

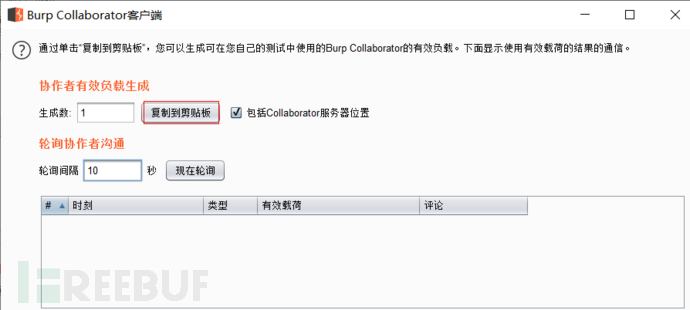

复制生成的dnslog的url

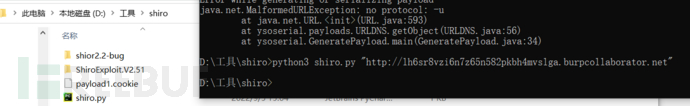

用python脚本生成dnslog记录的payload

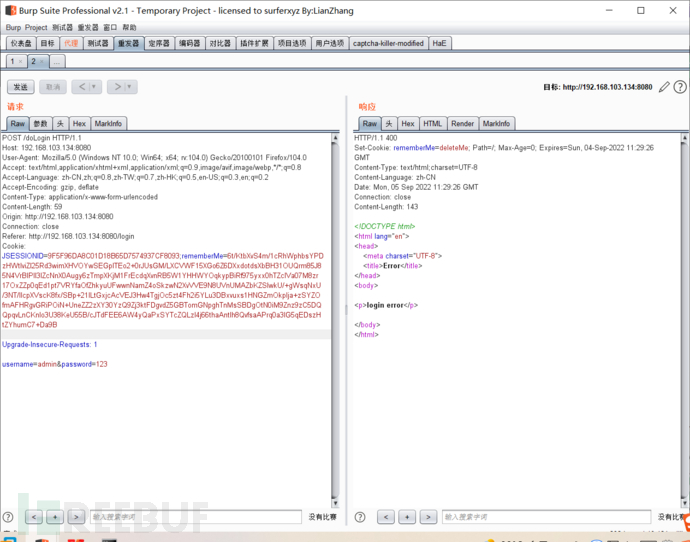

复制payload,构造cookie,发至重发模块点击发送

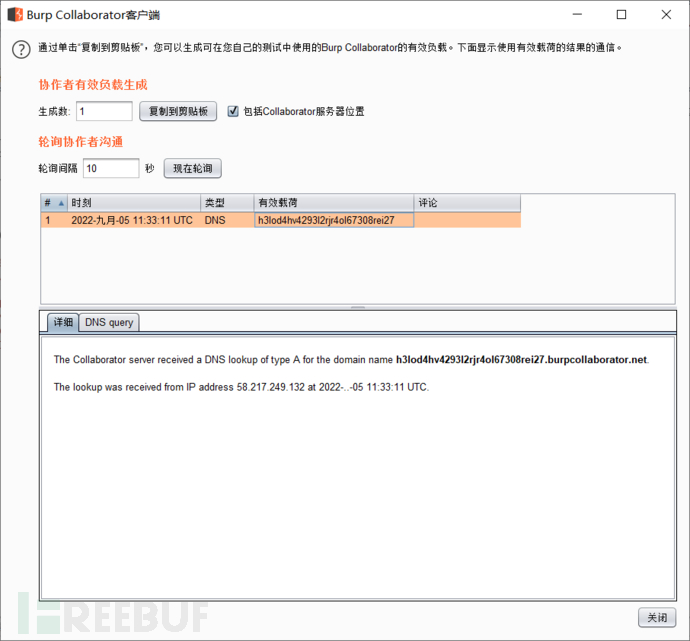

成功接收到dnslog记录,猜测正确

利用漏洞:

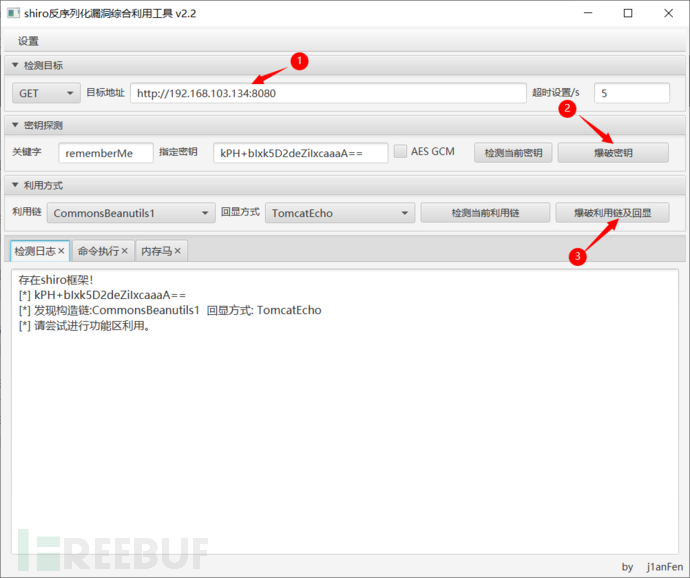

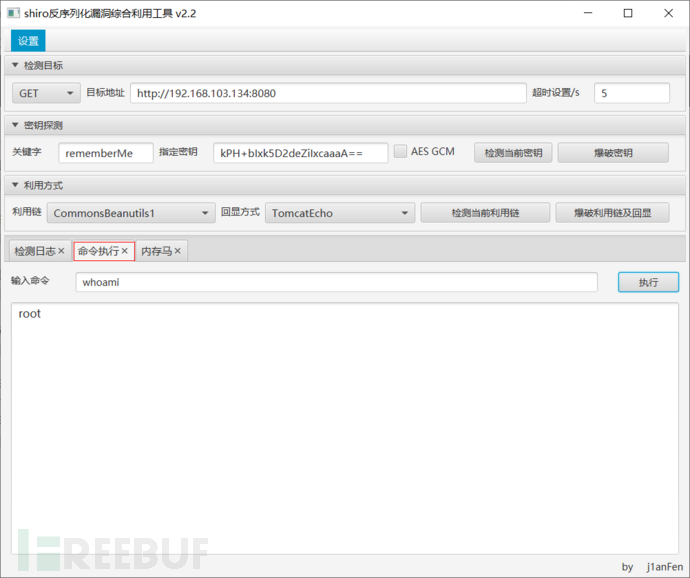

打开反序列化漏洞利用工具,输入url,点击爆破密钥和爆破利用链及回显

点击命令执行,输入whoami,成功执行

CVE-2020-1957 未授权访问

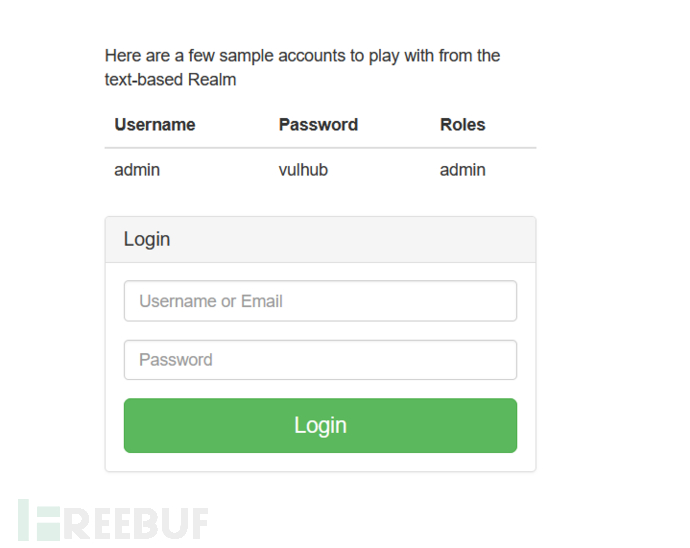

进入靶场,随便点了一下就302跳转到登录页面了

bp抓包,在响应包中发现rememberMe

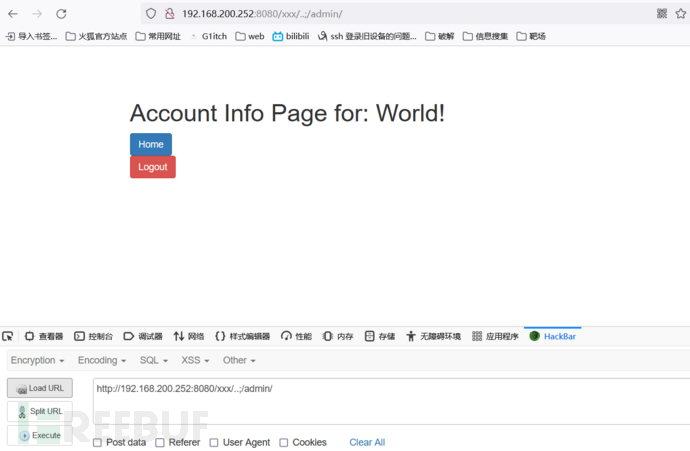

构造url,成功登录到管理界面

本文为 baiyexing8 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

vulnhub--jboss

2022-10-14

vulnhub--weblogic

2022-10-11