CVE-2022-23131_Zabbix登录绕过漏洞复现

1.漏洞介绍

zabbix能监视各种网络参数,保证服务器系统的安全运营;并提供灵活的通知机制以让系统管理员快速定位/解决存在的各种问题。等于说是个运维的软件,默认开放端口为10051,nmap扫描结果server项为zabbix-trapper

2.漏洞发现

(1)fofa资产收集语法

app="ZABBIX-监控系统" && body="saml"

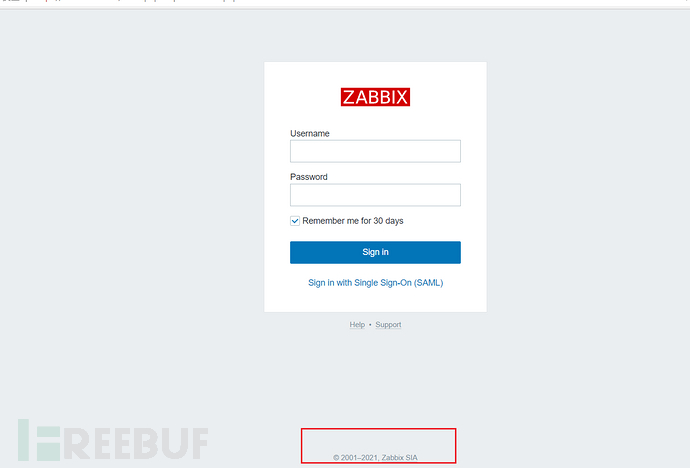

(2)2022高版本漏洞被修复,具体判断有没有漏洞看底下年限,只要不是2022一般都能复现

漏洞复现

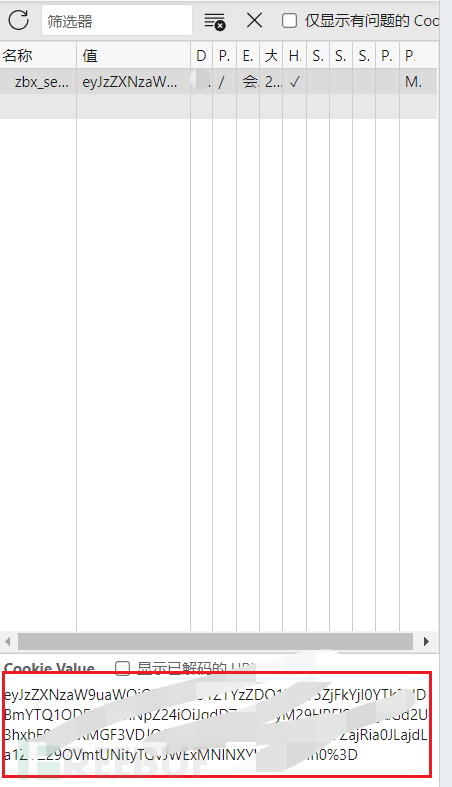

(1)浏览器审查元素查看当前的cookie

(2)用base64解密这个值,然后在解密完成的值签名添加

(2)用base64解密这个值,然后在解密完成的值签名添加

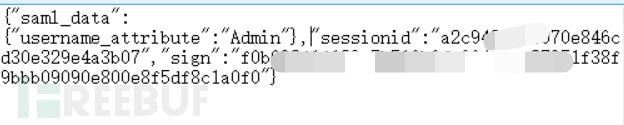

"saml_data": {"username_attribute": "Admin"},

变成这样

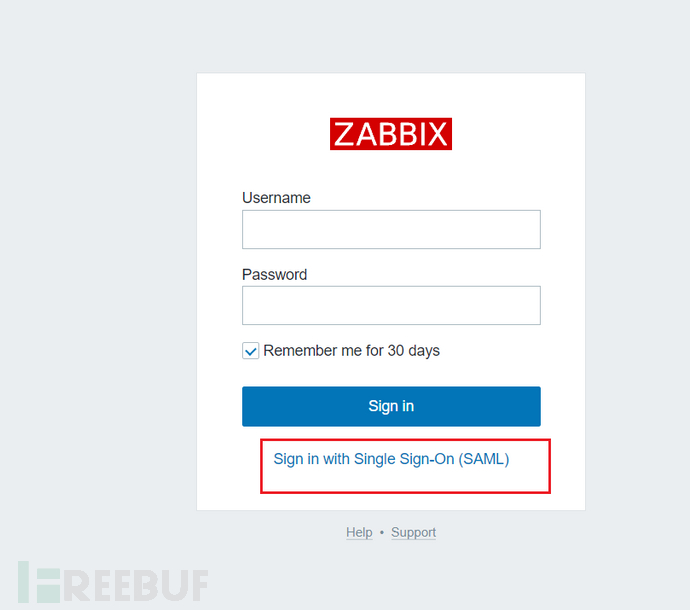

(3)把这个值重新base64编码后,用浏览器审查元素替换原来的cookie后点击登入

(3)把这个值重新base64编码后,用浏览器审查元素替换原来的cookie后点击登入

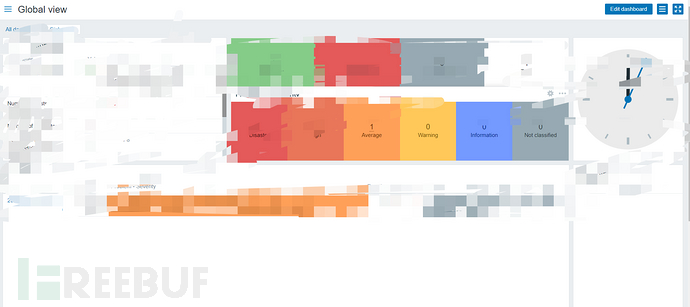

(4)越权成功,无账户进入后台(码住)

(4)越权成功,无账户进入后台(码住)

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录