Vincewoo

Vincewoo- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

Vincewoo 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

Vincewoo 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

SQL注入原理、危害、利用、防御:

漏洞原理:

1.当web应用向后台传递sql语句进行数据库操作时候,对方对用户输入的参数没有进行严格的过滤话就会产生漏洞。

2.用户能控制输入的内容。

3.web应用把用户输入的内容带入到数据库中执行。

漏洞危害:

盗取网站的敏感信息、绕过网站后台认证、借助sql注入漏洞提权获取系统权限。

漏洞利用:

参数注入类型:联合、数字、字符

盲注注入类型:布尔盲注、报错盲注、时间延迟盲注

提交方式类型:GET、POST、REQUEST、COOKIE、XFF、UA

其他类型:二次注入、宽字节、堆叠、编码、JSON、DNSLog

漏洞防御:

1.数据与代码分离

2.对用户输入的数据进行严格过滤

3.对特殊字符进行转义

4.使用预编译语句

5.使用安全函数

6.检查数据类型

5.0以上版本可以用information_schema数据库,5.0以下只能用盲注

文件包含原理、危害、利用、防御:

文件包含原理:

开发人员把代码写的太灵活,把文件包含设置为变量,用来动态调用,由于这种灵活性,可能导致攻击者调用恶意文件,造成文件包含漏洞。

文件包含危害:

1.恶意文件上传,获取webshell。

2.敏感信息泄露。

3.任意命令执行。

文件包含利用:

1.包含一些敏感的配置文件,获取目标敏感信息

2.配合图片马获取webshell

3.日志文件

4.php伪协议进行攻击

文件包含防御:

1.设置白名单

2.过滤危险字符

3.关闭危险配置

4.限制文件包含路径,比如只包含某个目录内的

5.严格判断包含中的参数是否外部可控,尽量不要使用动态调用

文件上传原理、危害、利用、防御:

文件上传原理:

在文件上传处,没有对上传的文件进行严格过滤,导致上传恶意文件,就可能获取执行服务端能力。有以下几点原因:1.服务器的配置错误。2.开源编码器漏洞。3.本地上传限制不严格被绕过。4.服务器端过滤不严格被绕过。

文件上传危害:

1.上传webshell,控制服务器、远程命令执行。

2.上传系统病毒、木马文件进行攻击与提权操作

文件上传利用:

1.前端JS校验绕过

2.大小写、点绕过、空格绕过、特殊后缀、.htaccess、双写、::$DATA绕过、%00、MIME

3.后端黑名单、白名单

4.其他方式:文件头检测、二次渲染、条件竞争

文件上传防御:

1.白名单判断文件后缀是否合法

2.文件上传目录设置为不可执行

3.判断文件类型

4.使用随机数改写文件名和文件路径

5.单独设置文件服务器域名

6.使用安全设备防御

XSS原理、危害、利用、防御:

xss原理:

攻击者在有xss漏洞的网页上嵌入了恶意JS脚本语句,当用户访问有xss漏洞的网页时,恶意脚本代码就会在用户的网页执行,造成跨站脚本攻击

xss危害:

盗取cookie、网络钓鱼、劫持后台、篡改页面、内网扫描、制造蠕虫等

xss利用:

类型分为 :反射型、存储型、DOM型

1.常用的构造payload标签:

script、img、video、audio、svg、body、select、testarea、iframe等

2.常用的payload函数:

onclick=alert() 当鼠标点击触发

onmousemove=alert() 当鼠标移动触发

onload=alert() 当页面加载完触发

onerror=alert() 当出错触发

3.双写、大小写、<>转十进制

xss防御:

1.对用户的输入进行合理验证:

对特殊字符(如 <、>、’、”等)以及<script>、javascript等字符进行过滤。

2.根据数据位置设置恰当的输出编码:

根据数据将要置于 HTML 上下文中的不同位置(HTML 标签、HTML 属性、JavaScript脚本、CSS、URL),对所有不可信数据进行恰当的输出编码。

3.设置HttpOnly属性:

避免攻击者利用XSS漏洞进行Cookie劫持攻击。

CSRF原理、危害、利用、防御:

CSRF原理:

攻击者利用目标用户的身份,执行非法操作

跨站点的请求:请求的来源可以是非本站

请求是伪造的:请求的发出不是用户的本意

CSRF危害:

1.篡改目标站点上用户的数据

2.盗取用户隐私信息

3.作为其他攻击手段的辅助攻击手法

4.传播CSRF蠕虫

CSRF利用:

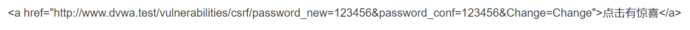

GET类型:点击类型

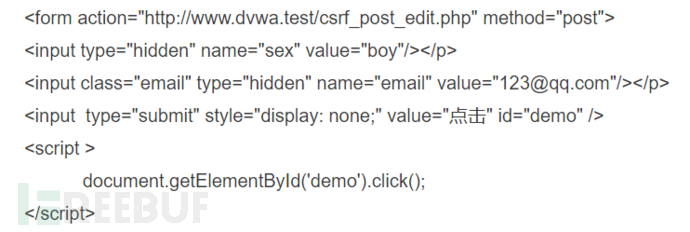

POST类型: 自动提交类型

CSRF防御:

1.检查HTTP Referer是否是同域

2.限制Session Cookie的生命周期,减少被攻击的概率

3.使用验证码

4.使用一次性token

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)