北京天地和兴科技有限公司

北京天地和兴科技有限公司- 关注

【编者按】研究人员发现了一种新方法,攻击者可以利用此方法诱骗用户连接到其无线接入点(AP)。该方法被称为SSID剥离,攻击者会操纵无线网络的名称,特别是SSID(服务集标识符),以便向用户显示合法网络的名称。

一、了解SSID剥离

AirEye的研究团队与以色列理工学院Technion的计算机科学系合作,发现了一个名为“SSID剥离”的漏洞,该漏洞会导致设备“网络列表”中的网络名称(又名SSID)与其实际网络名称不同。

意义何在?毫无戒心的用户可能会连接到他们不打算连接的攻击者控制的网络。

SSID剥离漏洞会影响所有运行Microsoft Windows、Apple iOS和MacOS、Android和Ubuntu的设备。

研究人员能够生成三种他们称之为“显示错误”的类型。其中一种是在SSID中插入一个空字节,导致苹果设备只显示该字节之前的名称部分。在Windows设备上,攻击者可以使用“换行”字符实现相同的效果。

另一种类型的显示错误是最常见的,可以使用不可打印的字符触发。攻击者可以向SSID中添加特殊字符,这些字符将包含在名称中,但不会实际显示给用户。例如,网络名称‘aireye_x1cnetwork’(x1c代表一个值为0x1Chex的字节)与‘aireye_network’的显示完全相同。第三种类型的显示错误涉及从屏幕的可见部分推出网络名称的特定部分。例如,形式为‘aireye_networknnnnnnnnnnnnrogue’(其中n表示换行字符)的SSID可能会被iPhone显示为‘aireye_network’,因为‘rogue’这个词不可见。与类型2错误一起,这可用于有效地隐藏恶意网络名称的后缀。

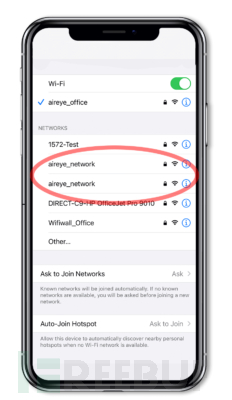

图1第一个“aireye_network”是真实的,第二个以“%p%s%s%s%s%n”作为后缀不可见

二、深入探讨SSID剥离

在Wi-Fi世界中,网络由一个被称之为“网络名称”的元素标识,正式名称为ESSID或SSID。该网络可以由多个不同的设备提供,即接入点(Access Points,AP),甚至可以跨越不同的地理位置。只要所有AP发布和响应相同的名称,并共享相同的安全参数,无线设备将会根据请求连接到其中的任何一个AP。

如果AP发布了已用于连接设备的名称,并且具有不同的安全属性或凭据,则有些设备可能会拒绝与AP的连接。此行为可保护用户不连接到恶意AP。此外,无线客户端附近的任何AP发布的SSID都由该客户端处理,而不管客户端设备和AP之间是否存在任何信任。因此,攻击者可能以在SSID中包括恶意负载,试图利用易受攻击的客户端实现进行攻击。此类漏洞的一个示例是影响苹果设备的CVE-2021-30800。由于在尝试连接之前会向用户显示网络名称,因此攻击者可能很难诱使用户使用特别奇怪的名称,例如包含“%p%s%s%n”的名称等,连接到无法识别的网络。

三、攻击场景

攻击者可以利用SSID剥离进行以下攻击:

1、创建更有效的非法接入点(AP),方便用户接入非法网络。由于攻击者创建的非法AP的名称与已知的合法网络名称完全相同,因此用户更有可能成为此类攻击的牺牲品。

操作系统供应商已经采取了相应的控制措施,以防止用户连接显示与合法网络相同网络名称的非法AP。这些控制主要依赖于这样一个事实,即设备每次连接到内存中已经存在的网络名称时,都被配置为使用相同的安全措施,比如证书。因此,由于非法AP不需要使用相同的安全措施,设备无法使用相同的网络名称接入非法AP。

2、在不引起用户或IT团队怀疑的情况下,将攻击合并到网络名称中。此类攻击的一个例子是最近披露的iPhone处理SSID时的格式字符串漏洞。通常此类攻击会涉及外观可疑的网络名称,如%p%s%s%s%n。因此,用户实际尝试连接到此类网络的机会很小。

通过SSID剥离,可以创建一个网络名称,其显示方式仅显示与合法网络名称,例如公司网络名称类似的前缀,而实际网络名称包括额外的专门制作的信息。

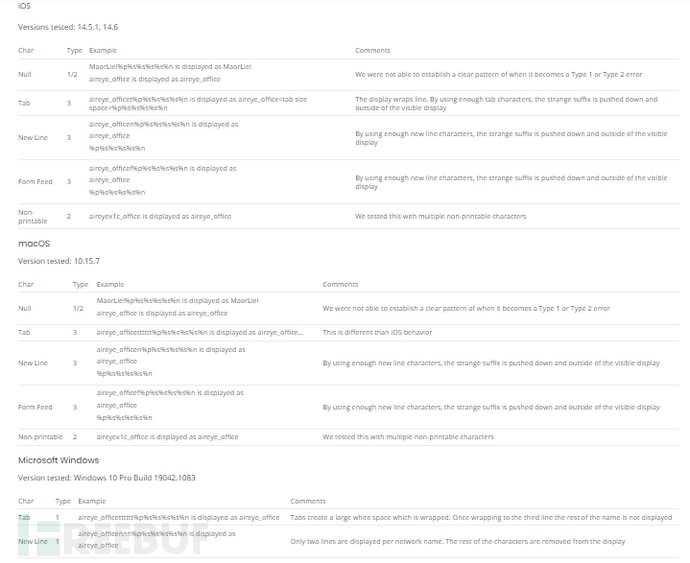

图2 各平台具体细节

图2 各平台具体细节

四、结论

SSID欺骗带来的威胁早在多年前就已为人所知。如果攻击者能够说服用户连接到他们自己的Wi-Fi连接,他们就可能拦截受害者的通信并窃取数据。

此研究发现指出了Wi-Fi通信实施中的一个实际安全问题。使用实际数据和显示数据之间的差异已经成为黑客在其他领域工具箱的一部分,如网络钓鱼,并且仍然是一种非常有效的技术。

另外,此研究发现还指出了一个更大的问题,那就是Wi-Fi部署安全的状态。似乎多年来,开发人员只是将注意力集中在Wi-Fi标准内安全通信的实现上,而较少关注通信的固有无保护阶段。事实上,研究人员能够在建立Wi-Fi通信的基础机制中发现安全故障,这只是这些复杂而广泛协议的其他部分的冰山一角。

企业必须认识到,Wi-Fi安全不仅仅是设置正确的身份验证方法。具有无线能力的设备面临着与媒体开放性相关的众多威胁,并且每个具有无线能力的设备都在不断进行帧处理。攻击者可以利用Wi-Fi媒介,绕过现有网络安全控制,通过易受攻击的无线设备访问企业网络。现在是企业考虑监控、控制和保护它们周围网络空间的解决方案的时候了。

参考资料:

【1】https://aireye.tech/2021/09/13/the-ssid-stripping-vulnerability-when-you-dont-see-what-you-get/

【2】https://www.securityweek.com/ssid-stripping-new-method-tricking-users-connecting-rogue-aps

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)