swordlover

swordlover- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

swordlover 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

swordlover 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、暴力破解模块

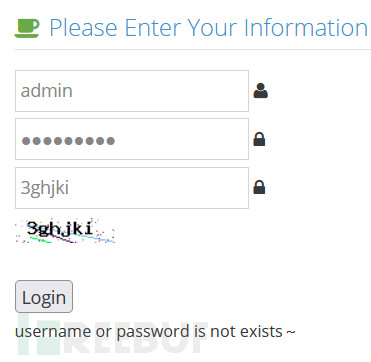

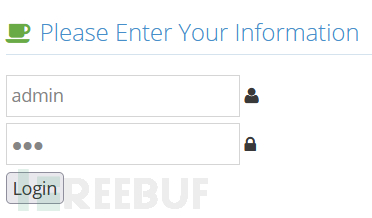

1、基于表单的暴力破解

进入环境

随便输入点什么

提示的是账号密码不存在,因为不涉及到验证码所以可以采用爆破

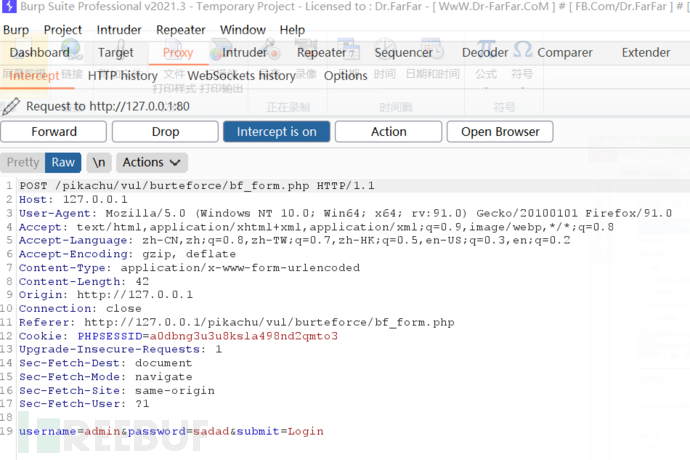

使用Burp suite进行爆破,先在浏览器中打开代理(采用的火狐的FoxyProxy)

配置如下ip:127.0.0.1 端口8080

打开代理后打开Burp suite抓包

然后右键发送到intruder

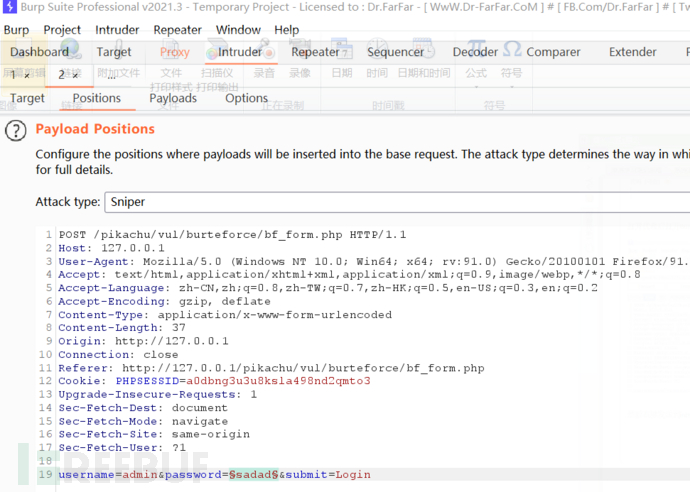

选中username和password后的内容点击右侧add,将账号密码选定为要爆破的对象

选择爆破模式为Cluster bomb

爆破模式四种类型介绍

Sniper:只针对一个目标,配置一个payload,适用于单一爆破

Battering ram:可以设置多个目标,配置一个payload,

Pitchfork:可以设置多个目标,设置多个payload,按顺序内容顺序对应一一配对爆破(这有啥用?)

Clusterbomb:可以设置多个目标,设置多个payload,遍历所有组合爆破,最好用

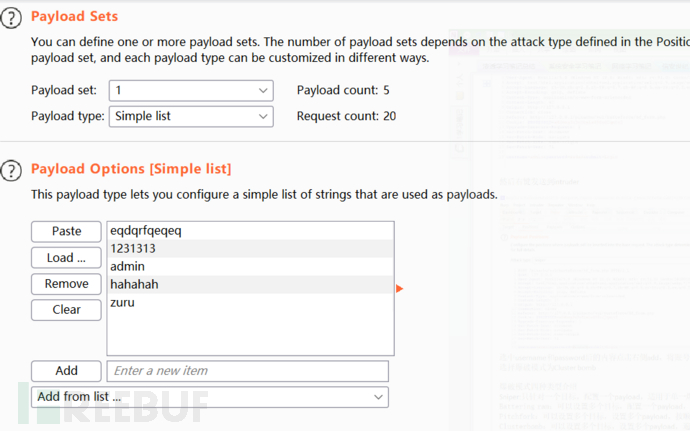

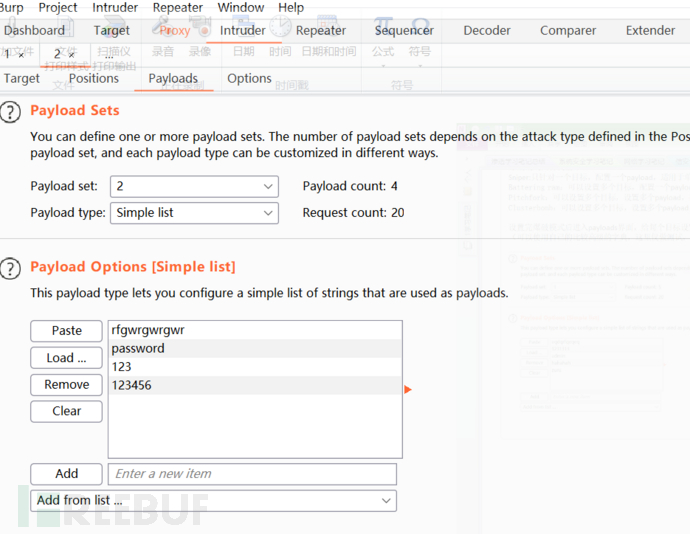

设置完爆破模式后进入payloads界面,给每个目标设置爆破字典

(可以使用自己的比较高级的字典,这里仅做测试,所以就连上正确的账户密码又随便手写几个)

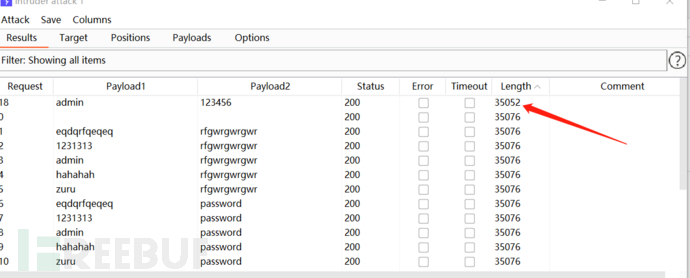

配置完成后开始爆破

结果按长度排序后,与其他不同的就是爆破到的正确的信息

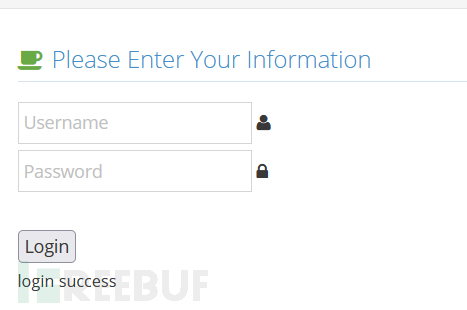

输入一下,测试结果,成功

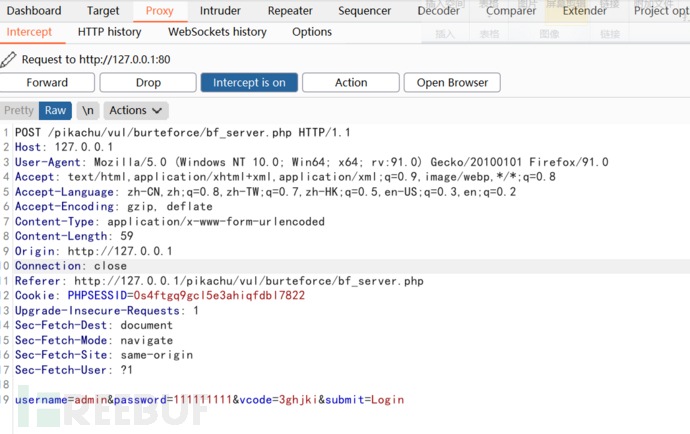

2.验证码绕过(on server)

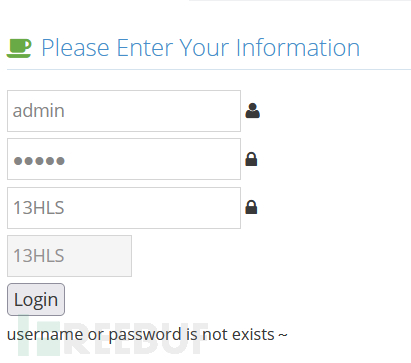

进入环境

发现有验证码,先测试验证码效果

输入错误验证码会提示验证码错误,输入正确验证码会提示账号密码错误

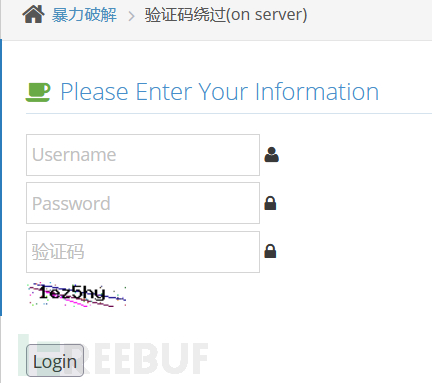

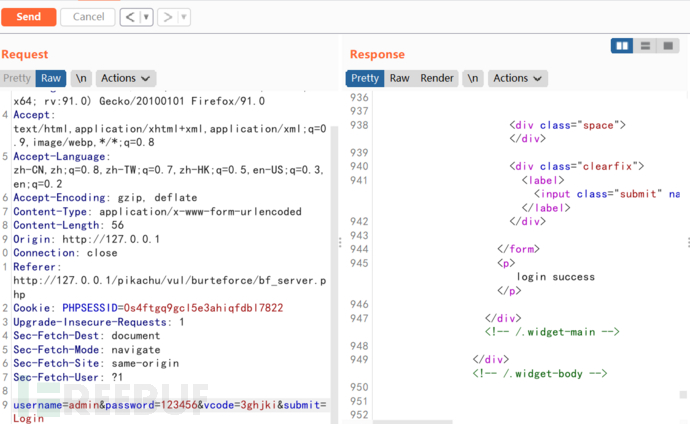

打开Burp suite,将proxy下的intercept打开(中间选项卡为intercept is on)随便输入数据开始抓包

右键发送到repeater,修改账号密码send一次

提示用户名或密码错误,再修改一次数据,再send一下

依旧提示用户名或密码错误,说明了验证码没有失效,那么可以一直使用,那么直接爆破用户名和密码就好

重复上面的暴力破解内容,直接成功

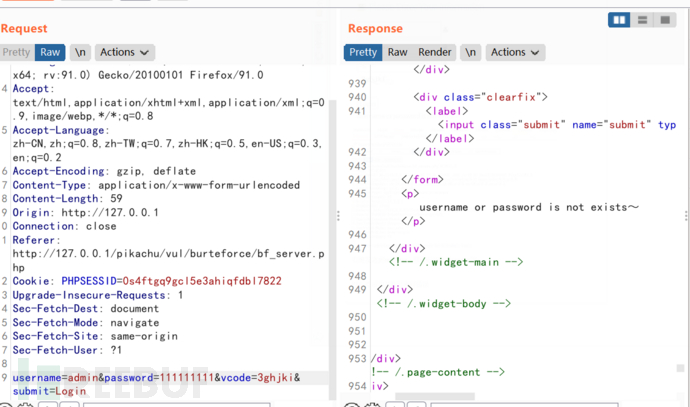

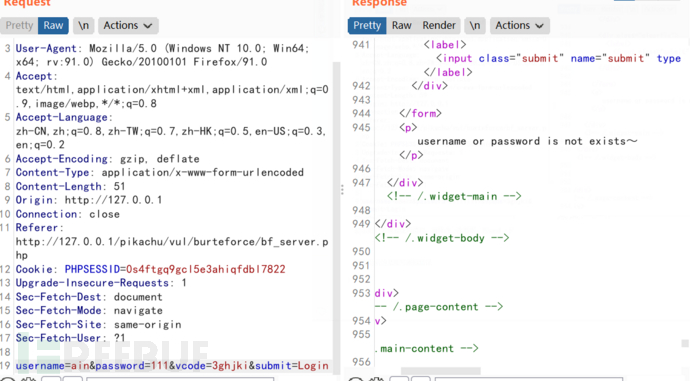

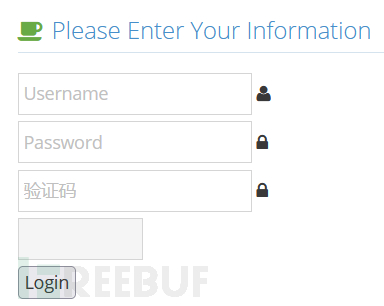

3.验证码绕过(on client)

进入环境

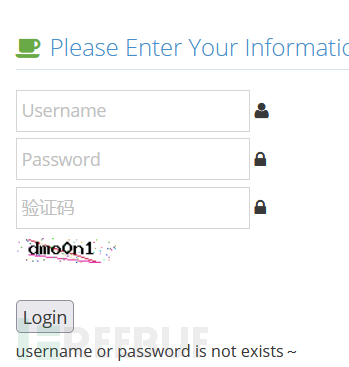

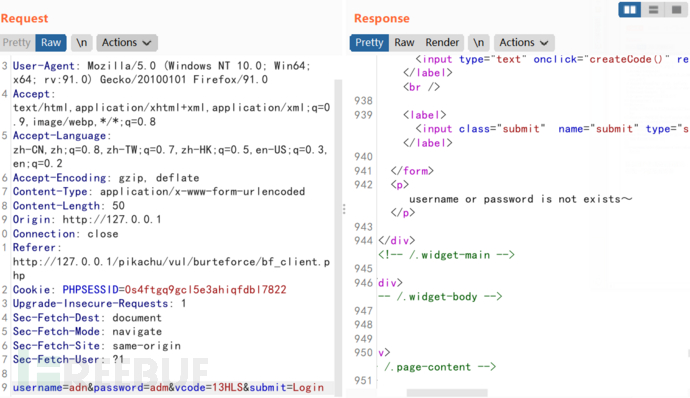

第一种方法:随便输入点什么(验证码要输入对),打开Burp suite抓包,送入repeater,send一下

提示用户名或验证码错误,在改一下信息再查看

依旧提示用户名或验证码错误,证明可以绕过,直接爆破就好,重复爆破步骤

第二种方法:利用浏览器的js禁用插件,我采用的火狐浏览器的script blocker ultimate,选择block all模式

禁用后,验证码会失效

然后直接按照普通爆破做就好

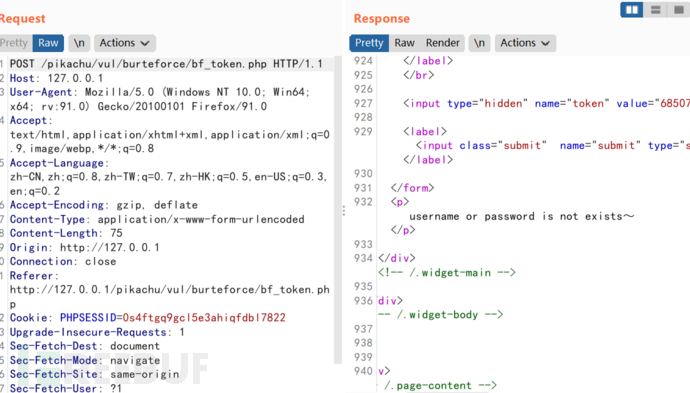

4.token放爆破?

进入环境

随便输入点什么,打开Burp suite抓包,送入repeater,看到多了个token值,先send一下

提示用户名或验证码错误,在改一下信息再查看

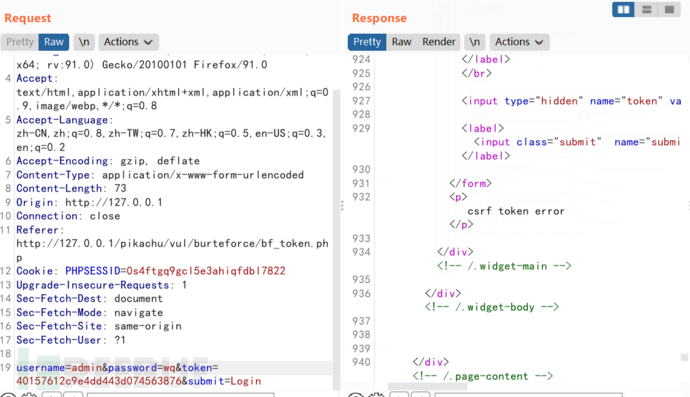

再次输入后提示token出错,说明每次发次发送消息,token值也要一起改变。

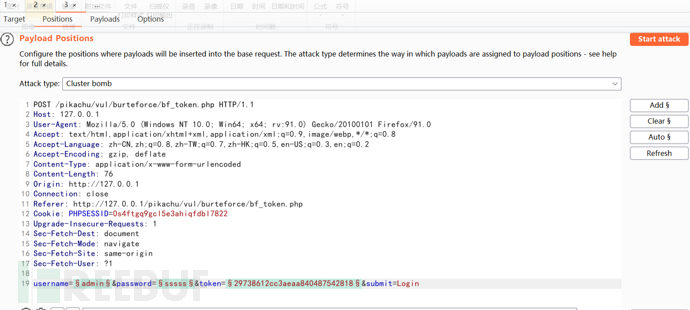

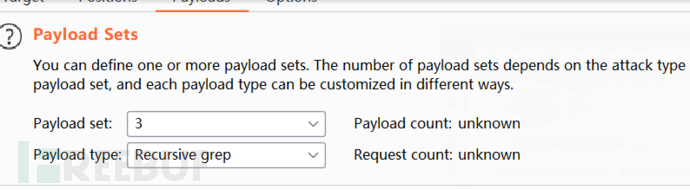

右键发送到intruder,用cluster bomb模式将用户名,密码和token设置为爆破目标

依次配置payload,针对token的payload选用recursive grep类型

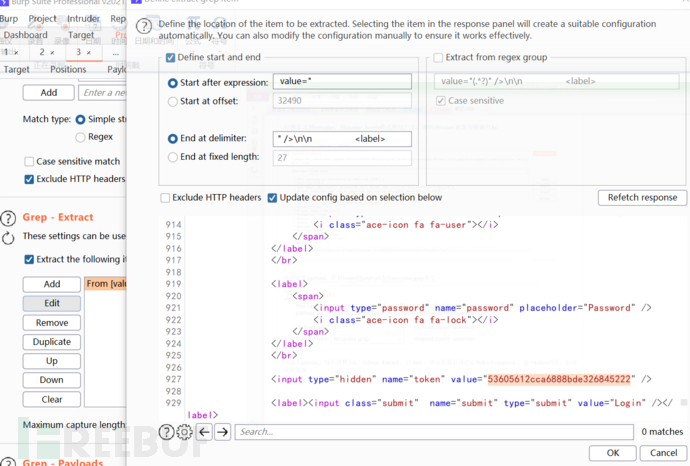

再点入options,线程设置为1,在Grep - Extract ,点 Add ,弹出页面后再点击 Refetch response ,选中token的值,自动获取范围,保存

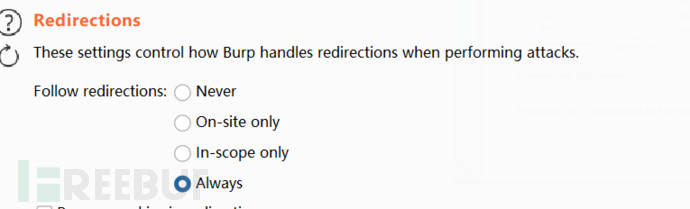

在Redirections 选择Always;

在Payloads中的“Initial payload for first request”添加包里的token值

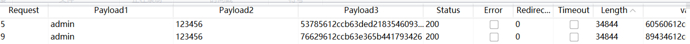

开始爆破,筛选长度,最后得到账户密码

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)