redteam

redteam- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

前言

我们都知道,在学习网络安全的过程中,搭建漏洞靶场有着至关重要的作用。复现各种漏洞,能更好的理解漏洞产生的原因,提高自己的学习能力。下面我在kali中演示如何详细安装漏洞靶场Vulhub。

什么是vulhub?

Vulhub是一个基于docker和docker-compose的漏洞环境集,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身。Vulhub的官方地址为 www.vulhub.org。

我在今天搭建靶场的时候遇到了几个问题:

- 系统时间问题。

- kali安装docker的时候需要证书。

- kali源修改后,显示的签名错误(参考1修改时间即可)。

- docker安装pip,compose。

- kali在虚拟机状态下不能自己拉伸屏幕。

- 如何更新docker源

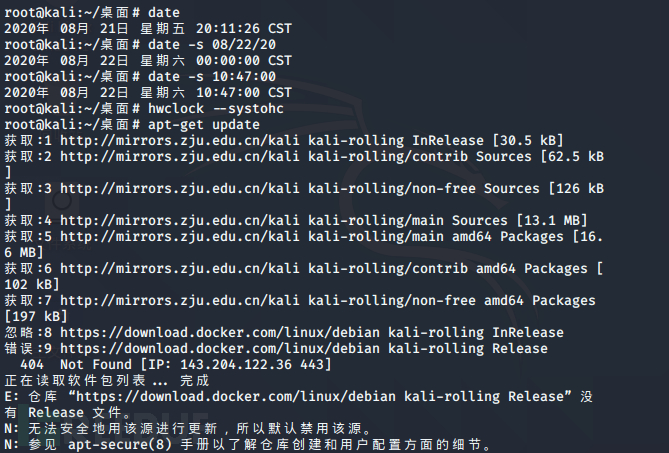

一.系统时间问题:

预设时间为今天,那么就是 2020 年 08 月 22 日 10:00:00。

我们会先设日期

date -s 20220822 或者 date -s 08/22/20

再设时间

date -s 10:00:00

一台机器还好说,多了你就会烦了。有没有一步到位的办法呢? 几经搜索发现有!

date 082210002020(月日时分年)这样可以一步到位。但是!但是什么呢,对于Linux来说,这样的写法太不human,太难记了。有没有更简单的方法?几经摸索,发现,有!

date -s "2020822 10:00:00"这样就可以一步到位,而又容易记忆了。偷着用了好长时间了,一般儿人我不告诉他,虚。

时间设置完了就要保存了。如果你会正常关机还好说。系统关的时候会保存一次,可是如果你可能不正常关机的话,可以这么先保存一下设置

hwclock --systohc

对的,是这么写。网上大多的写法是

clock -w

或者

hwclock -w

而你仔细分析下就知道,clock是hwclock的软链接。而hwclock的help和man里根本未提-w这个参数。不知道-w是哪年的写法。

二 、 安装docker

因为Vulhub是一个基于docker和docker-compose的漏洞环境集。

更新软件

我们需要安装docker,切换成root用户,象征性的更新一下软件,输入如下命令

apt-get update

因为我在更新系统时间的截图里面已经有了更新软件命令,所以我这里就不截图了。

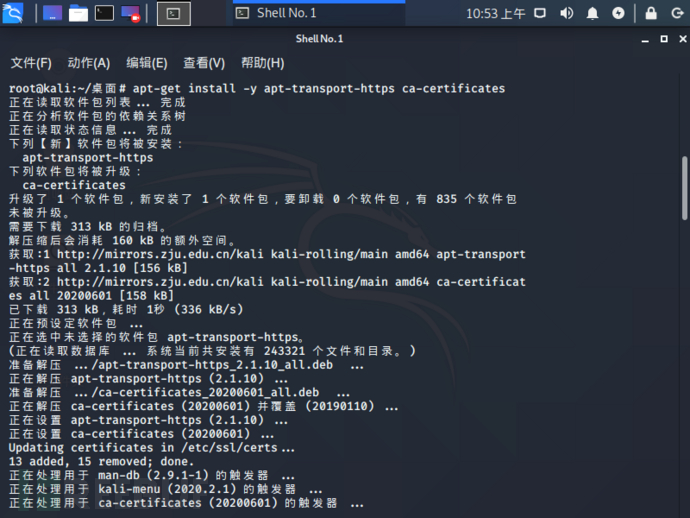

安装https协议、CA证书

apt-get install -y apt-transport-https ca-certificates

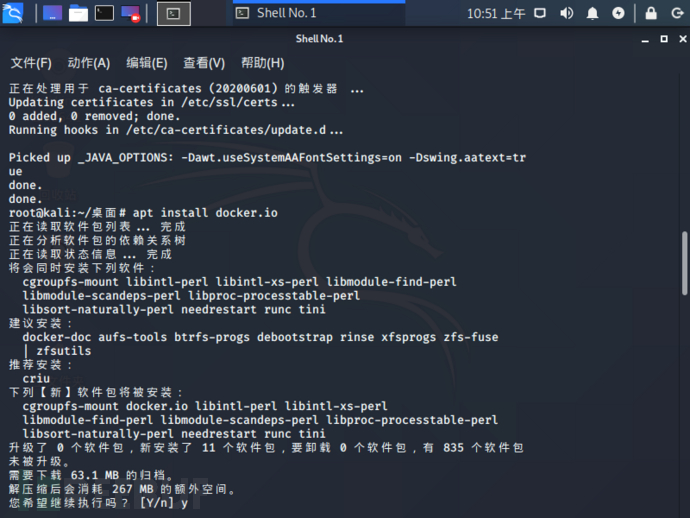

安装docker

apt install docker.io

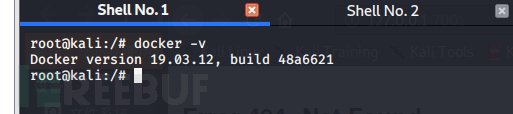

查看版本,是否安装成功。

docker -v

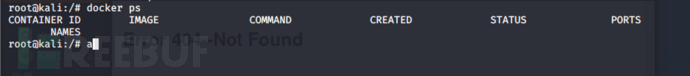

显示docker运行状态

docker ps

暂时未运行所以是空的。

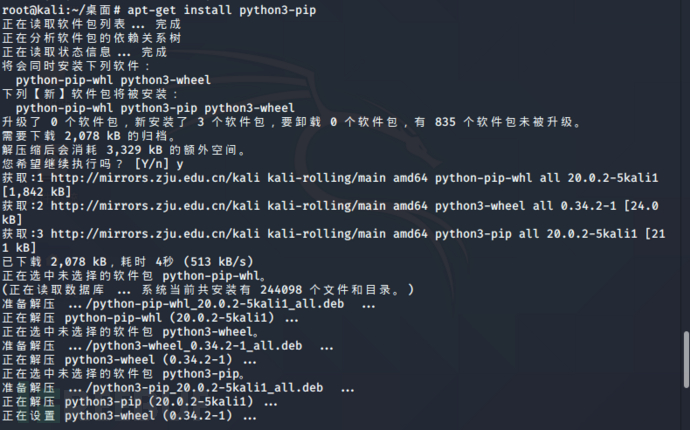

安装pip

apt-get install python3-pip

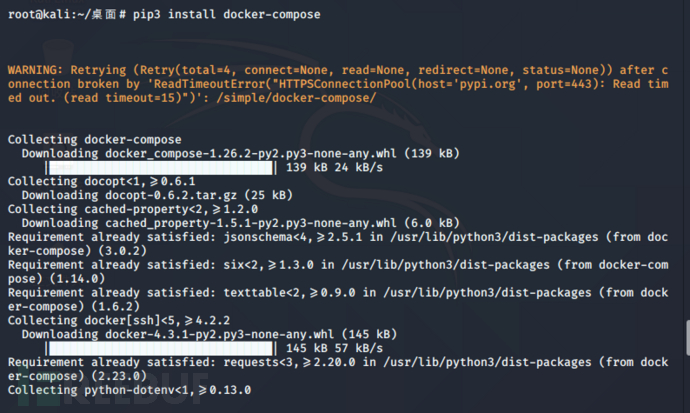

安装docker-compose

pip3 install docker-compose

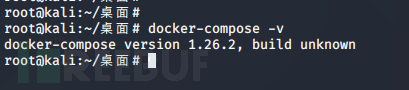

查看docker-compose版本

docker-compose -v

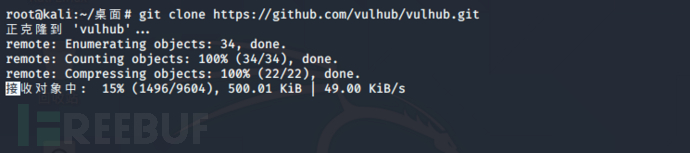

git vulhub

git clone https://github.com/vulhub/vulhub.git

下载成功后,进入到vulhub目录( cd vulhub ),通过 ls 命令查看漏洞靶场。

下面,随便进入一个目录,

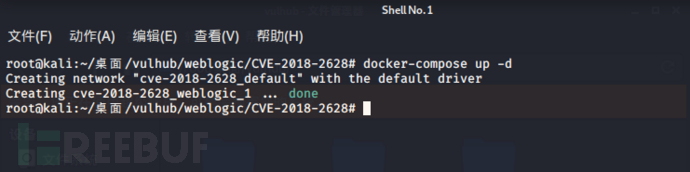

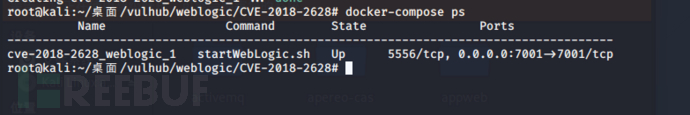

cd /桌面/vulhub/weblogic/CVE-2018-2628

启动环境

docker-compose build //可选 docker-compose up -d //自动生成漏洞环境

查看启动环境,发现端口是7001

docker-compose ps

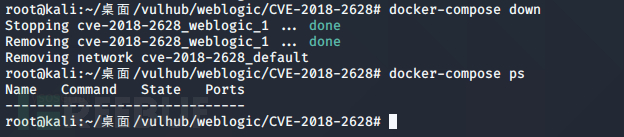

docker-compose会默认根据当前目录下的配置文件启动容器,在关闭及移除环境的时候,也需要在对应目录下。我们执行docker-compose up -d后,不要离开当前目录即可,漏洞测试结束后,执行如下命令移除环境:

docker-compose down

三、安装open-vm-tool

apt-get install open-vm-tools-desktop fuse

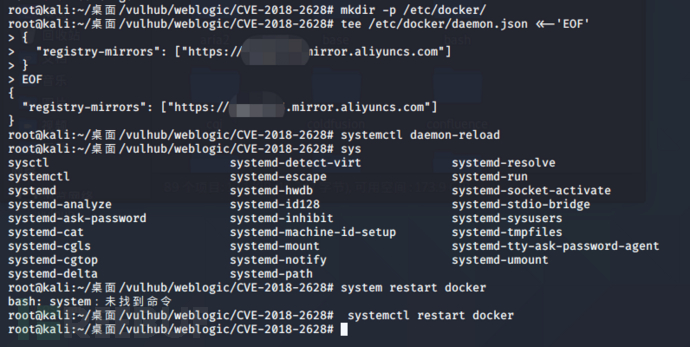

四、更新docker源

阿里云: https://cr.console.aliyun.com/cn-hangzhou/instances/mirrors

- 安装/升级Docker客户端 推荐安装1.10.0以上版本的Docker客户端,参考文档 docker-ce

- 配置镜像加速器 针对Docker客户端版本大于 1.10.0 的用户

- 下面的https://xxx.mirror.aliyuncs.com,其中的XXX是我的用户名,为了隐私 我设置成了xxx,你们要用自己的哦。

您可以通过修改daemon配置文件/etc/docker/daemon.json来使用加速器

sudo mkdir -p /etc/docker

sudo tee /etc/docker/daemon.json <<-'EOF'

{

"registry-mirrors": ["https://xxx.mirror.aliyuncs.com"]

}

EOF

sudo systemctl daemon-reload

sudo systemctl restart docker

安全路上一起走咯,不懂的话,可以留言交流。

参考:

https://www.linuxprobe.com/linux-simple-2.html

https://www.cnblogs.com/lxfweb/p/12952490.html

https://blog.csdn.net/qq_30135181/article/details/78704917

https://mp.weixin.qq.com/s/bhVIdkub8KNUnWcID4J5cQ

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)