CodeMeter,是德国威步信息(Wibu-Systems)开发的一款流行的许可授权管理和数字版权管理解决方案。工业网络安全公司Claroty周二警告称,CodeMeter受到多个漏洞的影响,可致工业系统暴露于远程攻击之中。

CodeMeter设计用于保护软件免遭盗版和逆向工程破解,它具有许可授权管理功能,含有保护软件免遭篡改和其他攻击的安全特性。

CodeMeter可被用于各种应用程序,但是它经常出现在工业产品中,包括工业PC,工业物联网设备和控制器。

CodeMeter是数据版权管理解决方案Wibukey的接替产品,Wibukey曾被发现由于存在严重漏洞致西门子和其他厂商的工业产品暴露于攻击风险之中。

Claroty的研究人员在CodeMeter中发现了六个安全漏洞,攻击者可利用其中一些漏洞对工业控制系统发动攻击,包括关闭设备或过程,投递勒索软件或其他恶意软件,或进一步执行攻击。

其中两个安全漏洞(CVE-2020-14509和CVE-2020-14517)被归为超危,其他的被认为是高危漏洞。

Claroty在2019年2月和4月报告了这些发现,整个2019年发布的更新修复了一些漏洞。Claroty称CodeMeter 7.10版本修复了所有报告的漏洞,该版本发布于2020年8月。

该工业网络安全公司的研究人员在CodeMeter中发现了多种类型的漏洞,包括内存损坏漏洞和可被用于修改或伪造授权文件的加密漏洞。他们展示了如何在未经身份认证的情况下远程利用一些漏洞发动拒绝服务攻击或执行任意代码。

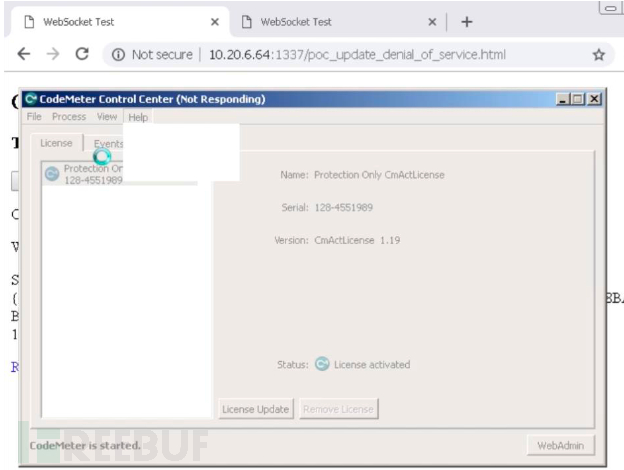

在研究人员描述的一个攻击场景中,攻击者设置了一个网站,用于向被引诱到该网站的设备用户推送恶意授权。该流氓授权,当被CodeMeter处理时,会导致拒绝服务,或允许攻击者执行任意代码。

在另一个不同的攻击场景中,专家们创建自己的CodeMeter API和客户端,借助该API和客户端,专家可向运行CodeMeter的任意设备发送命令,从而实现远程执行代码。

对于Claroty发现的CodeMeter漏洞,威步信息和美国网络安全和基础设施安全局(CISA)都发布了安全公告。

西门子和罗克韦尔自动化公司也发布了公告,描述这些漏洞对它们的产品的影响。

Claroty创建了一个在线工具,用户可以使用该工具检查是否自己正在运行CodeMeter的脆弱版本。该公司还为该项目设置了一个GitHub页面。