安全研究人员Dr. Neal Krawetz上周发布了两个Tor 0-day漏洞的技术详情,并承诺再披露三个Tor漏洞。攻击者可利用这些Tor 0-day漏洞阻止用户访问流行的匿名网络。

该名专家确认,其中一个漏洞可去匿名化Tor服务器,显示用户真实的IP地址。

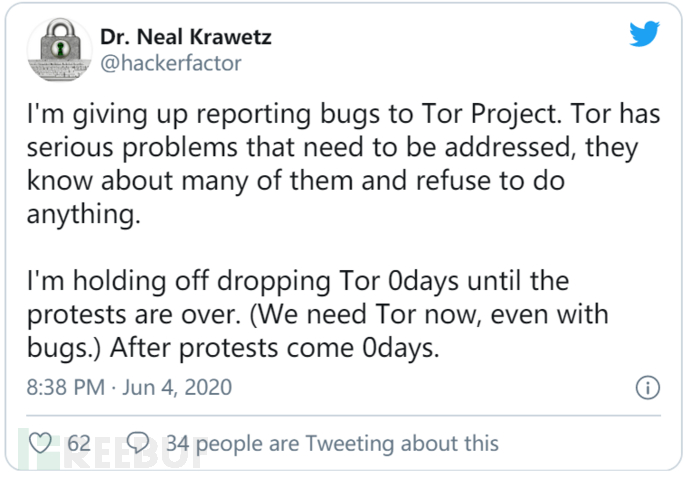

在Tor Project一再未能修复他过去数年内报告的多个漏洞后,Dr. Neal Krawetz决定公开披露两个0-day漏洞的详情。

该名研究人员还承诺再披露至少三个Tor 0-day漏洞,包括一个可揭露Tor服务器的真实IP地址的漏洞。

该名研究人员运营多个Tor节点,上周他发布了一篇文章,描述互联网服务提供商和组织如何阻止Tor连接。

“然而,如果每个Tor节点都提供了一个不同的数据包签名,可以用来检测Tor网络连接呢?您可以设置过滤器以查找签名并停止所有的Tor连接。事实证明,这个数据包签名不是理论上的。”该篇文章写道。

攻击者可以使用该数据包签名阻止Tor连接启动。

该名专家发布了一篇新的文章,提供其他的Tor 0-day漏洞的详情,攻击者可利用这些漏洞检测间接的连接。

“直接连接到Tor网络是最常见的连接类型。然而,连接到Tor网络也有间接的方式。这些间接方法被称为‘桥接’。 如果有人能检测到每一个桥接协议,那么每个Tor用户都可能被阻止访问Tor网络,或者他们可以被直接监视。(如果他们知道你的真实网络地址,那么他们就知道你是谁,他们可以监视或审查你的活动。)”该篇文章写道。

“在这篇文章中,我将会披露识别Tor桥接网络流量的方法。这包括两个新的0-day漏洞,一个用于检测obfs4,一个用于检测meek。”

Tor网桥(“Tor网桥中继”)是Tor网络的替代入口点,其中一些没有公开列出。使用网桥使得ISP很难,但不是不可能,确定用户正在连接到Tor。

根据Dr. Krawetz的说法,攻击者通过跟踪特定数据包轻易就能检测与Tor网桥的连接。

“结合我先前的博客文章和这篇文章,你现在可以使用实时状态数据包检查系统实施该策略。你可以阻止所有用户连接到Tor网络,无论他们是直接连接还是使用桥接。”

该名安全研究人员向Tor Project报告了多个漏洞,但是他声称,该项目的维护人员从未修复他报告的漏洞,因此,Dr. Krawetz决定中断与该组织的协作。

-----------------------------------

本文源自Security Affairs;转载请注明出处。