clouds

clouds- 关注

最近,有报道称英国爱丁堡大学(The University of Edinburgh)用来进行新冠病毒研究的超算系统Archer,由于遭受网络攻击,被迫下线停止工作。出于好奇,我以关联方式整理了一些网络上公开的攻击线索信息,对它们做个简单的分析归纳。

公开的技术指标

5月15日,网络上出现了一些公开的技术分析报告:

1、首先是欧洲网格基础设施中心(European Grid Infrastructure,EGI ) 安全团队发布了它们监测到对超算系统的两起攻击事件报告,报告中分析了攻击团队利用恶意软件感染超算系统进行挖矿的行为;

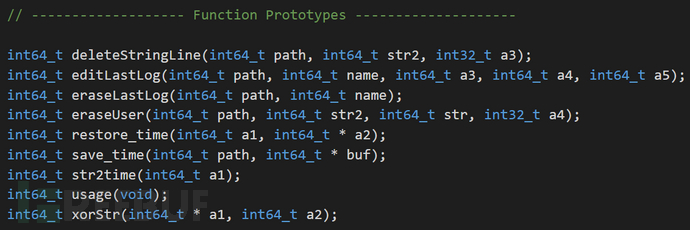

2、安全专家Tillmann Werner针对近期超算系统遭受攻击事件,分享了攻击者使用的恶意程序loader和日志清除工具Cleaner的Yara规则;

3、同样,安全专家Markus Neis也分享了攻击者使用的恶意程序loader和日志清除工具Cleaner的相关Hash标识;

在欧洲网格基础设施中心(EGI)发布报告的“事件2”中,似乎都用到了安全专家Tillmann Werner和Markus Neis的分析观点,攻击团队使用了一个名为“fonts”的文件作为感染loader,然后用到了名为“low”的文件来删除感染痕迹并实现攻击手法隐蔽。

事件2以及对英国超算系统的攻击

在EGI发布的报告中提到,攻击者从以下三个受控的网络系统中登录超算系统,并实施密码凭据窃取:

波兰克拉科夫大学(The University of Krakow)

中国上海交通大学(Shanghai Jiaotong University, China)

中国科学技术网(China Science and Technology Network, China)

据报道称,不同高性能计算机构(HPC)之间的一些用户在学术研究交流条件下可以相互登录,因此,这就为攻击者留下了破坏入侵的门窗。尽管EGI的报告是16号发布的,但事实上,在14号周三的时候一名工作于英国HPC机构的用户就在Slashdot上发布了针对英国超算系统的攻击分析:

“我工作于英国的某高性能计算机构(HPC),昨天我撤销了系统中的所有SSH证书,因为一些愚蠢的用户(攻击者)正一直尝试使用没有密码的私钥证书登录,由于很多高性能计算用户在不同的系统上拥有不同的帐户,因此这些无密码的SSH证书登录,已经被攻击者用来在不同系统中进行了跳跃登录。攻击者通过CVE-2019-15666等漏洞方式实现对某些系统的本地权限提升,然后利用不安全的SSH登录途径进行横向移动渗透。当前,英国国家超算系统ARCHER正是存在一个系统级漏洞,面临攻击风险而被停工下线。”

恶意软件分析

攻击者使用的恶意程序loader和日志清除工具Cleaner都被用户取样并上传到了VirusTotal平台,上传样本的受害用户来自以下四个国家:

德国

英国

西班牙

瑞士

安全专家Tillmann指出攻击者在受害者系统中对恶意程序进行了定制化编译,因此,我们在VirusTotal上看到的是同一类恶意程序的不同样本,通常来说,这种密码劫持类攻击一般都会看到不同受害者上传的同一种样本。

另一安全专家Robert Helling已经对恶意程序loader和日志清除工具Cleaner进行了分析,因此我也就在这里再补充一些简单的细节。Robert Helling是一名德国莱布尼茨超级计算中心的物理学家,他向单位报告了他所做工作受网络攻击影响,因此他决定进一步调查。对于那些熟悉The Cuckoo's Egg《杜鹃蛋》故事的人来说,这貌似又是一个熟悉的故事!

The Cuckoo's Egg《杜鹃蛋》:克利福德·斯托尔(Clifford Stoll)于1989年写的书,这是他追踪溯源入侵劳伦斯伯克利国家实验室(Lawrence Berkeley National Laboratory)计算机系统黑客的书籍。

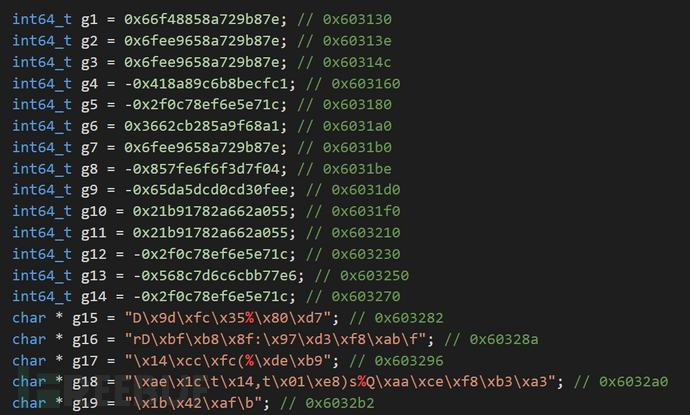

恶意程序loader是一个非常简单的调用脚本,可以从setuid命令以root权限运行任意命令。日志清除工具Cleaner有点隐蔽,它负责删除入侵相关的痕迹和日志线索,其一个样本 (552245645cc49087dfbc827d069fa678626b946f4b71cb35fa4a49becd971363)经反编译后清晰地显示了其主要功能特性:

其中还包含了一些异或编码字符串:

其中还包含了一些异或编码字符串:

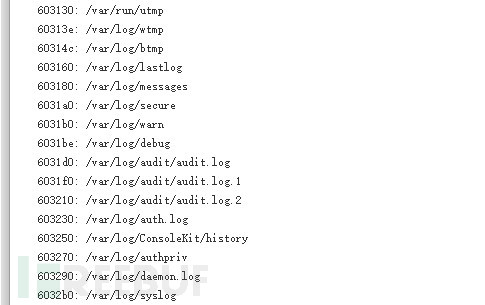

在Robert Helling的报告中,还分析了攻击者主要清除的日志文件列表:

在Robert Helling的报告中,还分析了攻击者主要清除的日志文件列表:

EGI报告中的事件1

在EGI报告的两起超算攻击事件中,攻击者都利用了波兰克拉科夫大学服务器andromeda.up.krakow[.]pl作为攻击跳板。其中事件1提到攻击者入侵了91.196.70[.]109服务器并把它作为门罗币(XMR)的挖矿矿池,但当前该服务器还仍然在线,有可能还继续被攻击者控制。

攻击者用来挖矿的矿池服务器具备一个自签名证书,据分析互联网上有8个其它服务器都被部署了该证书,这表明它们的系统配置和功能似乎都大致相同。在两起攻击事件中都用到的跳板IP为:

149.156.26.227

159.226.234.29

另外,我们还发现美国一所著名大学的超算集群也受到类似攻击,我们正在进行协调接洽,准备进行后续分析。针对近期的超算攻击事件,我们积极构建了一个基于云的取证分析和响应平台。

IOC指标

Loader

MD5 fe9a46254cf233fcafeada013d0ec056

SHA-1 72690c644f7c7970b9ce9c2c9b9da31463ea0916

SHA-256 0f8a1c0f706d8e70f3240abd788a193426302322916cf4e9358d05116f6231ec

MD5 5ed00cb88d218db8d09352d9058c400c

SHA-1 bb926f5fb4554fe0397bdfbe5cc6115419d6c408

SHA-256 0efdd382872f0ff0866e5f68f0c66c01fcf4f9836a78ddaa5bbb349f20353897

MD5 02570c3a85fc1ccea9858ecacdc3a954

SHA-1 05cb49439377ea1de61808098eb0d1e3c88854ab

SHA-256 9647038806905ce7a46e1b783746c623c1c03fcc60a6bd18564bda5625ac4780

MD5 11a186cd20d74f5dc0febe3d7904c52d

SHA-1 dac49da1b718235621028343a7f3f9b5b227828c

SHA-256 820ff5da47023d6a92d37497094a51aca81b0b149715436b57fe117d94ec3fe0

MD5 dd771b769ceeba0fc1d514a6e6530a70

SHA-1 f9bfce6adb6541a08f62e69636d0e90f6f663852

SHA-256 94b17888b735fa75bb6939b542446c22e1108a46cecdffce4f8b579d8a877c3a

MD5 bf16df15225bc83a56b0cf0ec9012360

SHA-1 1f130e158765b9d5c87571212d48bab86dd30e49

SHA-256 807d836d496d0ac61dbec07b757579985d65ec6187b35155de7d342f760d6b79

Cleaner

MD5 780f236fb3646534832b2da9d5cf6eb0

SHA-1 05baffad9ad7225e8043e79677d0a50e586e683b

SHA-256 552245645cc49087dfbc827d069fa678626b946f4b71cb35fa4a49becd971363

MD5 c764ba53fa9c5a24a88a1d2e17be6943

SHA-1 e6bd973fc2bb7efd7b1c588acc31d74da4c1428c

SHA-256 4551fb76aa8806bc3d4f8622f5a1535887742aea99cdd227de300699425978b2

MD5 ce7240b8bbb2bee8f300321eef46a41e

SHA-1 e19c37bf7bb64dbc16a143614972d05f437c203c

SHA-256 74d21900332836e8509a5484413a525239b135f99af70f804d67136082ca6e9c

MD5 d42553bd420e80ec31df5da2d5b932e0

SHA-1 3a9fe697cf78d95351d95d61618866aa6490300a

SHA-256 eec6129780d3e1645ce19efd96c1e18aa08778c8472189f1d65bc46d449cfc82

MD5 65dde869c0e1455de24aadf5aa4538a2

SHA-1 0b2178adaf4fa70c4919835a3df96e521b8c94f7

SHA-256 e8627037ff667021e11da5f6e707d173f86edc6bb789c204f25ff5c4ccd21910

MD5 a0ec7d355dc9e7f232fb47bf401c3138

SHA-1 efb59da51029a294bbba9fe011a0f4aed8aec097

SHA-256 bd887ab361470f775e4834a99a1f21d20c6b4a5d13e75455e15bd1041407a33f

MD5 261f16ec5d72078f6e3c21551ceaecb2

SHA-1 5d2c21ad38deac2135cc0e3801265b33ec6e7b0b

SHA-256 c5e3b0ae057ad47ba91b3ccc32cd03cb5f64d26552b0ba1cb971f6a33ef12afb

MD5 0b522e54bf3f276496793c44bec7362b

SHA-1 08bca1448e43861a5173f4c6e111728f36c78d43

SHA-256 1d95d3b2f265aa142c8d2aca45c50a23265f5153650d2447e8c58cadbbb92deb

杀软检测规则

– ESET: Linux/Agent.IT

– Kaspersky: Linux.Loerbas.gen

– APT_LNX_Academic_Camp_May20_Loader_1

Yara规则

rule loader {

string: $ = { 61 31 C2 8B 45 FC 48 98 }

condition:

all of them

}

rule cleaner {

strings:

$ = { 14 CC FC 28 25 DE B9 }

condition:

all of them

}

*参考来源:cadosecurity,clouds 编译整理,转载请注明来自 FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

148375围观 2020-10-29