斗象智能安全平台

斗象智能安全平台- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

一、前言

Palo Alto GlobalProtect SSL VPN是企业常用的SSLVPN产品,近期公开了一个远程代码执行漏洞。

二、漏洞简介

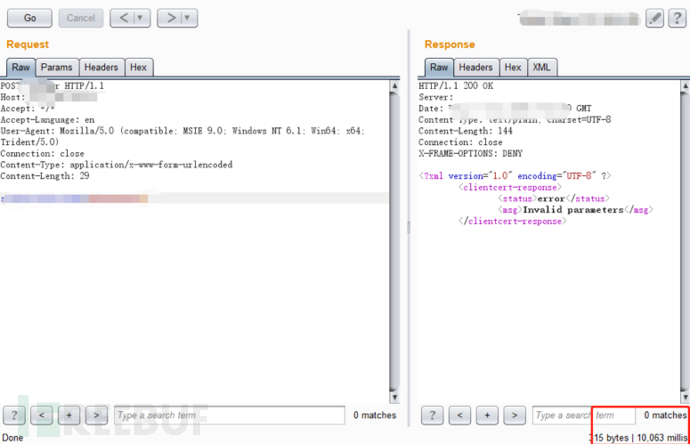

Palo Alto GlobalProtect SSL VPN在/sslmgr位置存在格式化字符串漏洞,存在远程代码执行风险。

网藤CRS/ARS产品已全面支持该漏洞的检测与验证,网藤用户可直接登陆www.riskivy.com进行验证。

三、漏洞危害

经斗象安全应急响应团队分析,通过特殊文件检查Palo Alto GlobalProtect SSL VPN版本信息,发现互联网存在大量的Palo Alto GlobalProtect SSL VPN服务器,其中未修补漏洞的服务器占比四成左右,这些服务器都存在远程代码执行风险。

四、影响范围

产品

Palo Alto GlobalProtect SSL VPN

版本

Palo Alto GlobalProtect SSL VPN 7.1.x <7.1.19

Palo Alto GlobalProtect SSL VPN 8.0.x <8.0.12

Palo Alto GlobalProtect SSL VPN 8.1.x <8.1.3

组件

Palo Alto GlobalProtect SSL VPN

五、修复方案

1.升级Palo Alto GlobalProtect SSL VPN到 7.1.19, 8.0.12, 8.1.3;

2.暂时关闭/sslmgr路径对外开放。

六、参考

https://blog.orange.tw/2019/07/attacking-ssl-vpn-part-1-preauth-rce-on-palo-alto.html?m=1

以上是本次高危漏洞预警的相关信息,如有任何疑问或需要更多支持,可通过以下方式与我们取得联系。

联系电话:400-156-9866

Email:help@tophant.com

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

网络安全互联

网络安全互联