Alpha_h4ck

Alpha_h4ck- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

关于thief_raccoon

thief_raccoon是一款专为教育目的而设计的工具,用于演示如何在各种操作系统上进行网络钓鱼攻击测试。该工具旨在提高人们对网络安全威胁的认识,并帮助用户了解 2FA 和密码管理等安全措施的重要性。

功能介绍

1、针对 Windows 10、Windows 11、Windows XP、Windows Server、Ubuntu、Ubuntu Server 和 macOS 的网络钓鱼模拟测试;

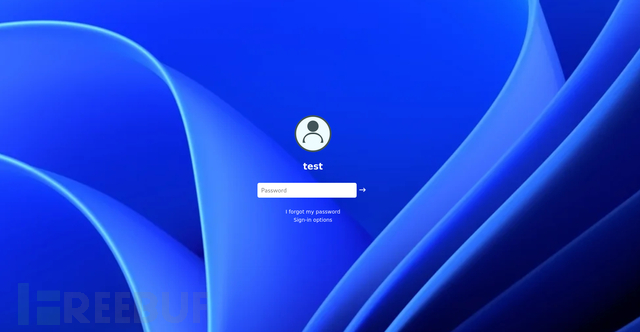

2、捕获用户凭证以进行教育演示;

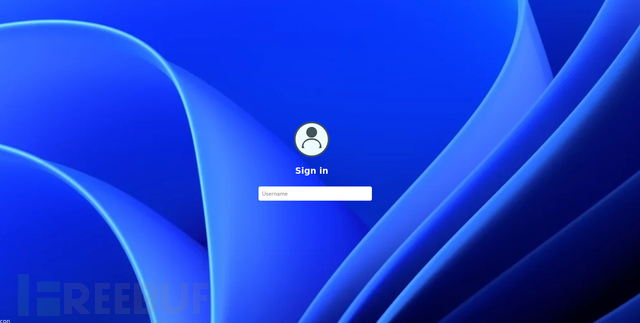

3、可定制的登录屏幕,模拟真实操作系统;

4、全屏模式增强网络钓鱼模拟测试;

工具要求

1、Python 3.x;

2、pip(Python 包安装程序);

3、Ngrok(用于将本地服务器暴露给互联网);

工具安装

由于该工具基于Python 3开发,因此我们首先需要在本地设备上安装并配置好最新版本的Python 3环境。

接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/davenisc/thief_raccoon.git

然后切换到项目目录中,运行下列命令安装Python虚拟环境:

cd thief_raccoon apt install python3.11-venv

创建并激活虚拟环境:

python -m venv raccoon_venv source raccoon_venv/bin/activate

使用pip命令和项目提供的requirements.txt安装该工具所需的其他依赖组件:

pip install -r requirements

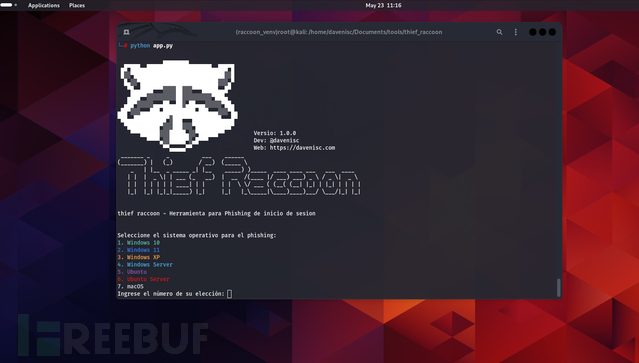

工具使用

1、首先我们需要运行工具主脚本:

python app.py

2、选择网络钓鱼模拟的操作系统:

运行脚本后,您将看到一个菜单来选择操作系统。输入与您想要模拟的操作系统相对应的数字。

3、访问钓鱼页面:

如果您在同一个本地网络(LAN)上,请打开您的网络浏览器并导航到http://127.0.0.1:5000。

如果您想让网络钓鱼页面可通过互联网访问,请使用 ngrok。

Ngrok使用

首先,我们需要从 ngrok.com 下载 ngrok 并按照您的操作系统的安装说明进行操作。

然后将你的本地服务器暴露给互联网,并获取公共 URL:

运行上述命令后,ngrok 将为您提供一个公共 URL。与您的测试对象共享此 URL,以便通过互联网访问钓鱼页面。

如何在Linux上安装和配置Ngrok

curl -s https://ngrok-agent.s3.amazonaws.com/ngrok.asc \ | sudo tee /etc/apt/trusted.gpg.d/ngrok.asc >/dev/null \ && echo "deb https://ngrok-agent.s3.amazonaws.com buster main" \ | sudo tee /etc/apt/sources.list.d/ngrok.list \ && sudo apt update \ && sudo apt install ngrok

运行以下命令将您的 authtoken 添加到默认 ngrok.yml

ngrok config add-authtoken xxxxxxxxx--your-token-xxxxxxxxxxxxxx

将您的应用放在临时域名上线并转发到您的上游服务。例如,如果它正在监听端口http://localhost:8080,请运行:

ngrok http http://localhost:5000

工具使用样例

运行主脚本:

python app.py

从菜单中选择 Windows 11:

Select the operating system for phishing: 1、Windows 10 2、Windows 11 3、Windows XP 4、Windows Server 5、Ubuntu 6、Ubuntu Server 7、macOS Enter the number of your choice: 2

访问钓鱼页面:

打开浏览器并转到http://127.0.0.1:5000或 ngrok 公共 URL。

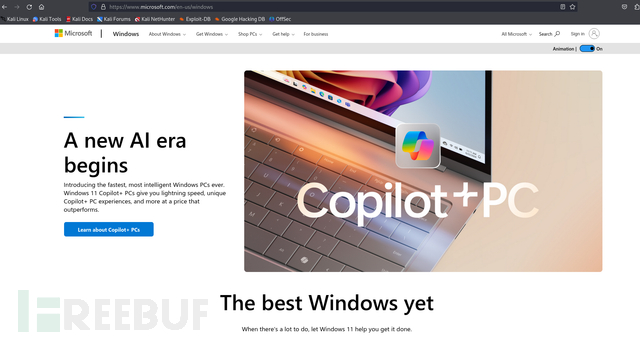

工具运行演示

许可证协议

本项目的开发与发布遵循MIT开源许可协议。

项目地址

thief_raccoon:【GitHub传送门】

参考资料

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)