TangGo测试平台

TangGo测试平台- 关注

快捷工具箱是什么?

不知道小伙伴们有没有遇到类似的问题:在日常使用一些脚本工具的时候,时常会遇到工具需要输入命令行参数,什么-h、--time、--file等等,面对不同脚本的时候又极其容易混淆,而普遍做法是访问官网或者打开百度查阅相关的使用参数,然后现炒现卖,下次使用的时候还是这样。这让大家不禁想问是否有办法可以高效的对每个脚本的参数进行管理?

TangGo 快捷工具箱的出现极大程度解决了这一困扰,它支持将脚本工具导入后进行自定义参数录入,定制成一个可视化的图形工具,不仅对工具进行了高效的管理,还再也不需要去记或查找各式各样的参数了!同时 TangGo测试平台已经为大家提供了许多已经自定义完成的界面。您只需访问 Github 官方下载相关文件,然后在快捷工具箱中导入这些界面,即可快速上手。具体的操作流程将在本文中详细展示。

访问官网

启动 TangGo 测试平台,在主界面中的右上角访问【插件】,浏览器会访问官网的插件下载网站。

(访问官网插件)

点击【TangGo_Customize_UI】进入下载界面。

(插件页)

点击后网页进行跳转,跳转后页面为:

(下载界面)

鼠标点击【Code】处,在弹出的界面中点击【DownloadZIP】下载当前所有工具都自定义界面。

(下载文件)

当然您也可以通过其他方法下载您所需要的指定文件,请自行百度学习。

(自定义下载)

导入界面工具

解压下载后的文件,打开 TangGo,点击左下角工具箱图标,然后点击右上角导入。

(快捷工具箱)

在弹出的界面中,选择文件解压的路径,找到需要导入的界面工具。

(导入界面工具)

成功导入后,可以在左侧的【自定义界面】文件夹中看到导入的界面。

(导入成功)

你可以通过右键单击文件夹选择【编辑】,自定义你的文件夹名称。

(编辑所在分组)

你可以通过右键单击自定义界面工具选择【移动至快捷工具分组】。

(移动分组)

配置工具

运行工具之前需要安装启动工具的运行环境,您可以在 TangGo【应用中心】的【测试辅助工具】中下载内置的运行环境,您也可以直接使用您本机所安装的运行环境。工具所需具体环境请查阅工具的官方介绍资料。

(内置环境)

文中介绍的工具使用【Dirsearch】为例,官网介绍中可以使用命令pip install dirsearch安装该工具,接下来我们使用该方法为例安装工具。

(官网介绍)

首先安装完成 TangGo 内置的【Python3 运行环境】后,之后点击右上角的小图标,打开环境的安装目录。

(安装内置环境)

在弹出的安装目录中,运行“命令提示符”来安装 python 的 pip。

(打开 python 目录)

在路径框中输入“cmd”即可在当前路径中打开“命令提示符”。

(运行 cmd)

在弹出的“命令提示符”窗口中输入python.exe get-pip.py,成功安装 pip.exe。

(安装 pip)

输入cd Scripts进入到 pip 的安装目录。

输入pip install dirsearch,成功安装dirsearch.exe。

(安装dirsearch)

回到【快捷工具箱】中【自定义工具】,找到【Dirsearch-高级Web路径暴力破解器】,单击右键选择【编辑】。

(编辑所需环境)

在弹出的界面中,选择运行环境,本文选择内置的运行环境【Python3】。

(选择运行环境)

选择对应的工具路径,改路径为实际工具存放路径。

(导入工具路径)

运行工具

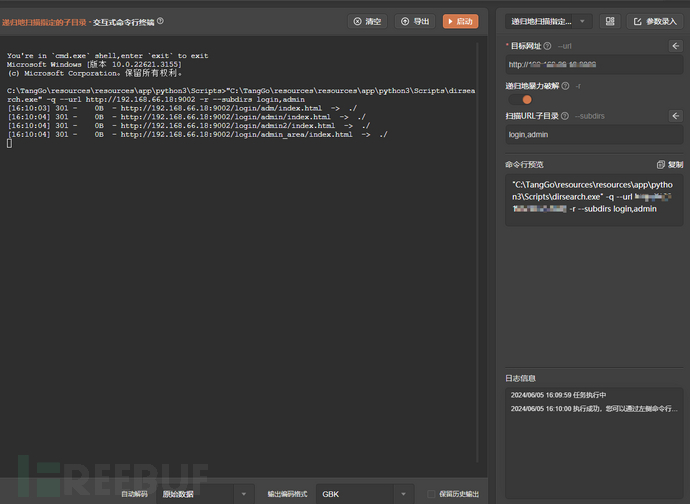

打开工具,选择需要的模板,之后点击启动。

(选择需要命令类型)

- 单个URL扫描

(单个URL扫描)

- 递归地扫描指定的子目录

(递归地扫描指定的子目录)

使用总结

通过本文我们学习了如何将脚本工具的参数导入到快捷工具箱中,快捷工具箱能够将命令行工具、python、javascript、ruby等脚本快速定制和设计成可视化界面工具,让各工具使用更加简单友好和方便。

后续我们也会更新更多的常用工具使用参数,如果你想要指定的软件参数,您也可以在插件官网的 issue 中提出您的想法,我们会酌情考虑。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)