关于cloud_enum

cloud_enum是一款功能强大的云环境安全OSINT工具,该工具支持AWS、Azure和Google Cloud三种不同的云环境,旨在帮助广大研究人员枚举目标云环境中的公共资源,并尝试寻找其中潜在的安全威胁。

功能介绍

当前版本的cloud_enum支持枚举下列内容:

Amazon Web Services

1、公开/受保护的 S3 Bucket;

2、AWSApp(WorkMail、WorkDocs和Connect等);

Microsoft Azure

1、存储账号;

2、开放Blob存储容器;

3、托管的数据库;

4、虚拟机;

5、Web App;

Google Cloud Platform

1、公开/受保护的GCP Bucket;

2、公开/受保护的Firebase实时数据库;

3、Google App Engine站点;

4、云函数(使用已有函数枚举项目/地区);

5、开放的Firebase App;

工具依赖

dnspython requests requests_futures

工具下载

由于该工具基于Python 3开发,因此我们首先需要在本地设备上安装并配置好最新版本的Python 3环境。

接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/initstring/cloud_enum.git

然后切换到项目目录中,使用pip3命令和项目提供的requirements.txt文件安装该工具所需的其他依赖组件:

cd cloud_enum pip3 install -r ./requirements.txt

工具使用帮助

usage: cloud_enum.py [-h] -k KEYWORD [-m MUTATIONS] [-b BRUTE] Multi-cloud enumeration utility. All hail OSINT! optional arguments: -h, --help 显示工具帮助信息和退出 -k KEYWORD, --keyword KEYWORD 关键词,可以多次使用该参数指定多个关键词 -kf KEYFILE, --keyfile KEYFILE 输入文件,每行一个关键词 -m MUTATIONS, --mutations MUTATIONS 变异文件 ,默认为enum_tools/fuzz.txt -b BRUTE, --brute BRUTE 需要爆破Azure容器名称的列表文件,默认为enum_tools/fuzz.txt -t THREADS, --threads THREADS HTTP爆破线程数量,默认为5 -ns NAMESERVER, --nameserver NAMESERVER 爆破中要使用的DNS服务器 -l LOGFILE, --logfile LOGFILE 日志文件路径 -f FORMAT, --format FORMAT 日志文件格式,可选为text、json和csv,,默认为text --disable-aws 禁用Amazon检测 --disable-azure 禁用Azure检测 --disable-gcp 禁用Google检测 -qs, --quickscan 禁用所有变异和二级扫描

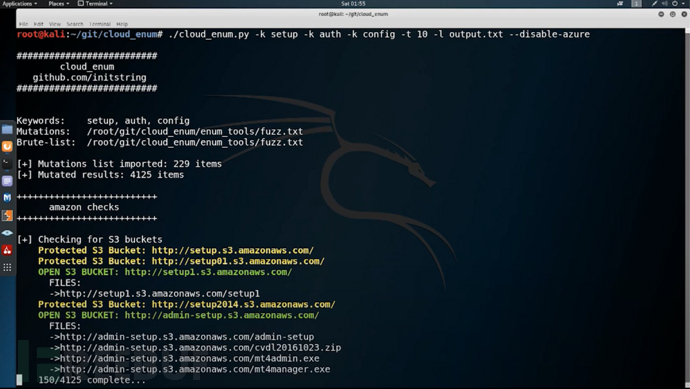

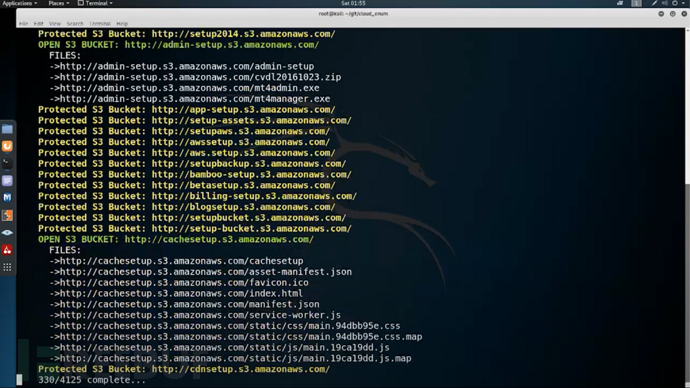

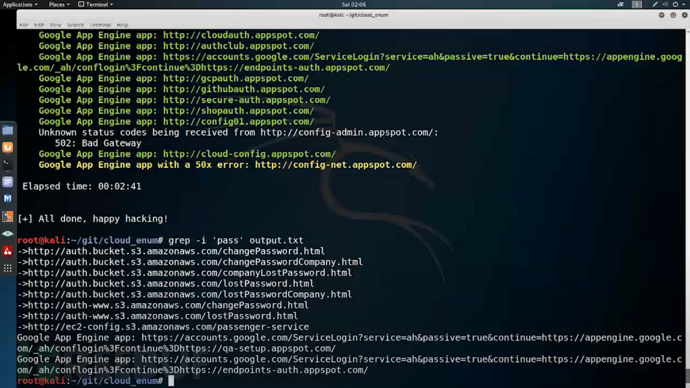

工具使用样例

该工具的运行最少只需要提供一个关键词即可,我们可以使用内置的模糊字符串,或通过-m或-b参数使用自己的关键词。除此之外,我们还可以多次使用-k参数提供多个关键词。工具会自动使用enum_tools/fuzz.txt中的或-m参数提供的文件中的字符串执行变异。

假设你现在在对某个组织进行安全评估,其域名为“somecompany.io”,他们的产品名为“blockchaindoohickey”,那么我们就可以使用下列命令来对其执行安全评估测试:

./cloud_enum.py -k somecompany -k somecompany.io -k blockchaindoohickey

HTTP爬虫和DNS查询默认各自将使用5个线程执行任务,我们可以适当增加线程数量,但增加太多的话可能会被云服务提供商限制。下面的命令中我们将线程数量增加到了10个:

./cloud_enum.py -k keyword -t 10

需要注意的是,我们还可以在cloudenum/azure_regions.py和cloudenum/gcp_regions.py文件中定义一个“REGIONS”变量,以设置只使用一个地区来提升扫描速度。

工具运行截图

工具使用演示

演示视频:【点我观看】

许可证协议

本项目的开发与发布遵循MIT开源许可协议。

项目地址

cloud_enum:【GitHub传送门】

参考资料

https://www.youtube.com/embed/pTUDJhWJ1m0

https://github.com/RhinoSecurityLabs/GCPBucketBrute/blob/master/permutations.txt

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)