Alpha_h4ck

Alpha_h4ck- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

Alpha_h4ck 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

Alpha_h4ck 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

关于UBoat

UBoat是一款功能强大的HTTP Botnet概念验证工具,该工具支持复刻一个现实场景中完整功能的Botnet测试环境,广大研究人员可以利用UBoat深入学习和研究Botnet的工作机制,以此来提升安全检测和保护策略。

功能介绍

1、基于C++开发,无其他依赖;

2、加密的C&C通信;

3、实现持久化以防止失去主机控制;

4、连接稳定,使用了回退服务器地址或域名;

5、DDoC方法(TCP&UDP洪泛);

6、任务创建系统(更改系统HWID、国家/地区、IP、操作系统);

7、执行远程命令;

8、更新和卸载其他恶意软件;

9、下载并执行其他恶意软件;

10、主动和被动密钥记录器;

11、启动Windows RDP;

12、内置插件系统,便于更新功能;

工具下载

发布版本

广大研究人员可以直接访问该项目的【Releases页面】下载预编译的最新版本UBoat。

源码安装

除此之外,广大研究人员还可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/UBoat-Botnet/UBoat.git

然后打开Visual Studio,导入项目并编译成对应操作系统版本即可。

工具配置

Bot编译

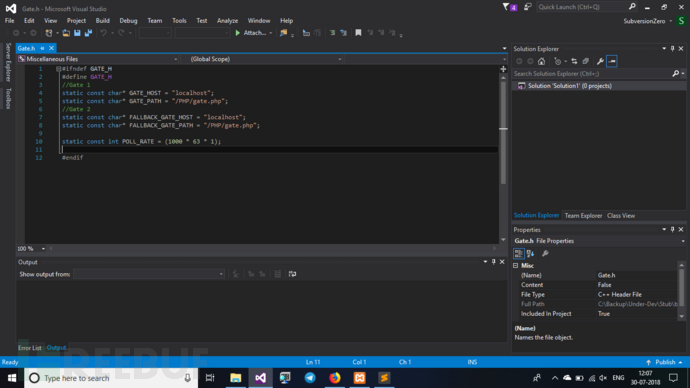

首先,修改gate.h中的URL为回调域名,然后将项目代码发布为可执行程序:

仪表盘设置

要求:

PHP >= 7.0

pdo

pdo_mysql

gd

mcrypt

然后安装并配置LAMP环境和PhpMyAdmin。

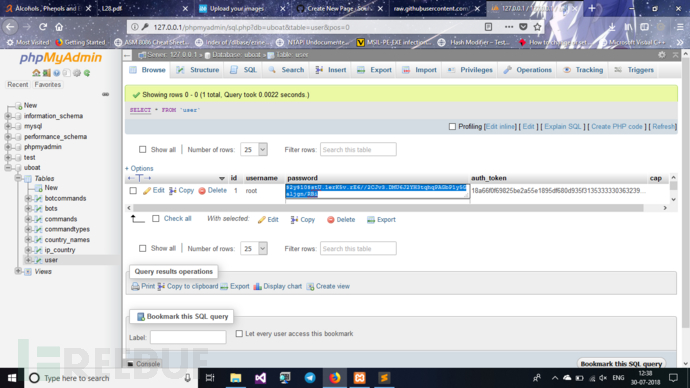

数据库配置:

1、创建一个名为uboat的数据库;

2、新建一个数据库用户;

3、在PhpMyAdmin中将uboat.sql的数据导入到uboat数据库中;

4、在PhpMyAdmin中将geolocation.sql.gz的数据导入到uboat数据库中;

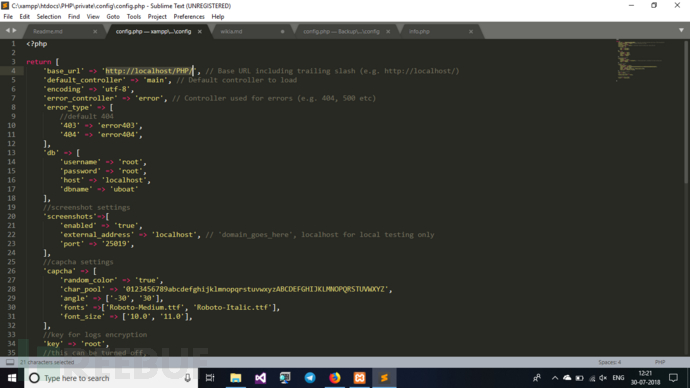

导航至“/Panel/src/config/config.php”,编辑下列配置信息:

username:MySQL用户账号;

password:MySQL用户密码;

host:MySQL数据库服务器,一般为localhost;

dbname:数据库名称;

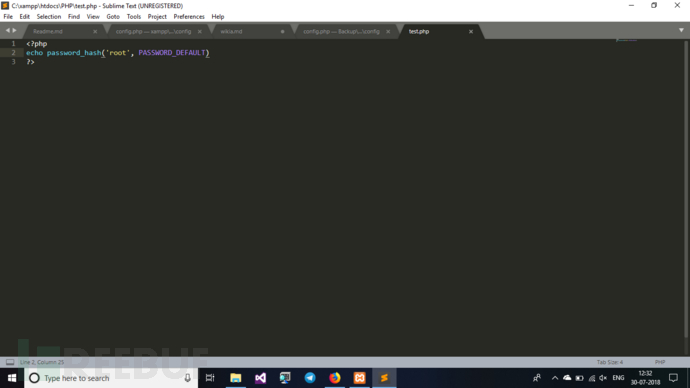

创建一个管理员账号并设置密码,密码生成文件路径为/Panel/test.php:

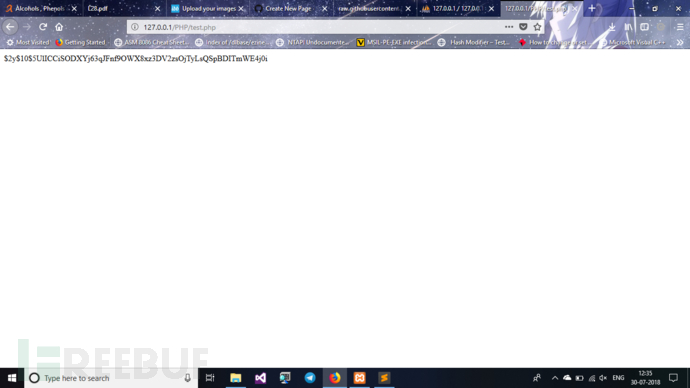

在浏览器中访问“localhost/Panel/test.php”并生成的哈希:

打开PhpMyAdmin,并定位到uboat数据库的user表,将password列的数据修改为刚才生成的哈希:

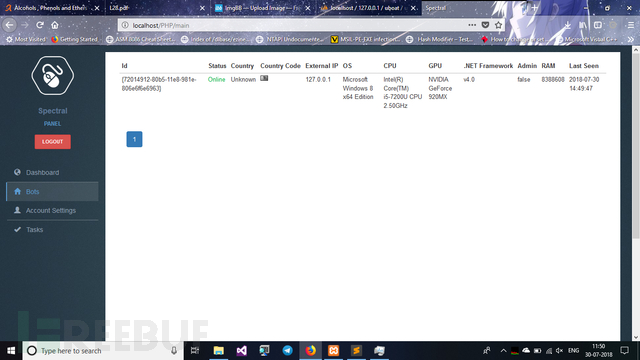

现在,我们就可以访问该工具的仪表盘了:

工具运行截图

许可证协议

本项目的开发与发布遵循MIT开源许可证协议。

项目地址

UBoat:【GitHub传送门】

参考资料

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

![[NISACTF 2022]流量包里有个熊做题笔记及心得](https://image.3001.net/images/20240319/1710819221_65f90795cdc9be3bf9e4b.png)