Alpha_h4ck

Alpha_h4ck- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

Alpha_h4ck 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

Alpha_h4ck 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

关于DefectDojo

DefectDojo是一个功能强大的DevSecOps解决方案,同时它也是一个安全协调和漏洞管理平台。

DefectDojo允许我们管理应用程序安全产品,维护产品状态和应用程序信息,并对安全漏洞进行管理和分类,同时还支持将发现的结果推送到类似JIRA和Slack之类的系统。DefectDojo使用了大量启发式算法来丰富和细化漏洞数据,这些算法的有效性和准确性会随着平台的使用次数而提升改进。

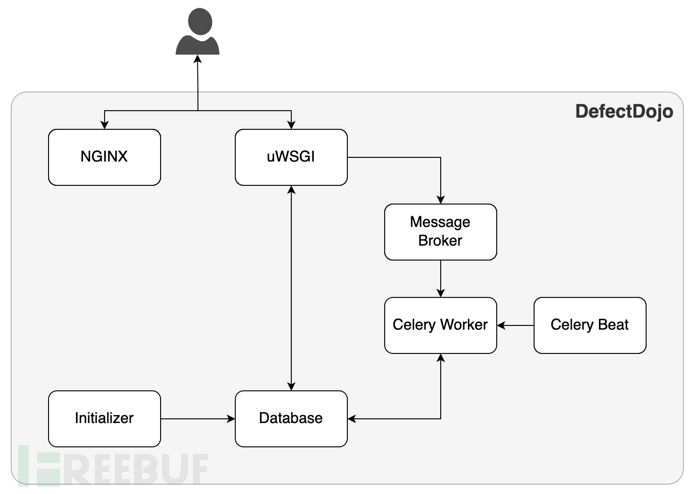

工具架构

当前版本的DefectDojo平台由下列几个组件共同组成:

工具安装

首先,广大研究人员需要使用下列命令将该项目源码克隆至本地:

git clone https://github.com/DefectDojo/django-DefectDojo

然后切换到项目目录中,使用下列命令完成代码构建:

cd django-DefectDojo ./dc-build.sh

构建完成后,我们就可以直接运行DefectDojo了:

./dc-up.sh postgres-redis

此时,我们需要等待几分钟让工具完成初始化,并获取管理员凭证。

除此之外,我们还可以使用docker-compose来记录初始化进程:

docker-compose logs initializer | grep "Admin password:"

现在,我们就可以打开Web浏览器,通过访问http://localhost:8080来使用DefectDojo了。

工具更新

拉取最新版本的DefectDojo Docker镜像:

docker pull defectdojo/defectdojo-django:latest docker pull defectdojo/defectdojo-nginx:latest

切换到docker-compose.yml文件所在目录,运行下列命令终止DefectDojo运行:

./dc-stop.sh

然后重启DefectDojo:

./dc-up-d.sh

执行初始化日志跟踪:

docker-compose logs initializer

如果初始化失败,则运行下列命令:

docker-compose exec uwsgi /bin/bash -c "python manage.py migrate"

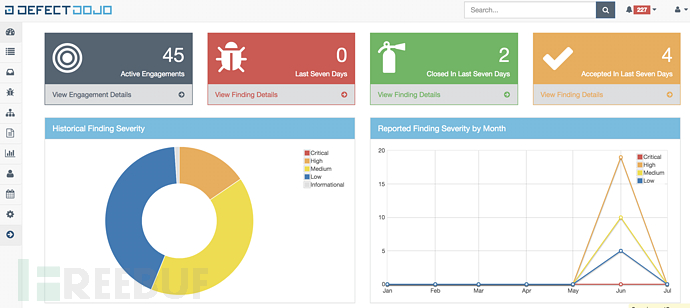

工具使用

DefectDojo仪表盘:

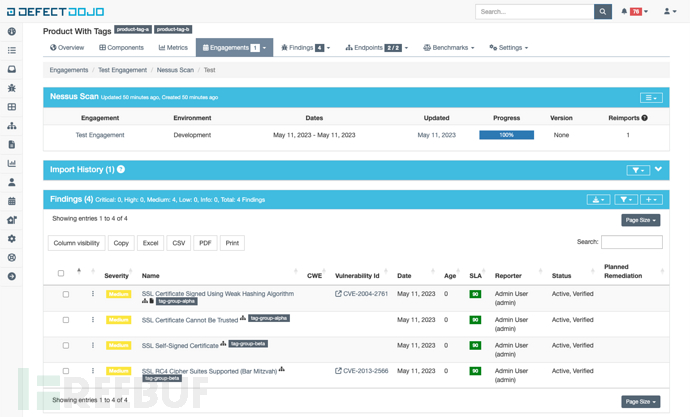

数据标签:

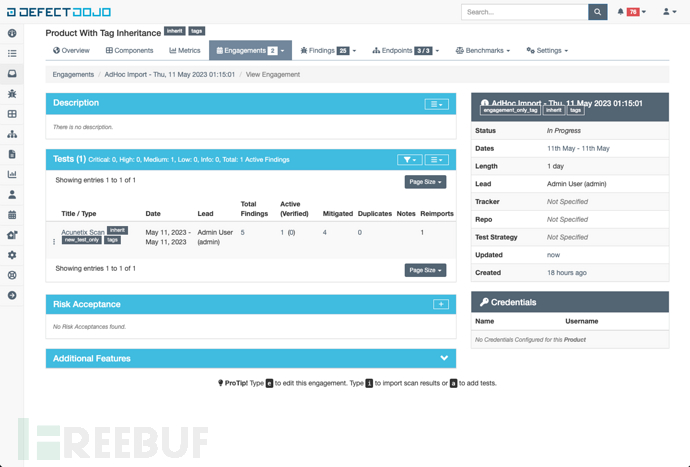

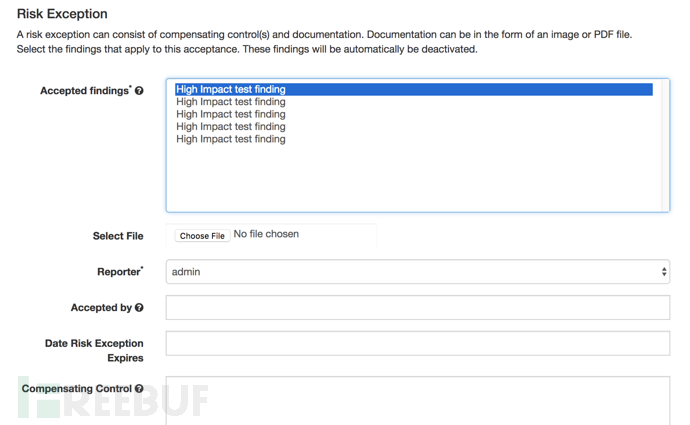

风险管理:

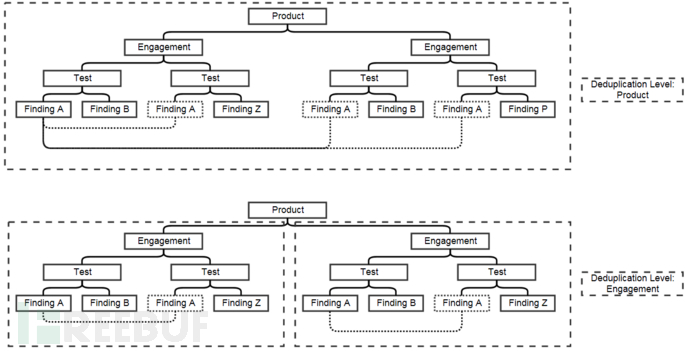

重复数据消除:

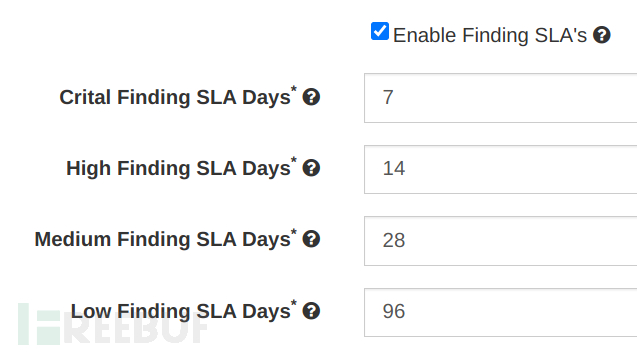

服务级别协议:

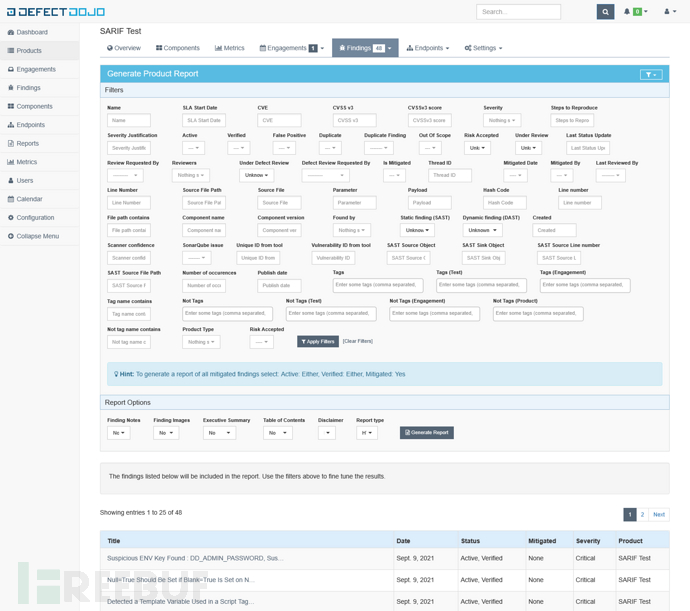

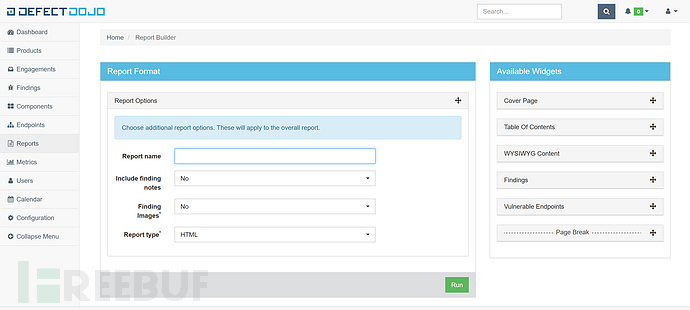

安全报告:

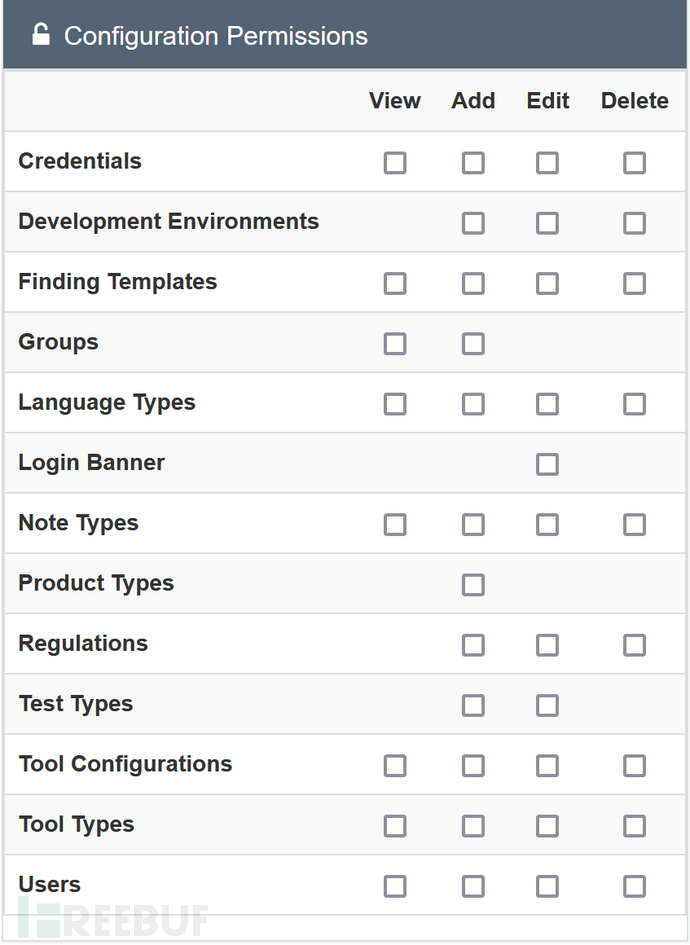

权限配置:

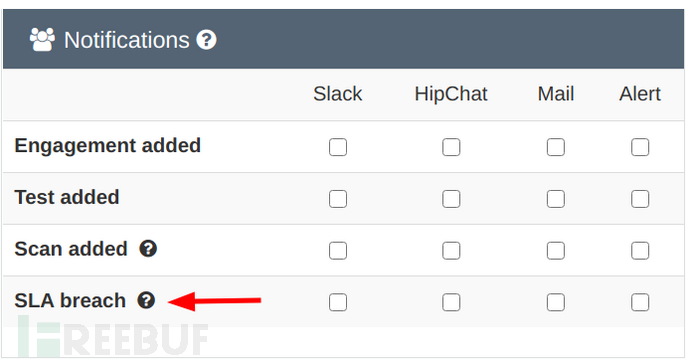

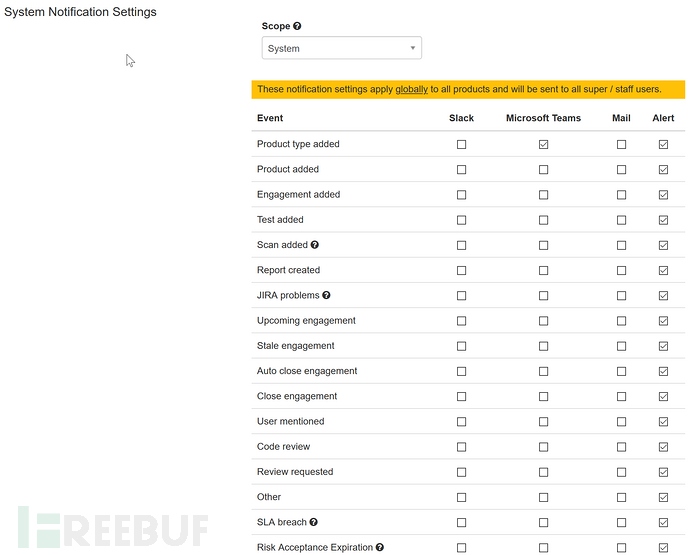

系统通知设置:

Burp插件使用

在线使用

在线服务:【点我使用】

注意事项:登录账户名和密码为“admin / 1Defectdojo@demo#appsec”,在线服务是公开可访问的,并且会定期重置,请不要存储任何敏感数据。

工具视频演示

演示视频:【点我观看】

许可证协议

本项目的开发与发布遵循BSD-3-Clause开源许可证协议。

项目地址

DefectDojo:【GitHub传送门】

参考资料

https://owasp-slack.herokuapp.com/

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)