本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

关于BurpBounty

BurpBounty是一个功能强大的Burp Suite扩展,该扩展允许我们通过非常直观的图形化界面和个性化定制规则,以简单快速的方式改进主动或被动扫描器。

BurpBounty支持对高级搜索模式和Payload进行改进和提升,我们也可以在主动扫描器和被动扫描器中创建我们自己的配置文件。

支持识别的漏洞

主动扫描

反射型和存储型XSS

基于错误的SQL注入

SQL盲注

基于时间的SQL盲注

XEE

Blind XEE

SSRF

CRLF

信息披露

Nginx off-by-slash漏洞

命令注入

Web缓存投毒

命令盲注

开放重定向

本地文件包含

远程文件包含

路径遍历

LDAP注入

XML注入

SSL注入

XPath注入

...

被动响应扫描

安全Header

Cookie属性

节点提取

软件版本

错误字符串

响应中的任意字符串或正则表达式

被动请求扫描

有价值的参数和值

响应中的任意字符串或正则表达式

工具下载

广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/wagiro/BurpBounty.git

除此之外,我们也可以直接访问该项目的【Releases页面】下载最新版本的预编译BurpBounty。

工具使用

配置部分

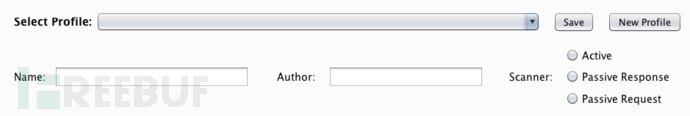

配置文件定义

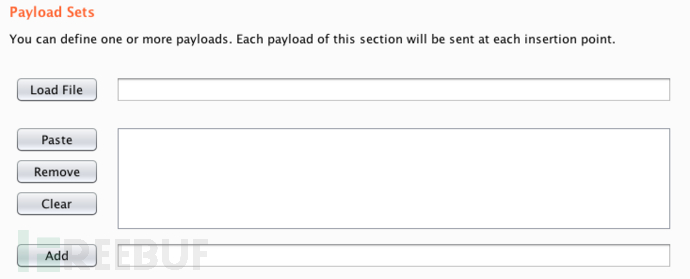

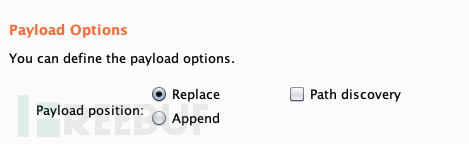

请求Payload设置

请求Payload选项

如果你勾选了“Path Discovery”,则会添加新的插入点。以下列请求为例:

GET /dir1/dir2/file.php?param=value HTTP/1.1

将生成三个新的插入点:

1- GET {HERE} HTTP/1.1

2- GET /dir1{HERE} HTTP/1.1

3- GET /dir1/dir2{HERE} HTTP/1.1接下来,如果你放到Payload /.git/HEAD中,则三个新的请求如下:

1- GET /.git/HEAD HTTP/1.1 2- GET /dir1/.git/HEAD HTTP/1.1 3- GET /dir1/dir2/.git/HEAD HTTP/1.1

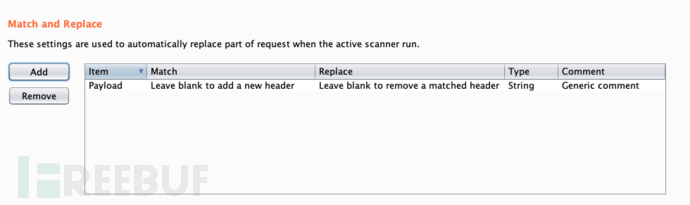

请求匹配和替换

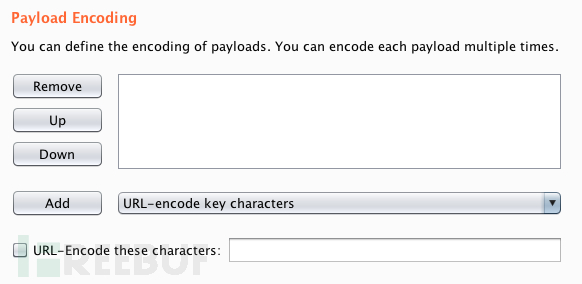

请求Payload编码

你可以选择多种编码器。比如说,如果你想要编码字符串“alert(1)”:

1、明文:alert(1);

2、HTML编码所有字符:alert(1);

3、URL编码所有字符:%26%23%78%36%31%3b%26%23%78%36%63%3b%26%23%78%36%35%3b%26%23%78%37%32%3b%26%23%78%37%34%3b%26%23%78%32%38%3b%26%23%78%33%31%3b%26%23%78%32%39%3b;

4、Base64编码:JTI2JTIzJTc4JTM2JTMxJTNiJTI2JTIzJTc4JTM2JTYzJTNiJTI2JTIzJTc4JTM2JTM1JTNiJTI2JTIzJTc4JTM3JTMyJTNiJTI2JTIzJTc4JTM3JTM0JTNiJTI2JTIzJTc4JTMyJTM4JTNiJTI2JTIzJTc4JTMzJTMxJTNiJTI2JTIzJTc4JTMyJTM5JTNi

如果你选择了“URL-Encode these characters”选项,你可以直接将所有要编码的内容拷贝到输入框中即可。

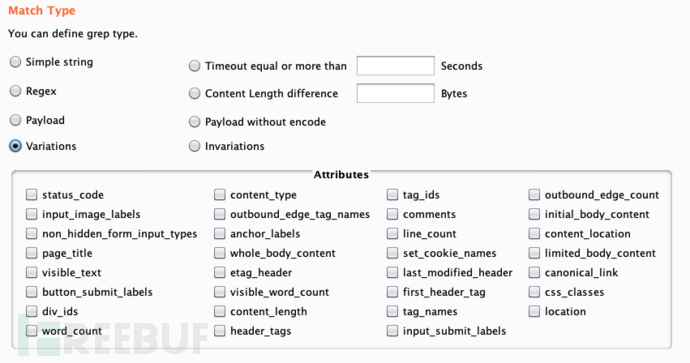

响应配型匹配

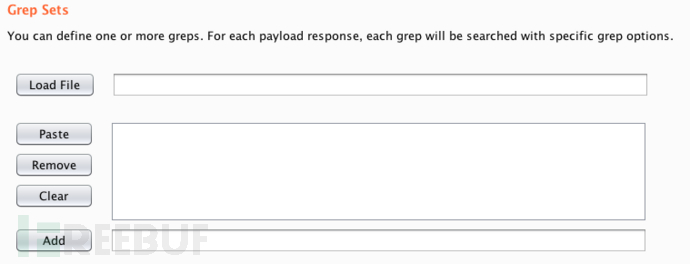

响应Grep集合

针对每一个Payload响应、字符串、正则表达式或Payload,都可以使用特定的Grep选项来进行搜索。

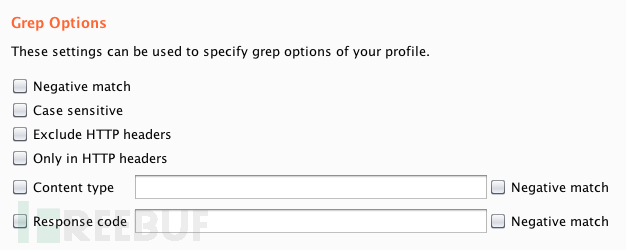

响应Grep选项

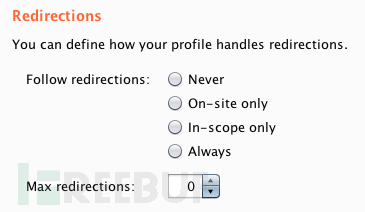

响应重定向

在Max Redirections选项中,我们可以设置重定向的最大次数。

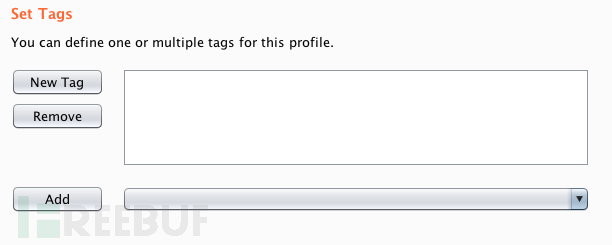

标签设置

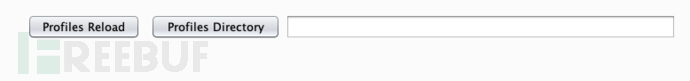

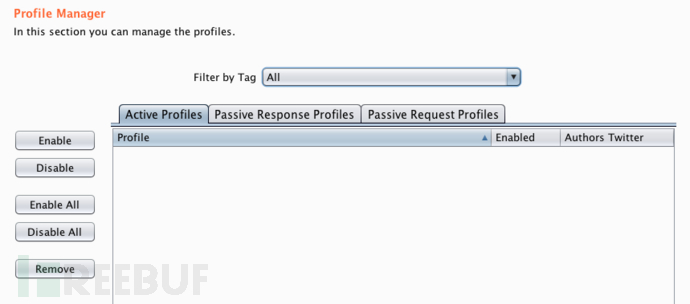

配置管理器

我们可以在这个标签页中管理配置文件和过滤器等,配置文件根据扫描类型区分,其中包括主动扫描配置文件、被动响应配置文件和被动请求配置文件。

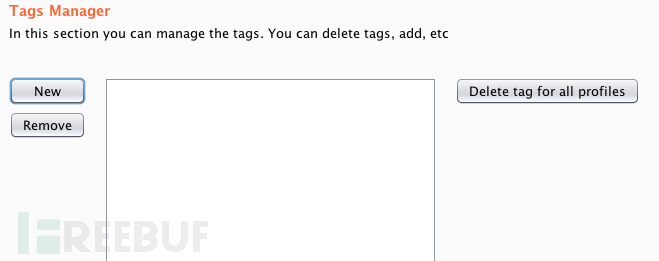

标签管理器

工具使用演示

演示视频:【点我观看】

许可证协议

本项目的开发与发布遵循Apache-2.0开源许可证协议。

项目地址

BurpBounty:【GitHub传送门】