本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

关于MalwLess

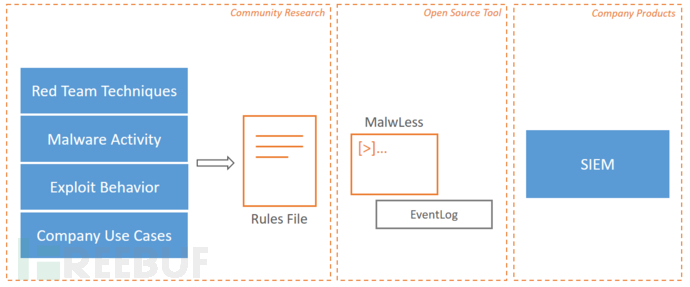

MalwLess是一款功能强大的开源模拟工具,该工具可以允许广大研究人员在无需运行任何进程或PoC的情况下,模拟系统入侵或攻击行为。该工具旨在测试蓝队检测能力和SIEM相关规则,该工具提供了一个基于规则的框架,任何人都可以根据自己的需求去修改这些规则,当新的技术或攻击出现时,我们就可以编写自己的规则并于社区共享规则了。

工具运行机制

工具下载

广大研究人员可以直接访问该项目作者的【GitHub门户】来下载最新版本的MalwLess,或者访问该项目的【Releases页面】下载最新的MalwLess发布版本。

该工具基于C#开发,如果你想要自行下载工具源码并进行手动构建的话,你还需要在本地设备上安装并配置好Visual Studio环境。

然后使用下列命令将该项目源码克隆至本地:

git clone https://github.com/n0dec/MalwLess.git

打开Visual Studio并导入项目之后,完成代码构建即可开始使用MalwLess。

工具使用

工具要求

该工具的正常运行需要本地设备上安装并配置好sysmon工具:【传送门】。

命令执行

现在,我们就可以直接以管理员权限打开命令行工具,然后执行MalwLess了。

下列命令可以测试默认的规则集(rule_test.json):

> malwless.exe

下列命令将使用-r参数测试不同的规则集:

> malwless.exe -r your_pack.json

工具输出样例

MalwLess Simulation Tool v1.1 Author: @n0dec Site: https://github.com/n0dec/MalwLess [Rule test file]: rule_test.json [Rule test name]: MalwLess default [Rule test version]: 0.3 [Rule test author]: n0dec [Rule test description]: MalwLess default test pack. [>] Detected rule: rules.vssadmin_delete_shadows ... Source: Sysmon ... Category: Process Create ... Description: Deleted shadows copies via vssadmin. [>] Detected rule: rules.certutil_network_activity ... Source: Sysmon ... Category: Network connection detected ... Description: Network activity from certutil tool. [>] Detected rule: rules.powershell_scriptblock ... Source: PowerShell ... Category: 4104 ... Description: Powershell 4104 event for Invoke-Mimikatz.

MalwLess规则

这些规则可以用来模拟Sysmon或PowerShell事件,MalwLess可以解析这些规则,并将它们直接写入到Windows EventLog中,我们随后可以将其转发到自己的事件收集器中:

创建规则

任何人都可以根据需求创建自定义规则,规则需要以JSON格式写入,我们还可以使用这个事件规则转换工具【converter】来将原始事件解析为对应的规则。

键 | 值 |

enabled | 设置为true后,相应事件将会被写入,设置为false则忽略该规则。 |

source | Sysmon |

category | 针对每一个源,都可以在分类列表中找到对应的分类 |

description | 简单的规则描述 |

payload | 要添加到事件中的值,如果没有指定Payload,则事件将包含conf上的默认配置文件的值 |

规则参考样例:

"process_create_rule": {

"enabled": true,

"source": "Sysmon",

"category": "Process Create",

"description": "Activity event based on Process Create category.",

"payload": {

"Image": "process.exe",

"CommandLine": "process.exe --help"

}

}许可证协议

本项目的开发与发布遵循GPL-3.0开源许可证协议。

项目地址

MalwLess:【GitHub传送门】

参考资料

https://github.com/NextronSystems/APTSimulator

https://github.com/endgameinc/RTA