Nac_Bypass_Agent:一款功能强大的网络准入控制(NAC)绕过工具

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

关于Nac_Bypass_Agent

Nac_Bypass_Agent是一款功能强大的网络准入控制(NAC)绕过工具,在该工具的帮助下,广大研究人员可以轻松绕过目标网络系统中的网络准入控制(NAC)机制。

该工具基于Python开发,是多个Python脚本的合集,设计用于在Kali Linux系统上运行。在这些Python脚本的帮助下,我们可以轻松从目标用户那里获得必要的信息,以更改IP和MAC地址,启动响应程序和tcpdump工具,并运行nbtscan工具。

工具提示

该工具所提供的全部代码都必须在Python脚本中使用,并且Python脚本必须以root权限运行。因为代码包含更改网络配置的命令和侦听网络流量的工具,而这些操作通常需要root权限。除此之外,请广大研究人员在获得授权之后再使用该工具进行网络安全测试。

工具脚本/命令

run_command(command):该函数可以根据输入参数返回对应的输出数据; kill_network_services():该函数可以终止dhclient和NetworkManager服务; get_network_info():该函数可以使用tcpdump监听网络流量,并返回第一个捕捉到的IP和MAC地址。如果没有捕捉到地址,则返回None; spoof_ip_address(interface, ip_address, netmask):该函数可以使用指定的IP地址和子网掩码替换目标网络接口的IP地址; spoof_mac_address(interface, mac_address):该函数可以使用指定的MAC地址替换目标网络接口的MAC地址; start_responder(interface):该函数可以针对指定的网络接口启动响应程序(responder); start_tcpdump(interface):该函数可以针对指定网络接口启动tcpdump工具; nbtscan(ip_range):该函数可以针对指定的IP地址范围运行nbtscan工具;

工具安装

由于该工具基于Python 3开发,因此我们首先需要在本地设备上安装并配置好Python 3环境。

接下来,广大研究人员可以使用下列命令将该项目源码克隆至本地:

git clone https://github.com/alperenugurlu/Nac_Bypass_Agent.git

工具使用

第一步

当你连接到内部网络之后,你要做的第一步就是启动该工具脚本:

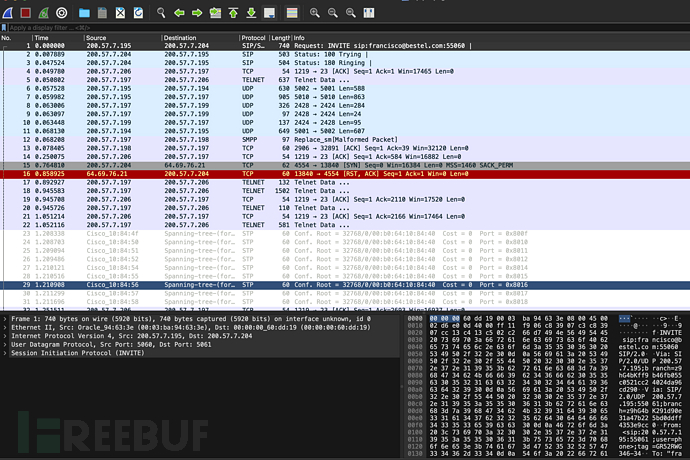

如果NAC绕过成功,工具将会使用WireShark来监听目标网络。此时,你可以使用#SIPFlows和#Telephony标签来过滤Voip呼叫,如果呼叫立即可用,你就可以根据特定的顺序监听Voip通话了。

第二步

第三步

此工具和此场景的目的是提高你所在机构的人元安全意识。此外,还可以试图反映APT组织的攻击切入点。

许可证协议

本项目的开发与发布遵循GPL-3.0开源许可证协议。

项目地址

Nac_Bypass_Agent:【GitHub传送门】

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录