Alpha_h4ck

Alpha_h4ck- 关注

本文由

Alpha_h4ck 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

Alpha_h4ck 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

关于Redeye

Redeye是一款功能强大的渗透测试数据管理辅助工具,该工具专为渗透测试人员设计和开发,旨在帮助广大渗透测试专家以一种高效的形式管理渗透测试活动中的各种数据信息。

工具概览

服务器端面板将显示所有添加的服务器基础信息,其中包括所有者用户、打开的端口和是否已被入侵:

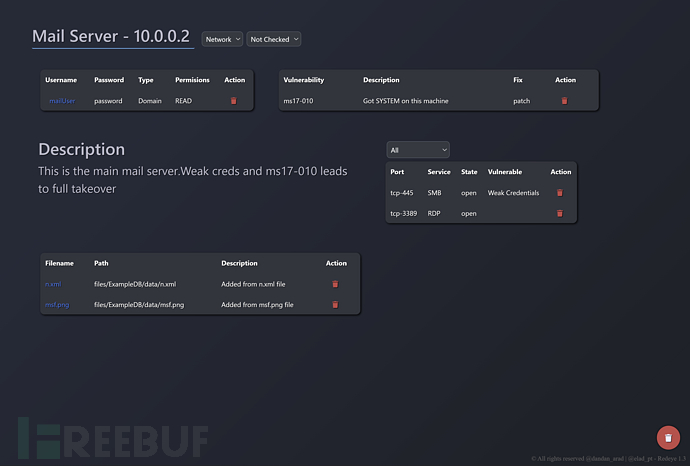

进入服务器之后,将显示一个编辑面板,你可以在其中添加目标服务器上发现的新用户、安全漏洞和相关的文件数据等:

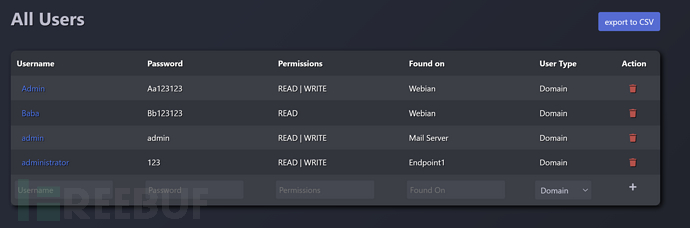

用户面板包含了从所有服务器上发现的全部用户,用户信息通过权限等级和类型进行分类,用户的详细信息可以通过将鼠标悬停在用户名上以进行修改:

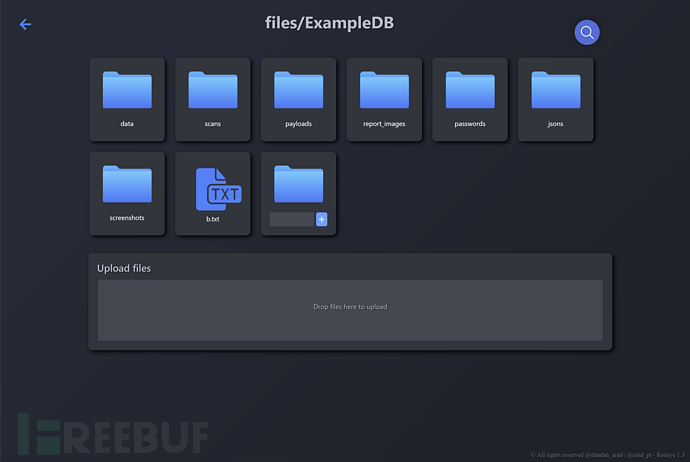

文件面板将显示当前渗透测试活动中相关的全部文件,团队成员可以上传或下载这些文件:

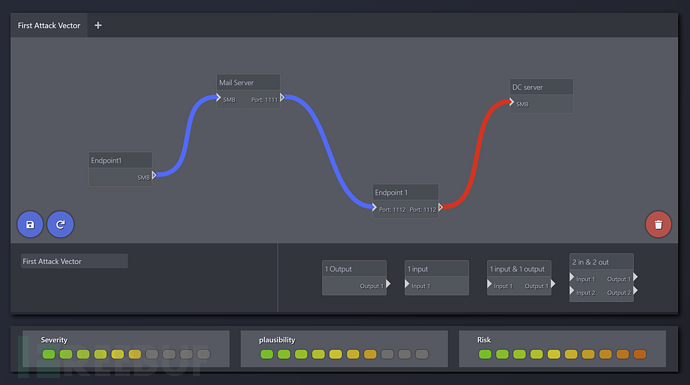

攻击向量面板将显示所有已发现的攻击向量,并提供严重性、合理性和安全风险图:

预报告面板中包含了当前渗透测试活动中的所有屏幕截图:

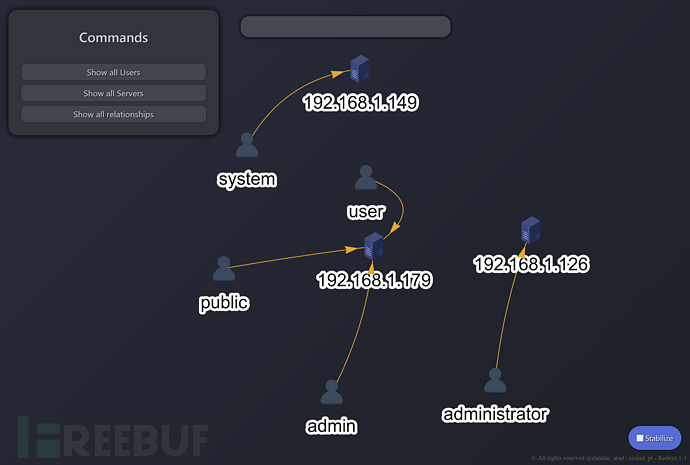

图表面板中包含了渗透测试过程中涉及到的全部用户和服务器,以及它们之间的关系信息:

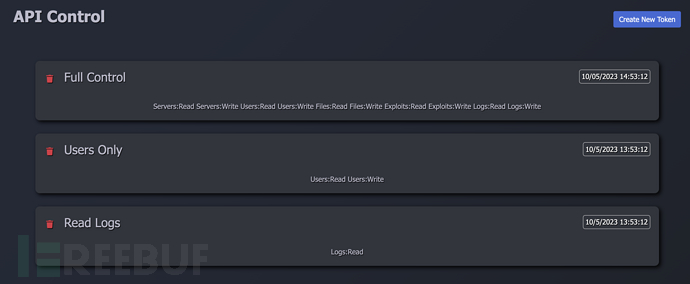

API允许用户通过简单的API请求来轻松获取数据:

curl redeye.local:8443/api/servers --silent -H "Token: redeye_61a8fc25-105e-4e70-9bc3-58ca75e228ca" | jq curl redeye.local:8443/api/users --silent -H "Token: redeye_61a8fc25-105e-4e70-9bc3-58ca75e228ca" | jq curl redeye.local:8443/api/exploits --silent -H "Token: redeye_61a8fc25-105e-4e70-9bc3-58ca75e228ca" | jq

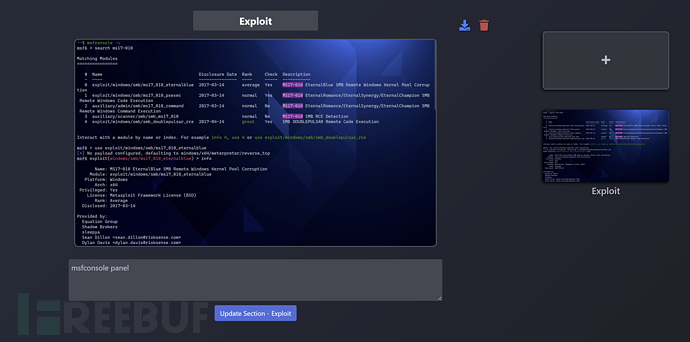

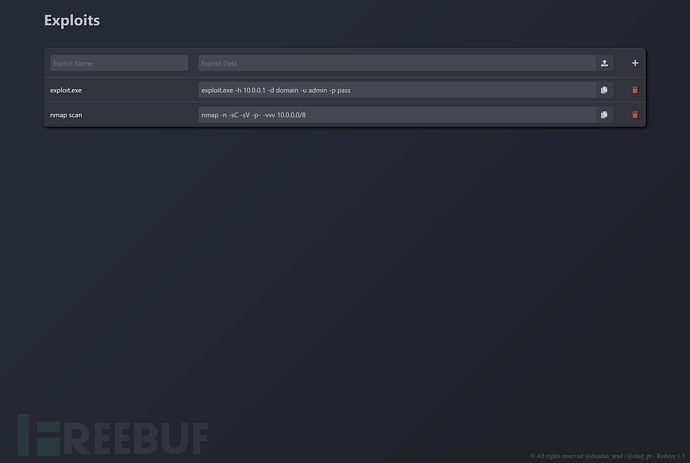

漏洞利用:

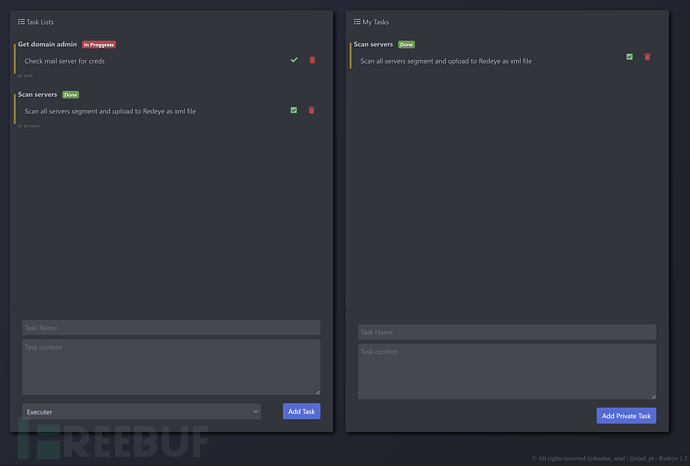

任务查看:

工具安装

Docker安装

首先,我们需要从该项目的GitHub代码库上拉取项目代码:

git clone https://github.com/redeye-framework/Redeye.git

然后切换到项目目录中,并运行docker-compose:

cd Redeye docker-compose up -d

接下来,我们需要启动或关闭容器:

sudo docker-compose start/stop

最后存储并加载Redeye即可:

docker save ghcr.io/redeye-framework/redeye:latest neo4j:4.4.9 > Redeye.tar docker load < Redeye.tar

源代码安装

由于该工具需要使用到Python 3环境,因此我们首先需要在本地设备上安装并配置好Python 3。接下来,广大研究人员可以使用下列命令将该项目源码克隆至本地:

git clone https://github.com/redeye-framework/Redeye.git

然后切换到项目目录中,激活虚拟环境,并使用pip3工具和项目提供的requirements.txt文件安装该工具所需的其他依赖组件:

cd Redeye sudo apt install python3.8-venv python3 -m venv RedeyeVirtualEnv source RedeyeVirtualEnv/bin/activate pip3 install -r requirements.txt

最后,执行数据库脚本和工具脚本即可:

python3 RedDB/db.py python3 redeye.py --safe

工具使用

工具运行后,将开始监听下列地址:

http://0.0.0.0:8443

默认用户凭证如下:

用户名:redeye

密码:redeye

Neo4j将监听下列地址:

http://0.0.0.0:7474

默认登录凭证如下:

用户名:neo4j

密码:redeye

许可证协议

本项目的开发与发布遵循BSD-3-Clause开源许可证协议。

项目地址

Redeye:【GitHub传送门】

参考资料

https://github.com/azouaoui-med/pro-sidebar-template

https://bootsnipp.com/snippets/Q0dAX