攻防演练 | Cobaltstrike防范Mysql蜜罐

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

1.前言

其实这个问题一早就出现了,Mysql蜜罐读文件的方式也是玩出了各种花样,读wx ID,读配置文件,当然也是有了后续mysql蜜罐读cs的配置文件。

2. 简单修改Cobaltstrike

cs配置文件路径:C:\Users\Administrator\.aggressor.prop

该路径主要存放的为连接信息,账号密码等,就是为了方便下次直接登录。类似于记住密码一样

同理当攻击者连接Mysql蜜罐之后,攻击者的CS也就凉凉,该配置文件中password明文裸奔。

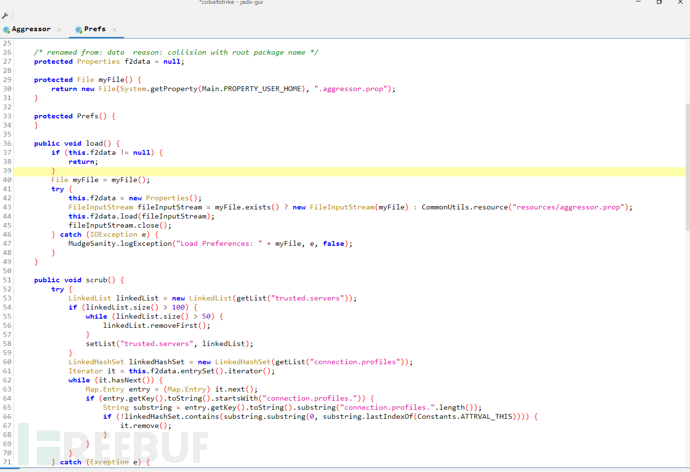

反编译一波,经过查找,发现存储的地方在Prefs这个类中

这里没有细究,可以看到最终都是使用到了myFile方法对该配置文件进行load等等操作

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录