HummerCloud

HummerCloud- 关注

1. 概览

HummerRisk 是开源的云原生安全平台,以非侵入的方式解决云原生环境的安全和治理问题。核心能力包括混合云的安全治理和容器云安全检测。

本文将介绍如何使用HummerRisk 进行 kubernetes 检测,包括使用流程、配置信息详细说明、基础功能使用等。

2. K8s 检测前置条件

1)安装 tirvy-operator

# 1.添加 chart 仓库

helm repo add hummer https://registry.hummercloud.com/repository/charts

# 2.更新仓库源

helm repo update

# 3.开始安装, 可以自定义应用名称和NameSpace

helm install trivy-operator hummer/trivy-operator \

--namespace trivy-system \

--set="image.repository=registry.cn-beijing.aliyuncs.com/hummerrisk/trivy-operator" \

--create-namespace --set="trivy.ignoreUnfixed=true"

# 4.检测operator是否启动成功

kubectl get pod -A|grep trivy-operator

trivy-system trivy-operator-69f99f79c4-lvzvs 1/1 Running 0 118s2)k8s 账号添加校验

- 确定部署 hummerrisk 的主机可以访问该 k8s 集群的 6443 端口,需要网络可达、端口可以通,如果不通可以检查防火墙;

- 确定提供的 k8s Token 有足够的权限,hummerrisk 会通过该 Token 调用 k8s apiserver 的 api

- k8s token 权限可以参考如下 创建 ServiceAccount

cat <<EOF > hummer-sa.yaml

apiVersion: v1

kind: ServiceAccount

metadata:

name: hummer

namespace: kube-system

EOF创建 clusterrolebinding

cat <<EOF > hummer-clusterrolebinding.yaml

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:

name: hummer-user

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: cluster-admin

subjects:

- kind: ServiceAccount

name: hummer

namespace: kube-system

EOF创建资源

kubectl create -f ./hummer-sa.yaml

kubectl create -f ./hummer-clusterrolebinding.yaml3) 获取 token

# 获取 token

kubectl -n kube-system describe secret $(kubectl -n kube-system get secret | grep hummer | awk '{print $1}') | grep token: | awk '{print $2}'2. 工作流程

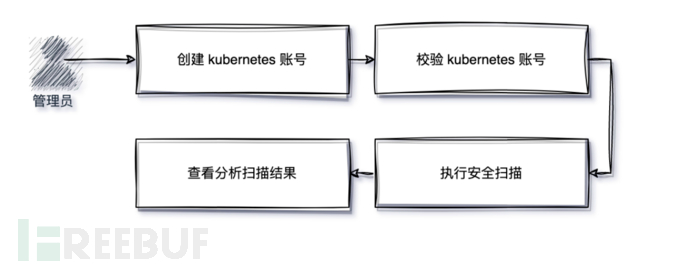

完成 “K8s检测”我们需要通过一下几个步骤来完成:

3. 创建kubernetes账号

进行kubernetes 检测的第一步是“创建kubernetes 账号”,因此需要确保你填写的相关配置信息无误,kubernetes 账号创建完成后,可以勾选该账号进行一键校验。具体步骤如下:

1) 登录到HummerRisk系统当中,点击云原生安全;

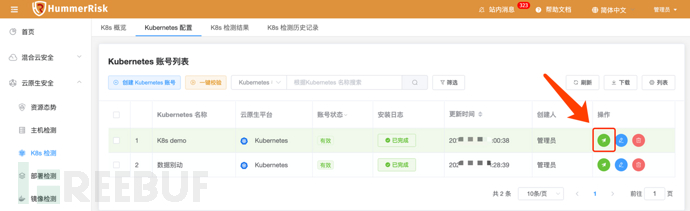

2) 点击 “K8s检测”,点击“创建 kubernetes 账号”;

3) 填写 kubernetes的配置信息;

4) 选择创建完成的kubernetes账号,点击“一键校验”,返回“成功”则代表kubernetes填写正确且可正常访问

4. 执行扫描

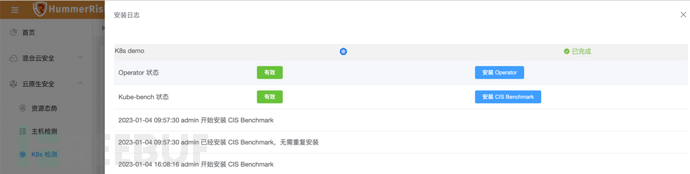

1. 执行扫描前需要确定 Operator和 kube-bench 已经安装,默认 HummerRisk会自动安装,点击kubernetes账号的安装日志可以查看,如下图:

2. 如果Operator和 kube-bench状态不是“有效”,可以点击对应的安装按钮,重新执行安装。

3. 之后进行扫描任务,详细步骤如下:

4. 登录到HummerRisk系统当中,点击云原生安全;

5. 点击 “K8s检测”,在对应kubernetes账号栏目点击“执行检测按钮”;

6. 等待检测成功。

5. 检测结果

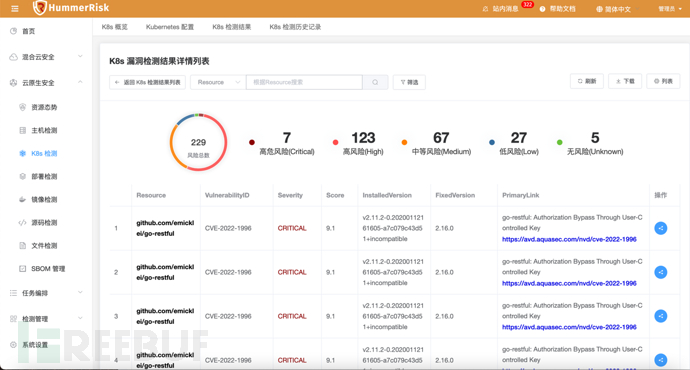

kubernetes检测完成后,会输出检测结果,并通过可视化的页面帮助安全管理分析、洞察 kubernetes安全状态。详细步骤如下:

1) 登录到HummerRisk系统当中,点击云原生安全;

2) 点击 “K8s检测”,点击“K8s检测结果”;

3) 此时可以查看当前kubernetes安全状态,包含漏洞检测统计、配置审计统计、CIS统计等,同时根据风险级别进行分类统计,目前分为5类风险等级,包括:

4) 若需要查看检测结果详情,可以点击检测统计进行详细展示页面

5) 以“漏洞检测”为例,点击“漏洞检测统计”结果后,可查看到如下漏洞详情页面,根据漏洞详情页面中的信息,我们可以查看到存在漏洞的软件名称、CVEID、风险等级、修复版本号等

6) 其他结果

a. 配置审计报告

b. K8s CIS Benchmark 合规报告

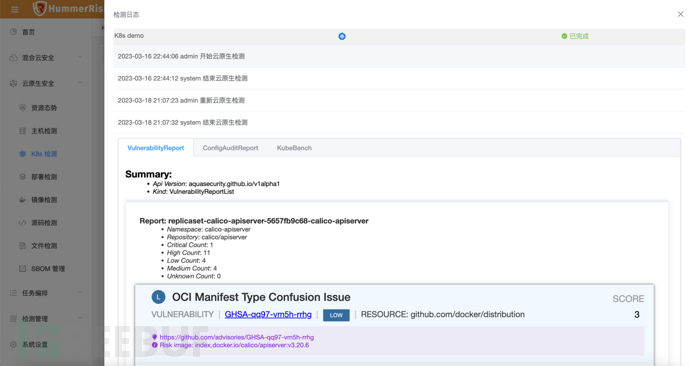

7) 查看检测详细日志

“检测状态”会显示当前检测的执行状况,状态包括:“正在处理”,“已完成”,“异常”,“告警”。点击状态按钮,会打开检测的详细日志页面,帮助定位执行中遇到的问题,如下图:

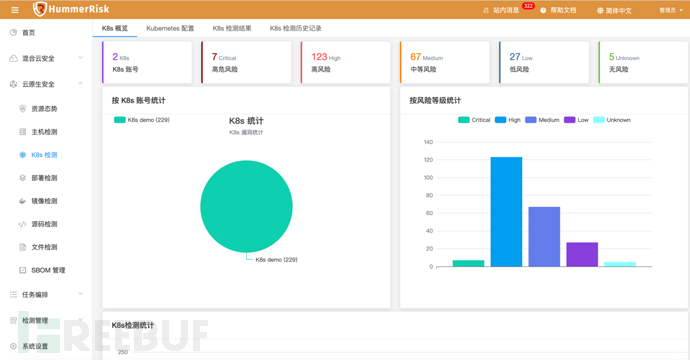

6. K8s概览

通过K8s概览页面,我们可以快速分析出当前管理的kubernetes集群安全状态,以便于管理员快速发现安全问题。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

云安全

云安全