(记录)hashcat的细节(windows)

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

hashcat的细节(windows系统n卡3060)

1.破解速度对比

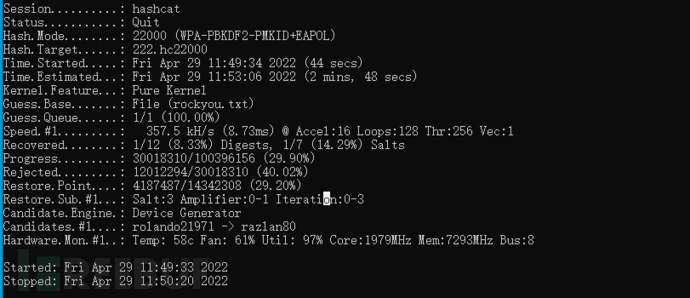

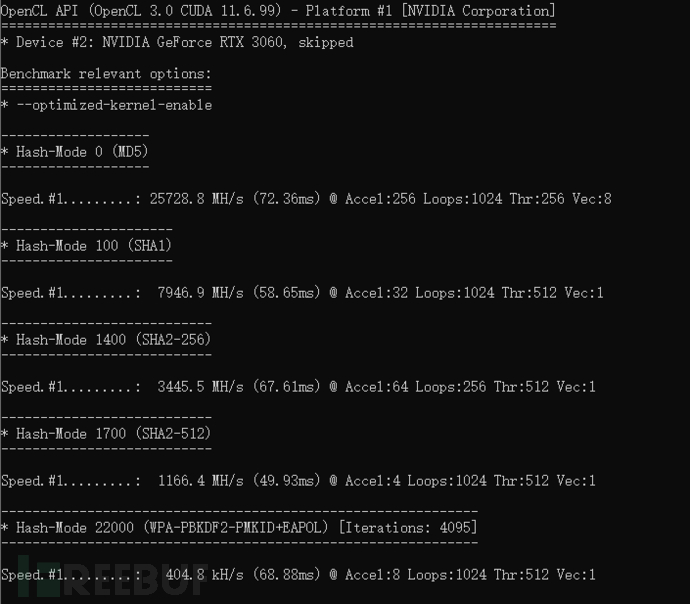

通过hashcat -b查看各种类型哈希的每秒尝试hash的次数,WPA2类型的哈希在GPU加速下,每秒哈希数是300次300-400kH/s,这是hashcat的speed概念,同样的握手包在aircrack-ng的字典破解下(aircrack-ng只能使用cpu破解),速度为5000k/s,每秒5000次尝试,两者的速度概念是不一致的。在hashcat中我们能粗略得出hash的每秒尝试数量,图中restore.point是表示字典破解进度,1400多万就是字典内含有的密码数,整个进度和图中进度progress是很接近的,结合图中时间记录,能大略算出在WPA2哈希中,GPU加速的hashcat每秒尝试字典数是CPU破解的19倍(95170k/s=restore.point/time.started),注意:每秒哈希数不是每秒尝试的密码数,两者的区别。

2.破解潜力

通过查看各类哈希类型的每秒哈希数(hashcat -b),除WPA2类型的哈希,hashcat的表现将不止是60倍,其中md5对比cpu字典破解粗略计算为3800000倍

3.windows中的细节1

windows终端下的hashcat破解过的包会自动记录下密码,以相同的方式再次破解已破解的包,是不会显示密码的,可以不破解,用--show查看密码;

4.windows中的细节2

在windows终端下,握手包的破解过程不会因为出结果而终止,会继续进行;

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐