简介

本文介绍比较好用的几个burp插件,并且亲自使用和调试了一段时间,为了避免大家走弯路,我写这篇文章来跟喜欢安全的小伙伴分享:

1.不同burp的版本一定程度上会影响插件使用,老版本burp对有些插件并不适用,如果想要有良好的体验尽量下载新burp。

2.有些插件是python写的,想在java环境的burp中使用这些插件需要安装jython环境,具体步骤在第6个插件上有详细说明。

3.下面这些XXXscan插件更多的作用体现在漏洞扫描(漏洞发现)层面,需要配合其他工具利用效果更佳。例:ShiroScan+ShiroExploit,Struts_Finder+Strus2漏洞检查工具,就可以很好地对这些漏洞进行复现。

1.Fastjsonscan

1.1FastjsonScan的工具说明

该工具为一款fastjson检测的插件,为被动扫描,但是需要借助dnslog检测,当dnslog无法访问时,会检测失败。

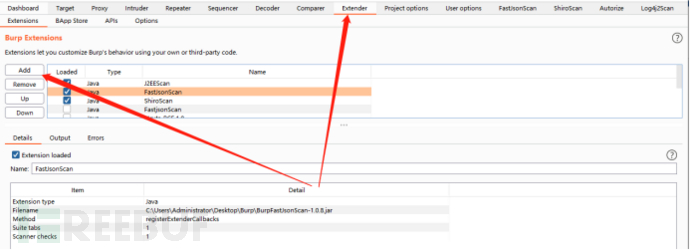

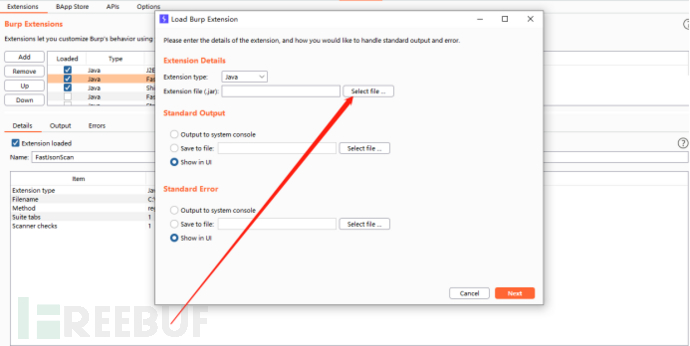

1.2FastjsonScan的安装方法

点击select file

选择相应的BurpFastJsonScan.jar点击Next即可。

1.3FastjsonScan的使用实例

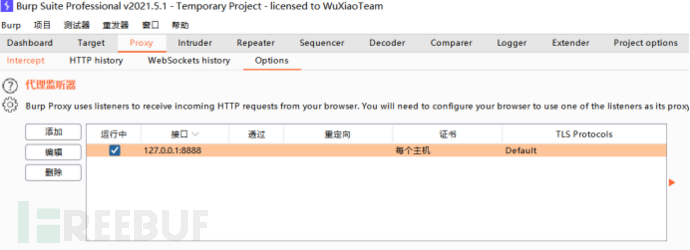

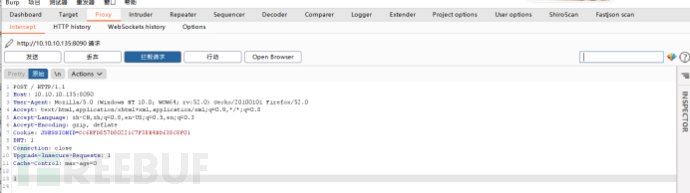

1.先打开burp配置好代理,准备抓包。

2.打开存在漏洞的网站,并抓包。

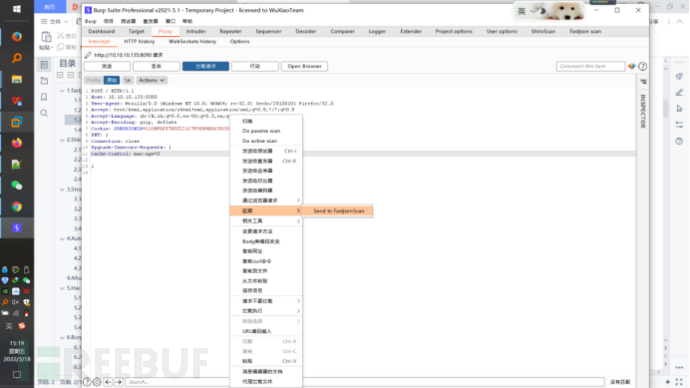

3.点击右键,寻找刚装好的FastJosnScan 点击【Send to FastjosnScan】。

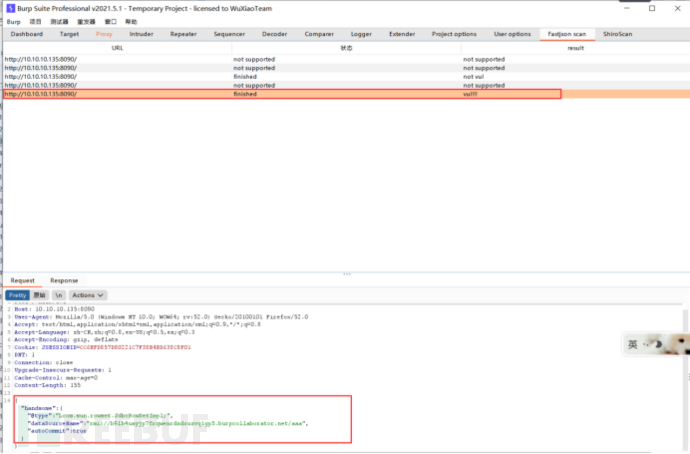

4.当检测到存在Fastjson时,issue会出现vul!!!并附带payload。

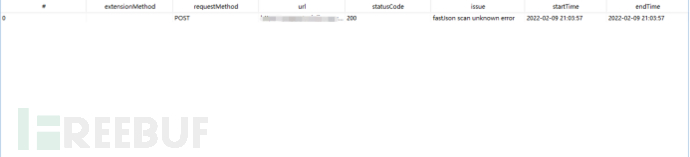

注:由于该插件需要利用DNSLOG,所以必须要能访问DNSLOG,否则会出现如下情况:

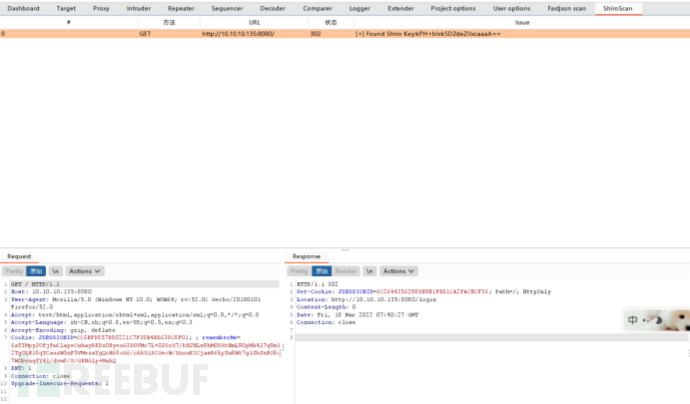

2.ShiroScan

2.1ShiroScan的工具说明

该工具为pmiaowu开发的一款burpsuite被动式shiro扫描插件,该工具仅能扫shiro keys,利用链需要自行查找。

2.2ShiroScan的安装方法

下载地址:https://github.com/Daybr4ak/ShiroScan

跟上述步骤一样,请自行安装。

2.3ShiroScan的使用实例

1.使用该插件前应确保被动扫描开启。

2.该插件为被动扫描,无需人工点击扫描,扫描成功的结果会输出到图形界面中。

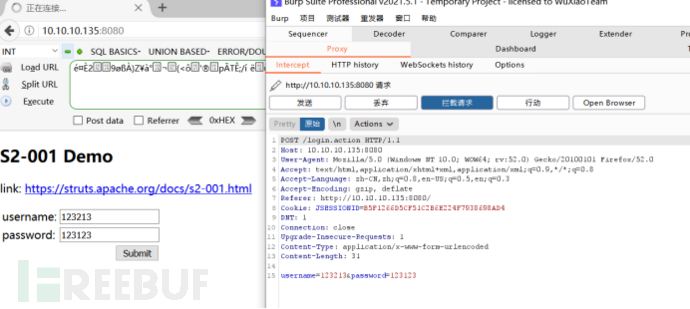

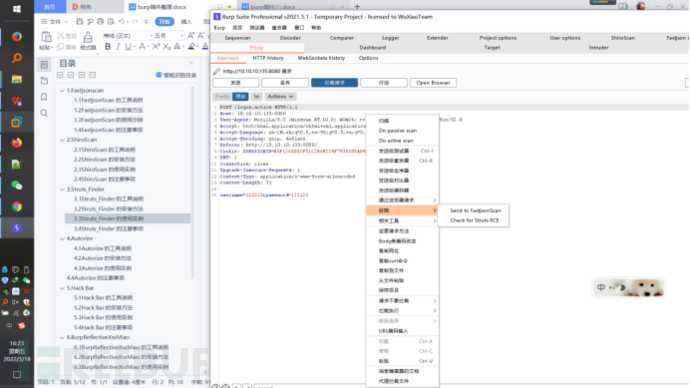

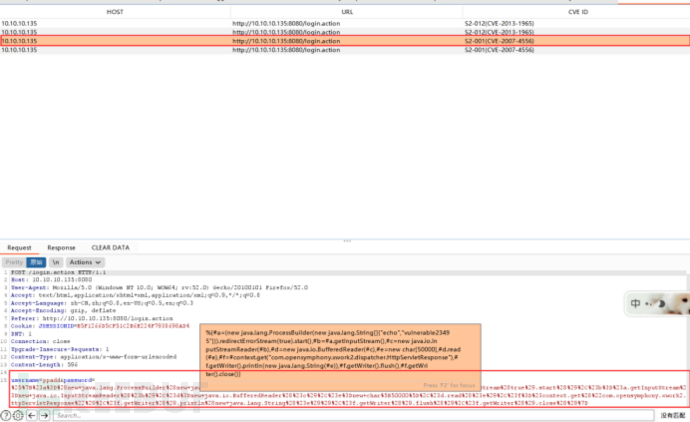

3.Struts_Finder

3.1Struts_Finder的工具说明

用于检查struts 2 RCE漏洞,需要人工点击扫描

3.2Struts_Finder的安装方法

下载地址:https://github.com/prakharathreya/Struts2-RCE

跟上述步骤一样,请自行安装。

3.3Struts_Finder的使用实例

1.先输入数据后抓包。

2.需要人工点击扫描,鼠标右键点击数据包,选择【Check for Struts RCE】。

3.漏洞详情和payload都在issue里。

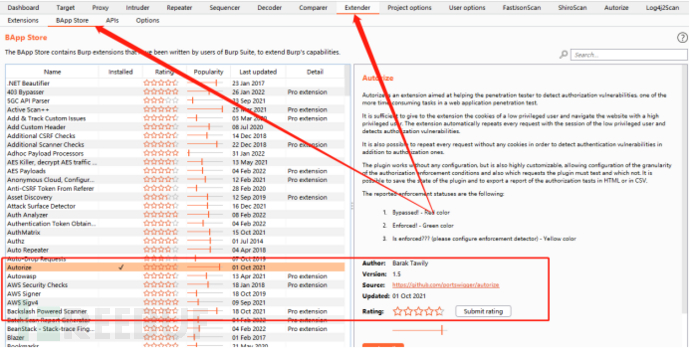

4.Autorize

4.1Autorize的工具说明

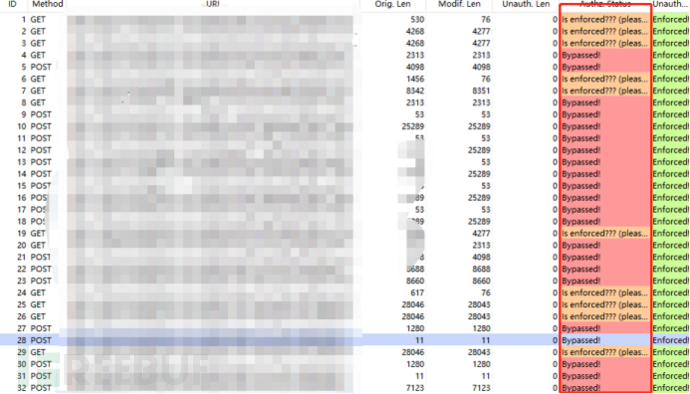

Autorize 是一个测试权限问题的插件,可以在插件中设置一个低权限账号的 cookie ,然后使用高权限的账号去浏览所有功能,Autorize 会自动用低权限账号的 cookie 重放请求,同时也会发一个不带 cookie 的请求来测试是否可以在未登录状态下访问

4.2Autorize的安装方法

该插件可以直接在BApp Store里面安装

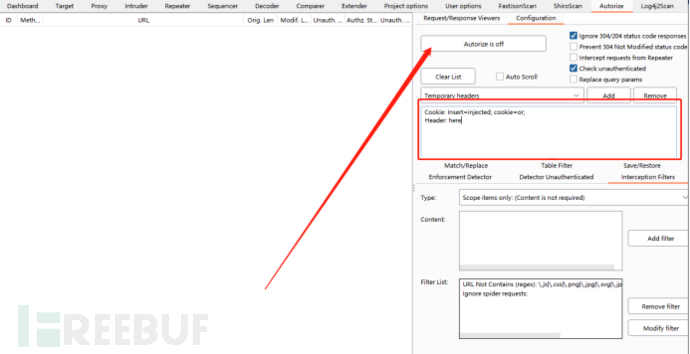

4.3Autorize的使用实例

1.在方框中填入低权限的Cookie,然后点击Autorize is off,然后使用高权限的账号去浏览所有功能。

5.HackBar

5.1Hack Bar的工具说明

HackBar是一个基于java的Burpsuite插件,支持很多高效便携的功能,如SQL注入丶常见LFI漏洞等。

5.2Hack Bar的安装方法

下载地址:https://github.com/d3vilbug/HackBar

跟上述步骤一样,请自行安装。

5.3Hack Bar的使用实例

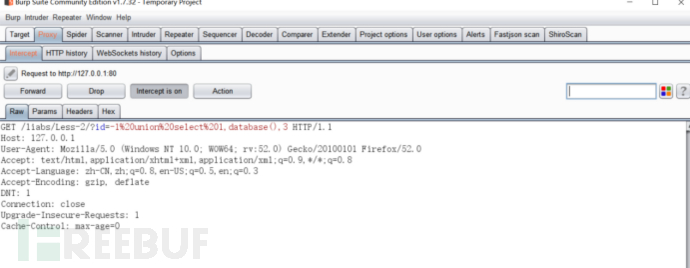

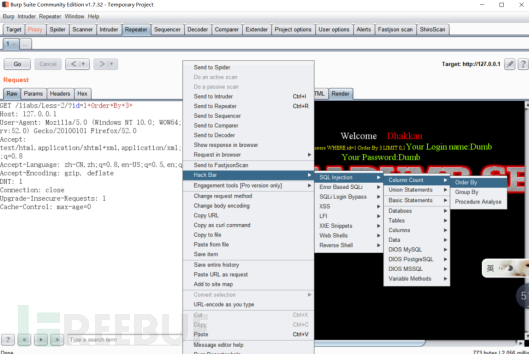

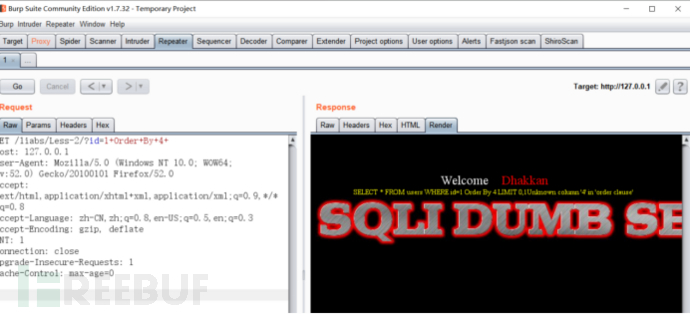

1.以sql注入漏洞为例,发送请求并抓包。

2.放到repeater中,使用对想要使用payload的地方右键点击【Hack Bar】

3.选择自己想要的payload进行使用。

6.BurpReflectiveXssMiao

6.1BurpReflectiveXssMiao的工具说明

此插件会检测所有的GET/POST参数并且进行xss fuzz

6.2BurpReflectiveXssMiao的安装方法

下载地址:https://github.com/pmiaowu/BurpReflectiveXssMiao

首先要下载http转发插件:https://github.com/pmiaowu/BurpHttpForwardRequests

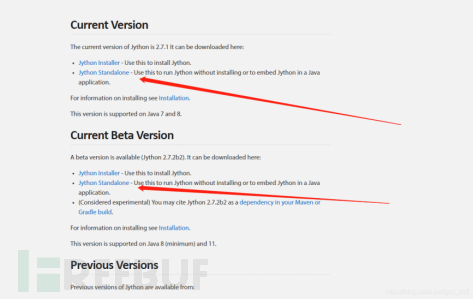

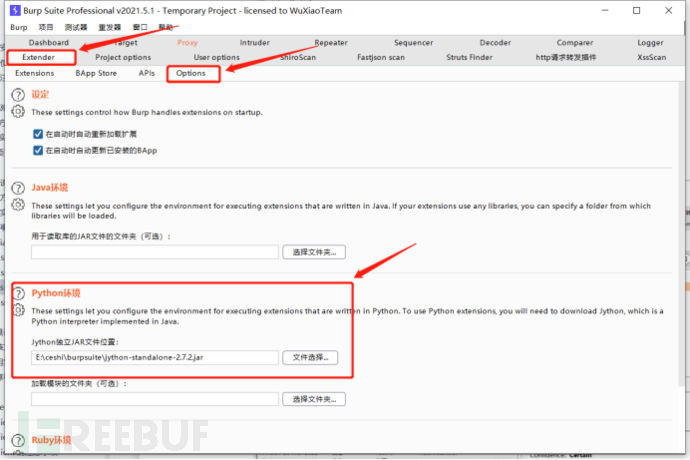

因为该工具由python编写,所以要装jython环境。

Jython下载地址:https://www.jython.org/download.html

Jython在burp中安装步骤。

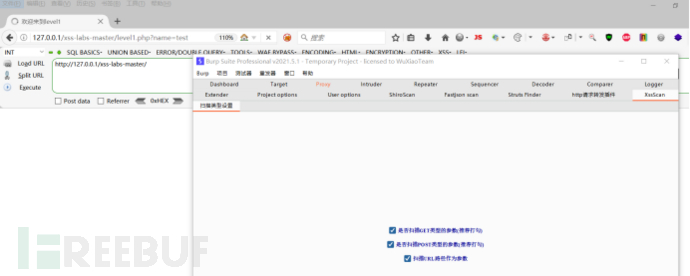

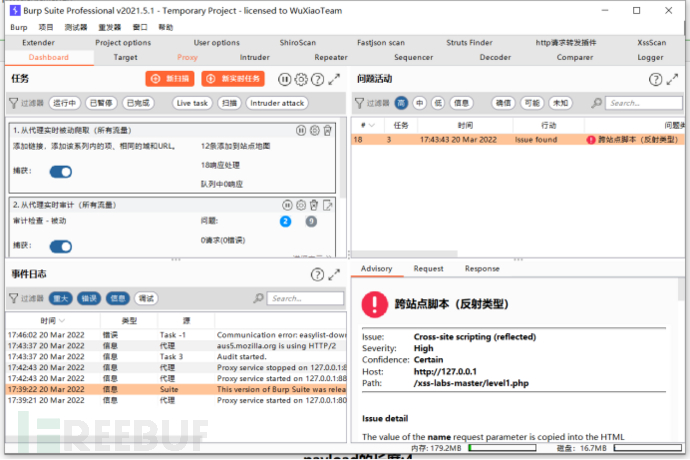

6.3BurpReflectiveXssMiao的使用实例

1.浏览在有xss漏洞的页面,该工具会自动扫描,配置好参数

2.最后在扫描器或者插件处查看结果。

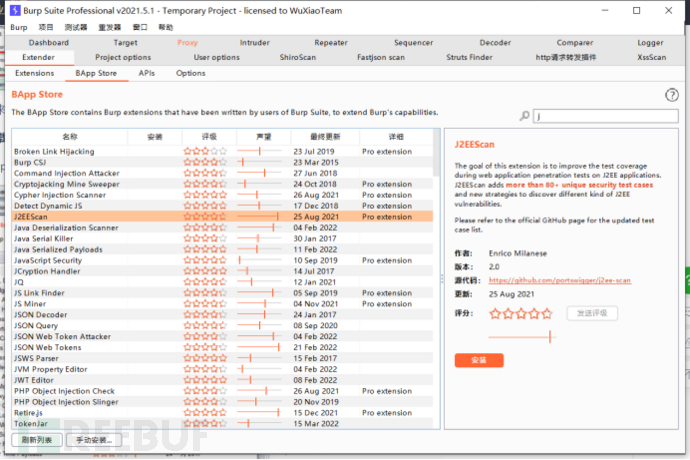

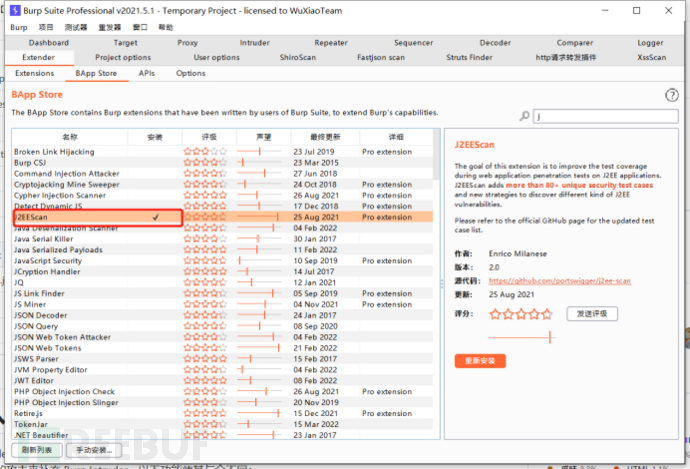

7.J2EE Scan

7.1J2EE Scan的工具说明

J2EEScan 是Burp Suite Proxy的插件。此插件的目标是提高对 J2EE 应用程序的 Web 应用程序渗透测试期间的测试覆盖率。

7.2J2EE Scan的安装方法

下载地址:https://github.com/portswigger/j2ee-scan

安装步骤如下:

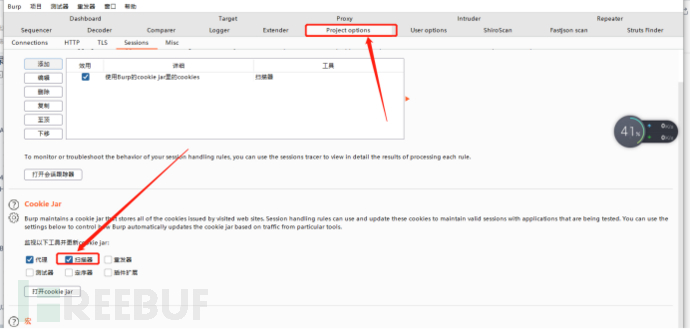

- 从“选项”->“会话”中的“Cookie jar”部分启用扫描器和扩展器字段。

- 在 Burp Extender 选项卡中加载 J2EEscan jar。

3.出现√代表安装成功。

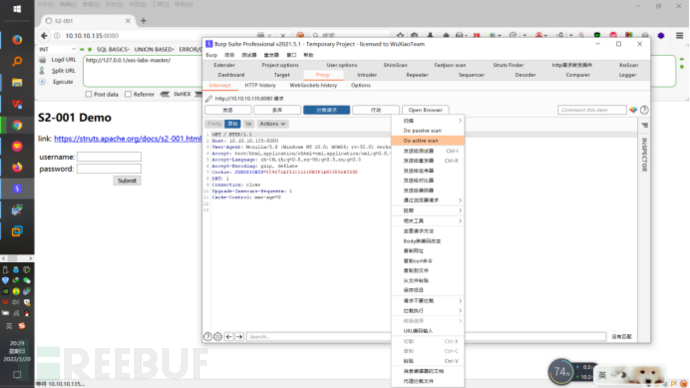

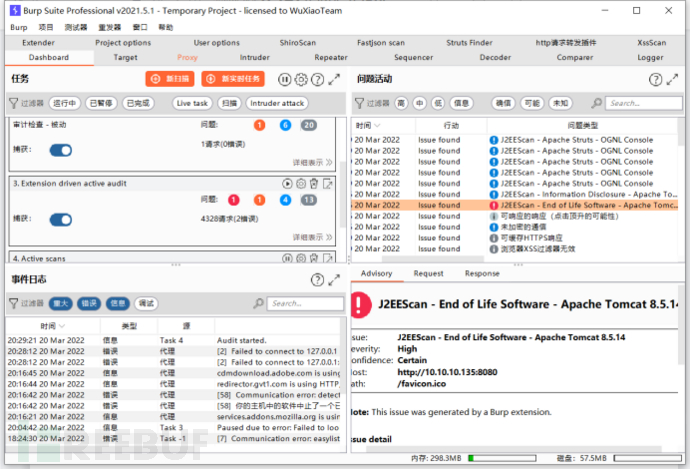

7.3J2EE Scan的使用实例

1.抓取数据包并右键【Do active scan】发送给J2EE扫描。

2.查看漏洞详情。

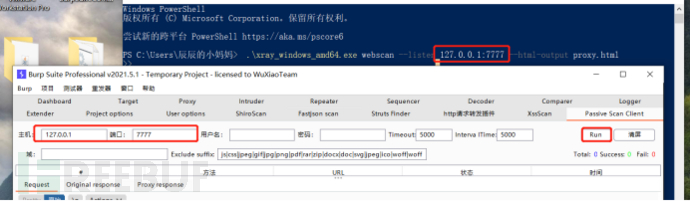

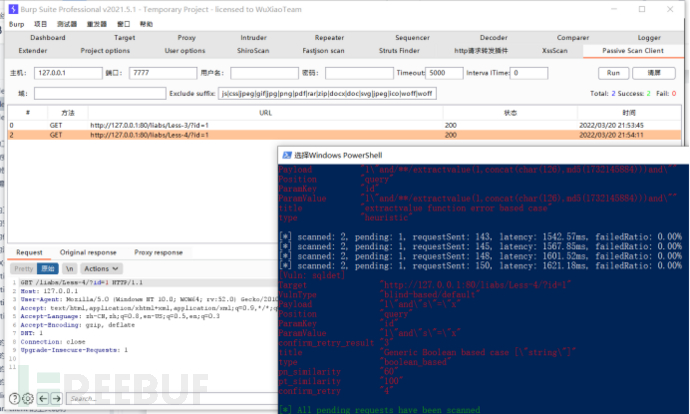

8.Passive-scan-client

8.1Passive-scan-client的工具说明

被动扫描流量转发插件,主要功能和目前版本burp的Upstream Proxy Server功能基本重复,但是其也有自己的优势

1.不用每次新打开burp都要去配置Upstream Proxy Server

2.有流量筛选功能,包括去除某些请求,锁定某个域名的流量

8.2 Passive-scan-client的安装方法

下载地址:https://github.com/c0ny1/passive-scan-client

8.3Passive-scan-client的使用实例

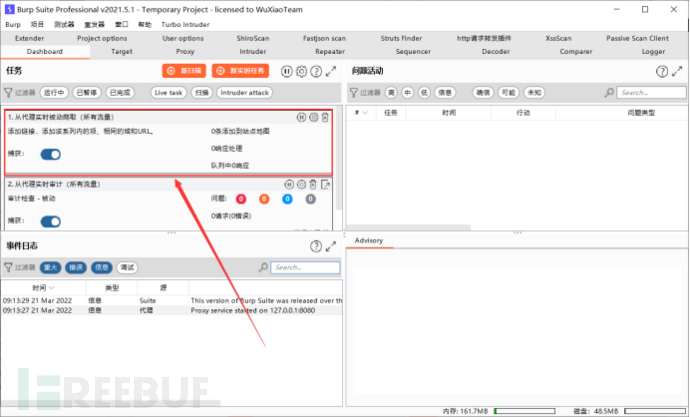

1.例:与xray联动,ip和端口设置好后点击【run】

2.如果有漏洞,就会在插件窗口显示。

如果看完这篇文章还有地方不懂得可以在评论区评论或者私信我哈。

如果有的地方讲错的也请大佬指出。

转载请标明出处哦。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)