前言

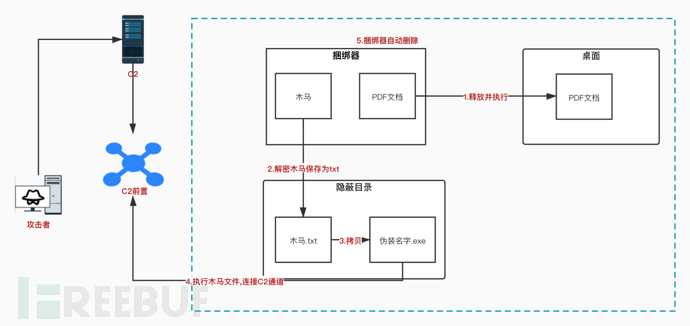

钓鱼攻击在现在的演练活动中逐渐成为很重要的打点方式,那么投递我们的诱饵需要对落地的文件进行一些处理或者说伪装,C系列的语言写出的文件捆绑释放容易被AV所检测,毕竟释放一个PE文件怎么样都是敏感的(当然前提是需要你释放的PE是免杀的),我们发现Nim这款语言非常适合用来做一个文件捆绑器。那么何为文件捆绑器,以及它在钓鱼攻击中投递木马时如何使用呢?

大家目前做钓鱼攻击时候,投放冲锋木马时往往只投敌**“一个什么行为都没有”**的EXE程序,这在受害者的视角是及其不正常的,受害者在点击完你的程序之后,虽说你的C2端会立马上线受害者的电脑,但是受害者往往也会反应过来不正常,因为攻击者所发送的伪装成文档的程序,在点击完成后没有任何反应,比较反常,所以很多受害者往往会直接重启电脑或是直接发现。

工具介绍

所以我们需要一个捆绑器,在最外层,使用它将我们的木马以及伪装的文件释放出来,这样在受害者的视角就是:点击我们投递的伪装载荷,会真实的打开一个文档文件,同时我们的木马已经在某个隐蔽的目录悄悄执行了,并且释放完毕后,捆绑器会删除自己,留下的文章也是真实可以修改保存的,这样往往受害者点击完后不会发现任何异常。

流程

释放正常文件(文档、图片、PDF任何)

运行正常文件

内存中解密释放木马文件为xxx.txt(默认未开启,取消注释即可)

拷贝xxx.txt为xxx.exe

执行木马文件

自删除

程序截图

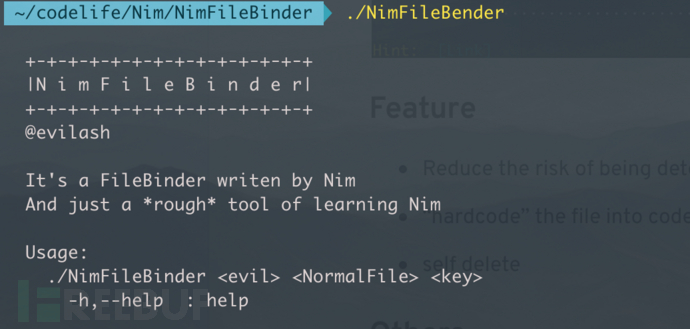

使用方法

./NimFileBinder [木马程序] [正常文档] [加密KEY]

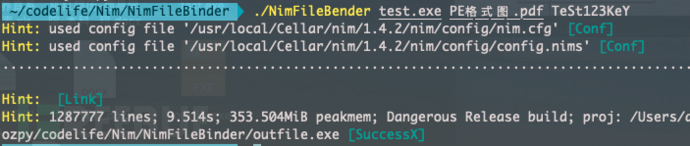

示例:

编写一个弹窗

编写一个弹窗Hello,World字符串的程序,与正常pdf文件捆绑做测试。

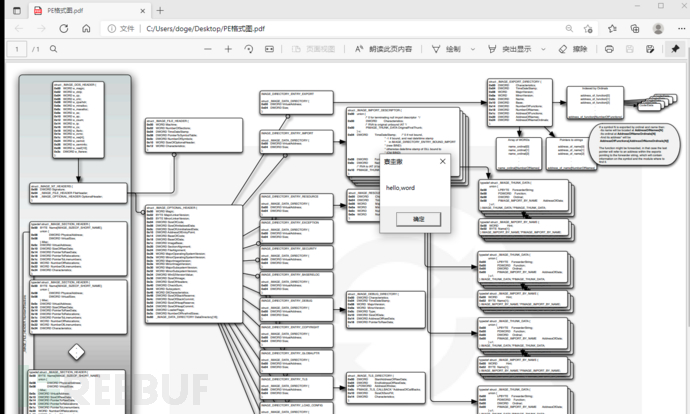

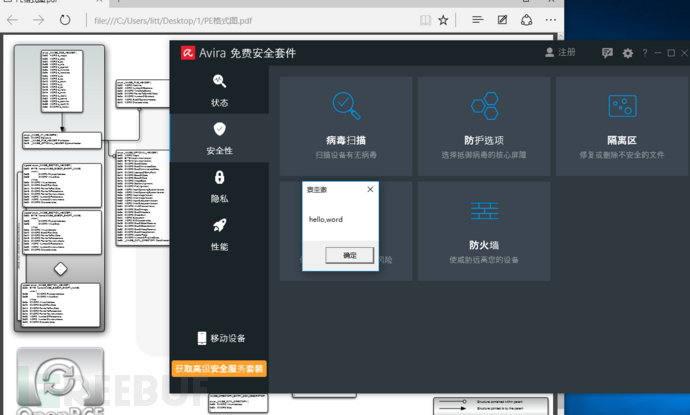

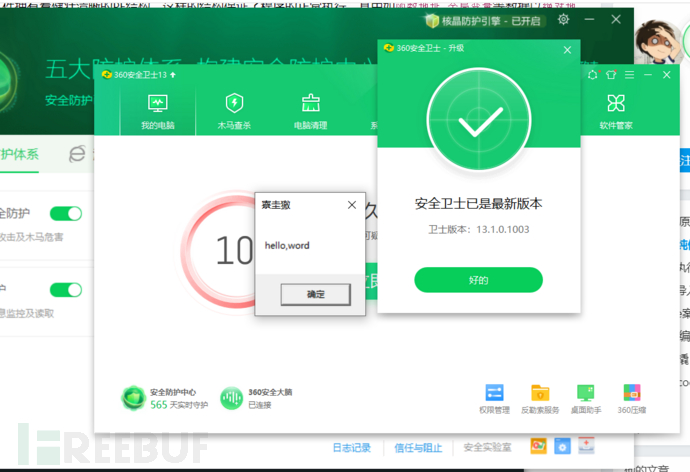

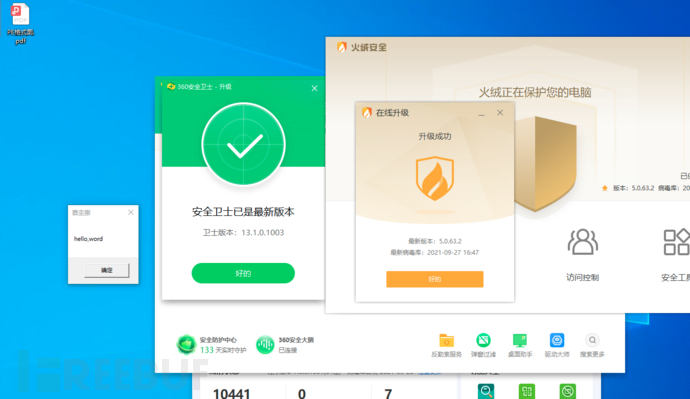

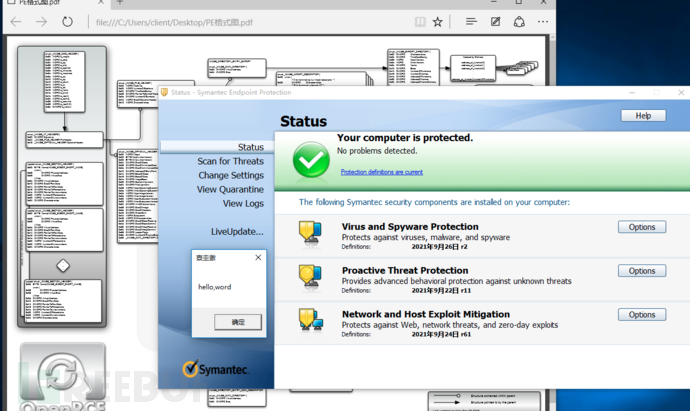

会直接弹出伪装的捆绑文件,test.exe弹窗程序也释放到TEMP目录运行,并且捆绑器自删除,桌面留下了正常的PDF文件,神不知鬼不觉的运行了木马。

执行程序效果如下:

成功运行弹窗程序以及pdf文件,当然实战中可以是任何格式文档以及替换为木马程序即可。 test.exe释放至

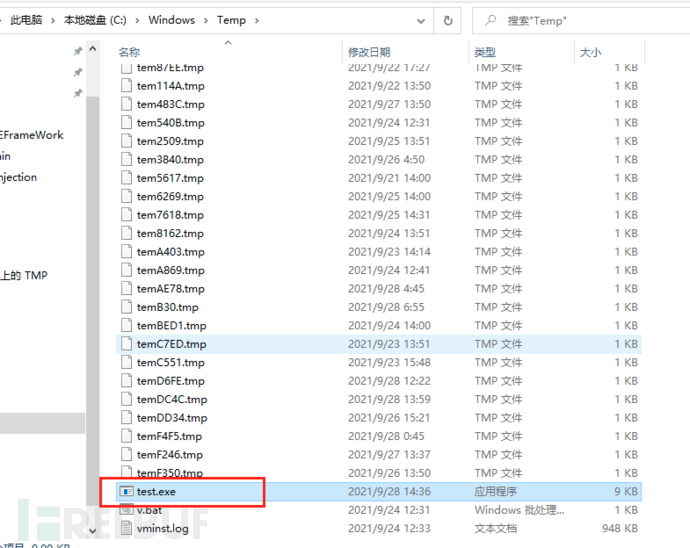

test.exe释放至C:\Windows\Temp\下

免杀效果

小红伞:

360安全卫士核晶防护:

火绒安全防护:

卡巴斯基终端防护(EDR):

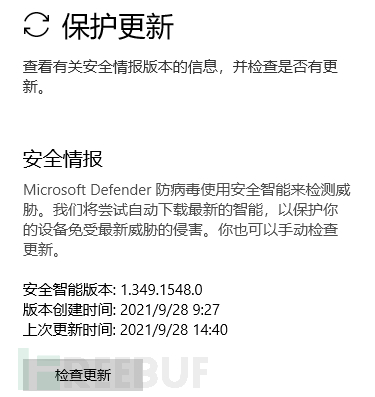

Windows Defender:

赛门铁克终端防护(EDR):

本次效果测试只针对捆绑器效果,并不包含实战中所需木马免杀,实战中需保证要捆绑的木马文件免杀即可,关于木马免杀,星球内有更多介绍。

GitHub工具传送门:NimFileBinder

以及更多好玩的工具、技巧欢迎关注微信公众号「黑客在思考」

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)