Xcheck之Java安全检查引擎

Xcheck之Java安全检查引擎

Java安全检查引擎

Xcheck的java安全检查引擎支持Spring RequestMapping、JAX-RS、WebService和Java Servlet几种常用web接口的代码安全检查,目前内部误报率数据统计低于10%,扫描速度1w+行每秒。

覆盖漏洞类别包括但不限于以下:

- 系统命令注入

- 模板注入

- 反序列化

- 路径穿越漏洞

- SQL注入

- XML实体注入

- XPATH注入

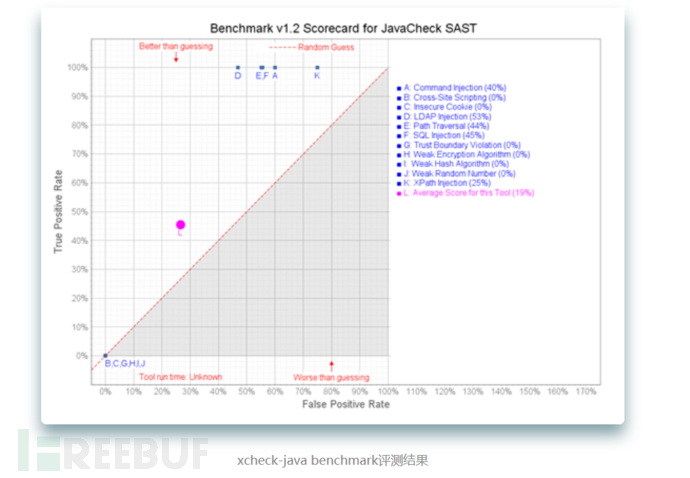

OWASP Benchemark评测结果

OWASP benchmark是OWASP组织下的一个开源项目,又叫作OWASP基准测试项目,它是免费且开放的测试套件。可用来评估那些自动化安全扫描工具的速度、覆盖范围和准确性。

从上图结果可以看出,对注入类漏洞(LDAPI、PATH Traversal、SQLI、XPATHI、CMDI)Xcheck的召回率均达到了100%。

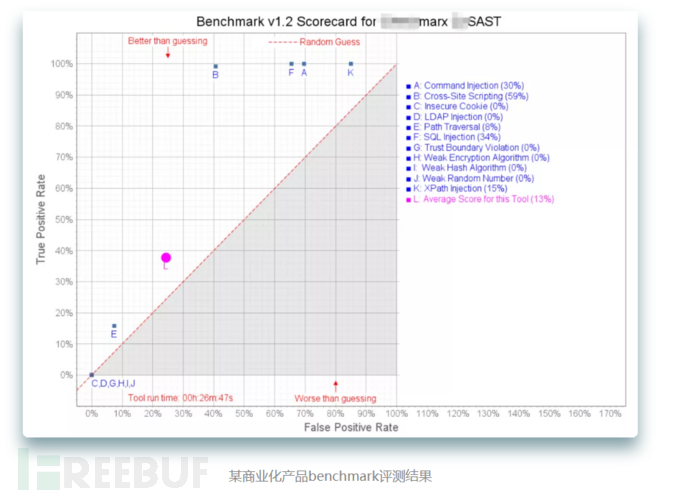

从上图可以看出,对于基于benchmark评测,Xcheck的测试结果是与现有的某些商业化的代码检查工具的测试结果是不相上下的。

Apache Ambari任意代码执行漏洞:CVE-2014-3582 检测

在对内部项目的代码检查中,发现一个项目存在命令注入漏洞,经过查找,确认是已经披露出来的Apache Ambari任意代码执行漏洞——CVE-2014-3582。

漏洞分析如下:

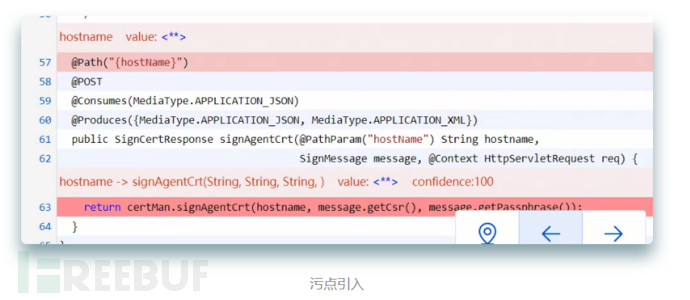

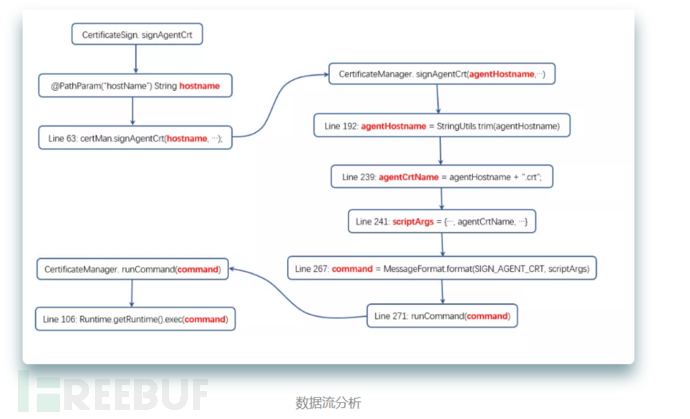

- 污点引入,

java/org/apache/ambari/server/security/unsecured/rest/CertificateSign.java,63行

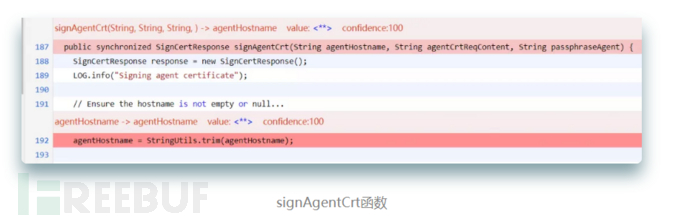

- 跟进signAgentCrt函数,

java/org/apache/ambari/server/security/CertificateManager.java,187行。在192行将污点传递给agentHostname,在239行agentHostname传递给agentCrtName,然后又到scriptArgs当中。

java/org/apache/ambari/server/security/CertificateManager.java,271行。调用runCommand函数,然后触发漏洞。 整理数据流分析图如下:

整理数据流分析图如下:

4 最后

Xcheck作为国内新生的代码安全审计工具,面对这些早已名声在外的前辈,会时刻保持谦逊,不断进取向前。后续我们Xcheck团队也会持续披露Xcheck发现的一些有价值的漏洞或者分享代码安全审计相关技术。

专注于代码安全 | 公众号:腾讯代码安全检查Xcheck

- 污点引入,

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 FreeBuf_367821 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

Xcheck Java引擎漏洞挖掘&防护识别

2021-07-05

Xcheck之Node.js安全检查引擎

2021-06-07

Xcheck之Node.js安全检查引擎

2021-06-03

文章目录