收藏一下~

可以收录到专辑噢~

hscan:一款集成crawlergo和xray的src漏洞挖掘利器

0x01 hscan介绍

1 hscan是什么

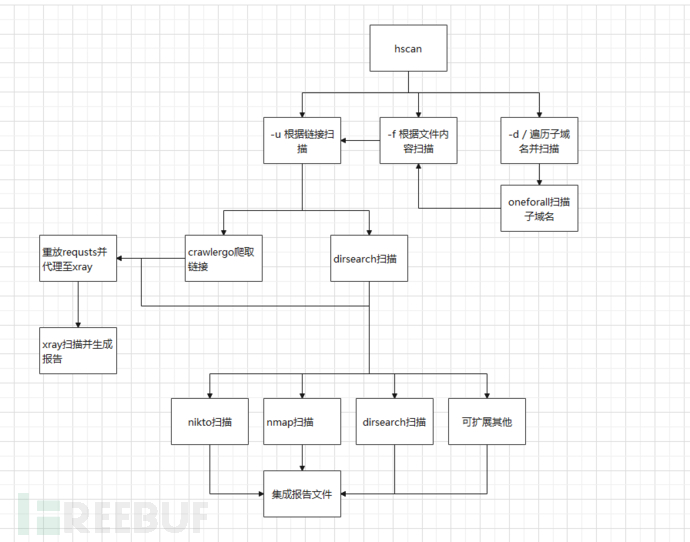

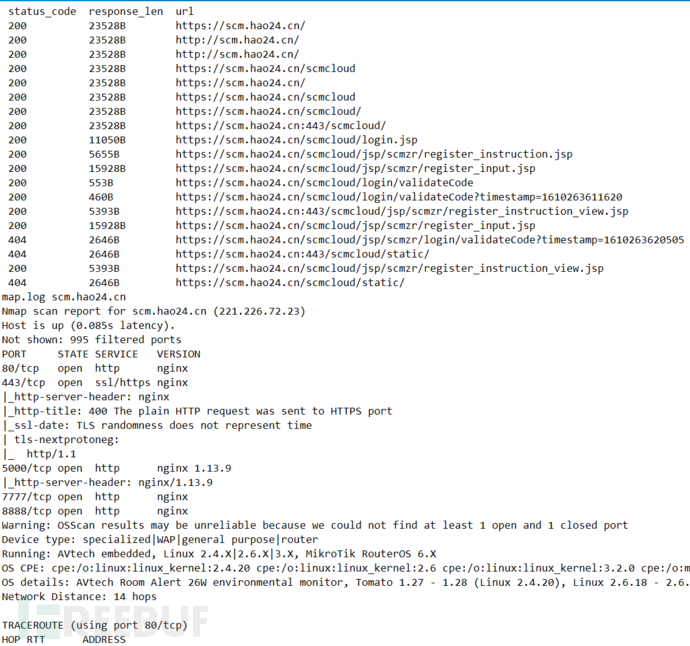

hscan是一款旨在使用一条命令替代渗透前的多条扫描命令,通过集成crawlergo扫描和xray扫描、dirsearch、nmap、jsfinder、nikto等工具,并使用-u \ -f \ -d 等参数进行扫描目标方式的管理,最后利用docker安装完相关依赖进行封装,形成一款docker参数化扫描的工具。

使用-d参数时,输入主域名,可自动使用oneforall遍历并扫描子域名;挖掘src蛮方便;

2 hscan做了哪些

- 使用docker封装,使用参数运行

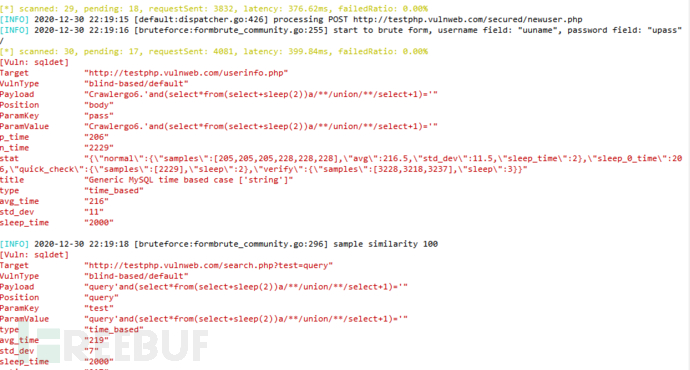

- 使用crawlergo爬取网接,传给xray扫描

- 使用dirsearch遍历目录及文件,传给xray扫描

- 集成jsfinder、nmap、nikto等工具,可拓展

- 增加xray扫描结束判断,避免实测中流量多大引起xray漏洞报告数量严重缺失

- 增加-u url扫描/ -f 文件/ -d 域名的扫描入口方式

- 集成crawlergo所需的浏览器 / chrome

- 集成所有脚本所需的依赖包

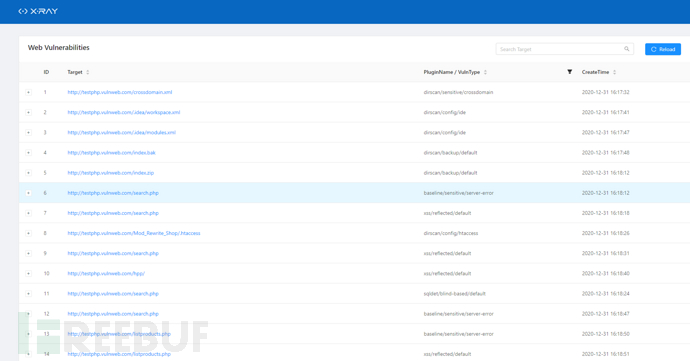

- 根据域名及扫描时间命名xray扫描报告

- ...

本来意欲所有工具多线程并发走,但是后来发现多线程流量大了xray扫描出的漏洞结果严重缺失,所以又控制了扫描频度

3 hscan流程图

0x02 hscan使用

1 拉取代码并创建docker

https://github.com/zongdeiqianxing/hscan

2 在目录下执行命令,或直接执行docker_run.sh

Usage:

python3 recon.py -u url

python3 recon.py -f filename #-f 文件扫描

python3 recon.py -d domain #输入主域名,自动使用OneForAll遍历并扫描子域名

example:

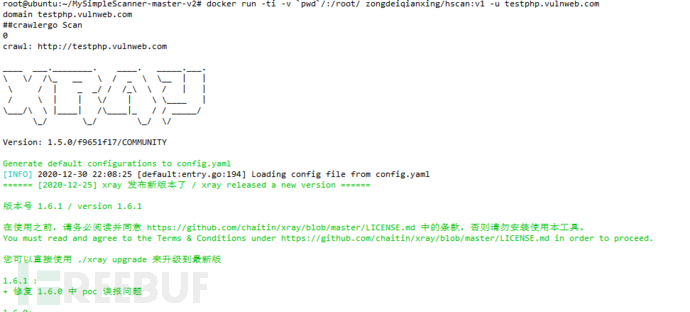

docker run -ti -v `pwd`/:/root/ zongdeiqianxing/hscan:v1 -u testphp.vulnweb.com

3 扫描完毕后需要手动多按几次`ctrl c`退出,之后即可在目录下看到html文件和url文件,其中html文件为xray扫描输出,url文件为其他工具的扫描输出

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录