残源

残源- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

残源 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

残源 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

编者的话

作者写的企业安全管理框架(SecurityManageFramwork),简称SeMF,目前已开源,供各位小伙伴们试用,并承诺后续会根据反馈的信息添加功能。2年过去了,黄花菜谢了一茬又一茬,更新终于来了。

前言

距离上次freebuf发表文章已经很久了,SeMF平台发布后,承诺的更新也迟迟未到(当然不会告诉你们是因为2.0新版发布前被人截胡了),为了避免类似事件发生,开设此专栏同步更新重构SeMF新版进展和功能说明,初步规划是12月份发版。

把复杂的工作简化,然后来杯咖啡,当然,跟我一样喝喝茶也是蛮不错的!!!!

项目背景

未知攻,安知防;这句话很多人都听过,而且也经常用攻击技术的高低来评判安全人员水平。但是很多人都忽略了这句话的核心目的:防护,当然,也是企业安全建设的核心。

在这个背景下,也就催生了了很多年轻的安全人员:各种漏洞利用,各种安全免杀,各大src排名,看起来很厉害的样子,但是到了企业安全建设中,束手无策,局限于对单个漏洞的发现和修复,困在了应急的漩涡里。当然,更多情况下,发现的安全风险也没办法很好的协同业务方处理或者缓解,在诸如人员变动等不可控因素下,逐渐被忽略,直至漏洞被恶意攻击者利用。

本项目主旨是提供一套基础的运营平台,关联内部安全建设所需要的信息,协助实现安全风险的闭环和安全复盘。

资产收集,漏洞管理的系统很多,为什么要重复造轮子。最开始也说不上为什么,只是觉得它们的不适用。后来想想,目前类似系统,都是从攻击者角度设计,自动化发现资产然后做漏洞扫描,扫描出漏洞,然后戛然而止,至于这些问题修没修复、找谁修复、如何盘复等等却无任何指导。而发现的漏洞最后在找不到负责人、业务方延期以及人员流动造成的推进中断,最终不了了之,或在周月报中一笔带过。SeMF平台,可能更偏重于漏洞运营,至于资产/漏洞发现,交给既有的优秀系统。

核心问题

安全资产困境:无法及时同步/留存已梳理的资产信息或者资产无法定位至具体负责人,只有域名和漏洞,却无从推进修复

安全风险困境:无法快速汇总企业内部安全风险概况,安全风险闭环无法实现,应急过程中,无法正确评估本次风险影响范围,进行有效盘复

安全积累:安全经验无法固化积累,人员流动造成极大的安全能力丢失,甚至出现人员离职造成安全能力归零

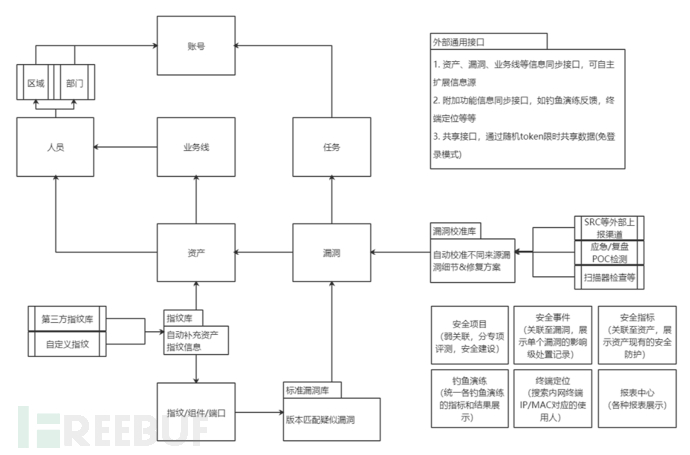

系统架构

本次改版对SeMF平台进行简化,主要数据主体关系设计如下

为保证系统通用性,主体仅保留安全风险管理所需的各必要数据主体

所有数据主体提供通用接口供调用,用来归一化各数据来源的同一类型数据(少量开发即可完成对接)

各数据主体关联关系可参照箭头走向进行查看,可根据实际情况进行强权限管控功能,判断依据为向下兼容的关联关系(超管除外)

所有附加功能剥离系统,作为独立组件开放,可选择性使用,不在上图体现

漏洞校准库:可定义某个来源的漏洞进行匹配,补充/矫正既有的修复方案,如忽略/降级所有nessus来源的ssl漏洞,调整awvs的sql注入解决方案等等。

指纹/组件/端口信息虽然是资产的属性,但是单拎出来,还是为了逆向方便复盘,漏洞预警后快速给出一个影响范围

功能列表&升级规划

业务管理(如公司业务线较少,可直接忽略,主要功能是将资产分组或者将特定范围内的资产对应到有效负责人)

资产管理(资产管理的核心是管理资产对应的负责人,支持资产内部关联延申)

风险管理(提供鉴权分享功能,无需为业务方创建账号,支持权限回收)

任务管理(第三方数据异步或周期任务,授权同步接口等)

辅助工具(小惊喜,不喜勿喷)

基础设置(人员、部门、流程设置等基础信息)

高级设置(一些比较特殊的设置)

项目声明

项目地址:https://gitee.com/gy071089/SecurityManageFramwork分支:upgrade

发布规划:预计12月份发布新版

适用人群:有基本动手能力的安全从业者(伸手党绕道,不保证开封即用)

食用方法:凉拌口感更佳(建议自己做些许的改动)

适用说明:系统可用于甲方进行内部的安全风险运营,逃离石器时代(如果大佬们已经到了高科技时代,麻烦轻喷)

其他说明:考虑到维护和适配性问题,新版semf仅提供风险闭环管理和数据同步接口

免责声明:本项目仅作为内部安全管理的辅助平台,更重要的还是依靠已知信息实现安全建设落地

Q: 为什么新版没发布就来写笔记?

A: 主要是看看有没有同道中人可以给一些优化建议,顺道督促自己的开发进度

Q: 看说明,似乎没有说明自动化的安全能力

A: 目前各类安全自动化工具数不胜数,考虑到安全人员偏好不同,系统除必要的自动化能力外,仅提供通用数据接口和对接模板,使用人员可按照模板对接其他自动化工具获取数据,以便更好的适应自身需求。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

安全简化从0到1

安全简化从0到1

红队必备渗透工具

红队必备渗透工具

甲方企业安全

甲方企业安全