混沌通信大会 (38C3)上,安全研究员Thomas Lambertz展示了一个名为“bitpixie”(CVE-2023-21563)的漏洞。

“bitpixie”漏洞通过利用Windows启动管理器的降级攻击,使攻击者可以在不物理篡改设备的情况下绕过安全启动,只需要能够插入网线和键盘即可解密磁盘。这一漏洞凸显了Windows 11上BitLocker默认配置中的一个严重缺陷,对依赖它进行数据保护的用户敲响了警钟。

BitLocker是微软的全盘加密技术,旨在通过加密整个驱动器来保护敏感数据。它依赖安全启动和可信平台模块(TPM)来确保加密密钥仅在启动期间释放给受信任的组件。然而,bitpixie漏洞利用了这一过程中的设计缺陷。

该漏洞如何发挥作用?

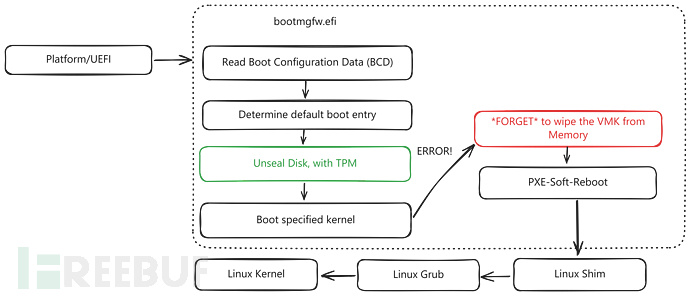

该漏洞的根源在于Windows启动管理器在特定恢复流程中,未能从内存中清除加密密钥。攻击者可以通过将启动加载程序降级到较旧的、易受攻击的版本来利用这一点。

具体过程如下:

- 启动器降级:通过网络启动(PXE启动),攻击者加载一个过时的Windows启动管理器,该版本仍存在漏洞。

- 触发恢复模式:降级后的启动器会触发恢复序列,导致BitLocker保护数据所需的卷主密钥(VMK)留在系统内存中。

- 内存转储:攻击者随后启动到Linux环境中,并使用取证工具从内存中提取VMK。

- 解密数据:一旦获得VMK,攻击者即可完全访问加密的硬盘。

这种攻击无需打开笔记本电脑或访问内部组件,对于被盗设备来说尤其令人担忧。

Windows漏洞问题

Windows漏洞问题

BitLocker依赖安全启动和TPM进行无人值守解密,虽然这些机制可以通过在启动时自动解锁硬盘来简化用户体验,但它们在被利用时也会产生漏洞,bitpixie就暴露了这一重大弱点。

主要问题包括:

- 广泛的适用性:该漏洞影响所有使用BitLocker默认“设备加密”模式的设备,而许多Windows 11系统默认启用此模式。

- 易于执行:该攻击仅需对设备进行物理接触,并使用键盘和网络连接等基本工具。

- 持续风险:尽管微软在2022年底发布了补丁,但由于安全启动证书撤销的限制,攻击者仍可通过启动器降级绕过保护。

缓解策略

微软承认完全解决这一漏洞存在挑战。尽虽然较新的启动加载程序已修复该问题,但由于安全启动无法普遍强制执行严格的降级保护,旧版本仍然可利用。为降低风险,建议用户采取以下额外安全措施:

- 启用预启动身份验证:配置BitLocker使用预启动PIN,确保加密密钥不会在没有用户交互的情况下自动释放。

- 应用KB5025885更新:该更新引入了额外的安全启动证书并撤销了旧证书,减少降级攻击的暴露。

- 调整 PCR 配置:更改TPM平台配置寄存器(PCRs)以包含额外的测量值,可以防止未经授权的密钥释放。

- 禁用网络启动选项:在BIOS/UEFI设置中限制PXE启动功能,可以阻止主要的攻击途径之一。

bitpixie等漏洞的持续存在,凸显了基于硬件的安全实现所面临的更广泛问题。由于固件限制以及对制造商更新的依赖,在所有设备上更新安全启动证书是一个缓慢的过程。

微软计划在2026年前引入新的安全启动证书,但这留下了很大的的漏洞窗口。

参考链接:

https://cybersecuritynews.com/windows-11-bitlocker-encrypted-files-accessed/