小薯条

小薯条- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

近期,研究人员在野外发现了 TrickMo Android 银行木马的 40 个新变种,它们与 16 个下载器和 22 个不同的命令和控制(C2)基础设施相关联,具有旨在窃取 Android 密码的新功能。

Zimperium 和 Cleafy 均报道了此消息。

TrickMo 于 2020 年首次被 IBM X-Force 记录在案,但人们认为它至少从 2019 年 9 月开始就被用于攻击安卓用户。

新版 TrickMo 利用虚假锁屏窃取安卓密码

新版 TrickMo 的主要功能包括一次性密码(OTP)拦截、屏幕录制、数据外渗、远程控制等。

该恶意软件试图滥用强大的辅助功能服务权限,为自己授予额外权限,并根据需要自动点击提示。

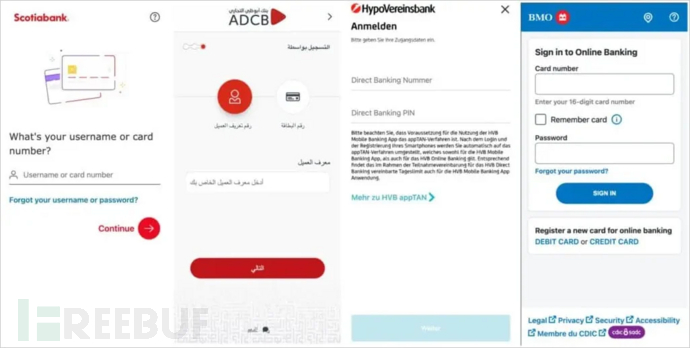

该银行木马能够向用户提供各种银行和金融机构的钓鱼登录屏幕覆盖,以窃取他们的账户凭据,使攻击者能够执行未经授权的交易。

攻击中使用的银行业务覆盖,来源:Zimperium

Zimperium 分析师在剖析这些新变种时还报告了一种新的欺骗性解锁屏幕,它模仿了真正的安卓解锁提示,旨在窃取用户的解锁模式或 PIN 码。

Zimperium解释称:欺骗性用户界面是一个托管在外部网站上的HTML页面,以全屏模式显示在设备上,使其看起来像一个合法的屏幕。

当用户输入解锁模式或 PIN 码时,页面会将捕获的 PIN 码或模式详情以及唯一的设备标识符(Android ID)传输到 PHP 脚本。

TrickMo 展示的伪造安卓锁屏,来源:Zimperium

通过窃取 PIN 码,攻击者可以在设备不受监控时(可能是在深夜)解锁设备,从而在设备上实施欺诈。

暴露的受害者

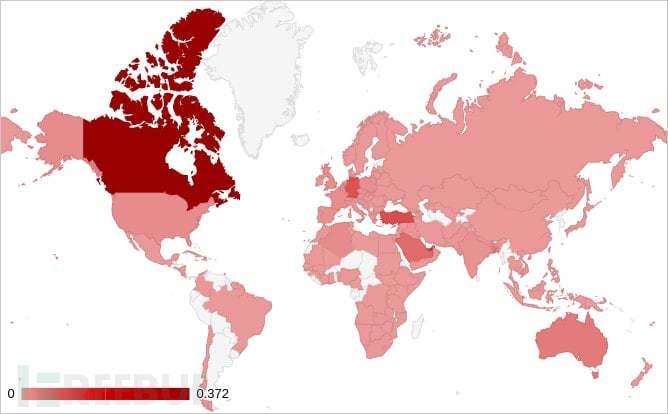

由于 C2 基础设施的安全防护不当,Zimperium 还能够确定至少有 13000 名受害者受到了该恶意软件的影响,其中大部分位于加拿大,还有相当数量的受害者位于阿拉伯联合酋长国、土耳其和德国。

TrickMo 受害者热图,来源:Zimperium

据 Zimperium 称,这一数字与 “多个 C2 服务器 ”相对应,因此 TrickMo 受害者的总数可能更高。另外,分析发现,每当恶意软件成功渗出凭证时,IP列表文件就会定期更新。在这些文件中,研究人员发现了数以百万计的记录,这表明被入侵的设备数量庞大,威胁行为者访问了大量敏感数据。

由于 C2 基础设施配置不当,可能会将受害者数据暴露给更广泛的网络犯罪社区,Cleafy 此前一直未向公众公布入侵指标。Zimperium 现在选择在 GitHub 存储库中发布所有信息。

然而,TrickMo 的目标范围似乎足够广泛,涵盖了银行以外的应用程序类型(和账户),包括 VPN、流媒体平台、电子商务平台、交易、社交媒体、招聘和企业平台。

由于 C2 基础设施配置不当,可能会将受害者数据暴露给更广泛的网络犯罪社区,Cleafy 此前一直未向公众公布入侵指标,但 Zimperium 现在选择在 GitHub 存储库中发布所有信息。

据悉,TrickMo 目前是通过网络钓鱼传播的,因此为了尽量减少感染的可能性,应避免从不认识的人通过短信或直接消息发送的 URL 下载 APK。

Google Play Protect 可以识别并阻止 TrickMo 的已知变种,因此确保它在设备上处于激活状态对于抵御恶意软件至关重要。

参考来源:TrickMo malware steals Android PINs using fake lock screen (bleepingcomputer.com)

信息安全动态

信息安全动态