伊朗国家支持的黑客组织 APT34(又名 OilRig)最近升级了其活动,针对阿拉伯联合酋长国和海湾地区的政府和关键基础设施实体发起了新的攻击。

在趋势科技研究人员发现的这些攻击中,OilRig 部署了一个新的后门,以微软 Exchange 服务器为目标窃取凭证,还利用 Windows CVE-2024-30088 漏洞提升了他们在受攻击设备上的权限。

除了这些活动,趋势科技还发现 OilRig 与另一个参与勒索软件攻击的伊朗 APT 组织 FOX Kitten 之间存在联系。

最新的 OilRig 攻击链

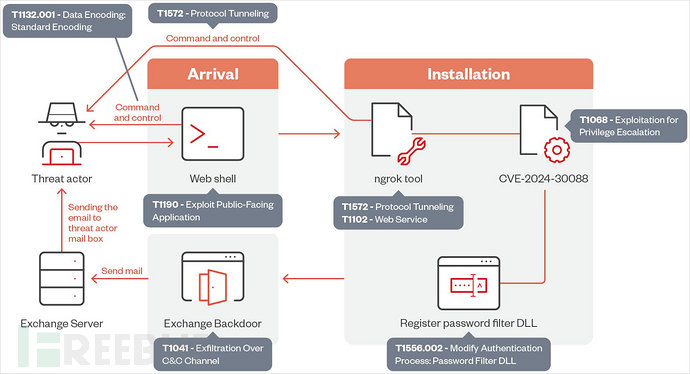

趋势科技表示,这种攻击首先会利用有漏洞的 Web 服务器上传 Web shell,使攻击者能够执行远程代码和 PowerShell 命令。

一旦 Web shell 处于活动状态,OilRig 就会利用它部署其他工具,包括一个旨在利用 Windows CVE-2024-30088 漏洞的组件。

CVE-2024-30088 是微软在 2024 年 6 月修复的一个高严重性权限升级漏洞,它使攻击者能够将权限升级到 SYSTEM 级别,从而对被入侵设备拥有重大控制权。

微软已承认存在 CVE-2024-30088 的概念验证漏洞,但尚未在其安全门户网站上将该漏洞标记为主动漏洞。CISA 也没有在 ts Known Exploited Vulnerability 目录中报告该漏洞曾被利用。

随后,OilRig 注册了一个密码过滤 DLL,以在密码更改事件中拦截明文凭证,然后下载并安装远程监控和管理工具 “ngrok”,用于通过安全隧道进行隐蔽通信。

威胁行为者的另一种新策略是利用内部 Microsoft Exchange 服务器,通过难以察觉的合法电子邮件流量窃取凭证和外流敏感数据。

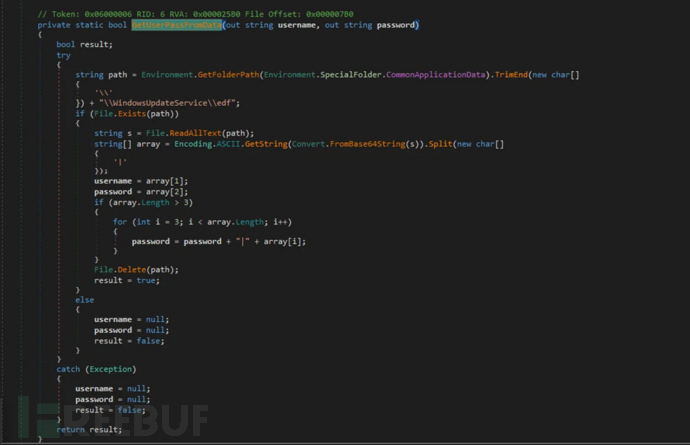

从 Exchange 窃取密码的后门,来源:趋势科技

名为 “StealHook ”的新型后门为密码外泄提供了便利,而趋势科技称,政府基础设施通常被用作支点,使这一过程看起来合法。

对此,趋势科技在报告中解释称这一阶段的关键目标是捕获窃取的密码,并将其作为电子邮件附件传输给攻击者。

此外,我们还观察到,威胁行为者利用带有被盗密码的合法账户,通过政府 Exchange 服务器路由这些电子邮件"。

石油钻机的最新攻击链,来源:趋势科技

趋势科技称,StealHook与OilRig在过去的活动中使用的后门(如Karkoff)之间存在代码相似性,因此最新的恶意软件似乎是一种进化,而不是从头开始的新创造。

这也并非 OilRig 首次使用微软 Exchange 服务器作为其攻击的活动组件。将近一年前,赛门铁克曾报告称,APT34 在内部部署的 Exchange 服务器上安装了一个名为 “PowerExchange ”的 PowerShell 后门,能够通过电子邮件接收和执行命令。

该威胁行为体在中东地区仍然非常活跃,它与 FOX Kitten 的关系目前还不清楚,但令人担忧的是,它有可能将勒索软件添加到其攻击武器库中。

据趋势科技称,由于大多数目标实体都在能源领域,因此这些组织一旦运营中断那么将影响十分广泛。

参考来源:Iranian hackers now exploit Windows flaw to elevate privileges (bleepingcomputer.com)