小薯条

小薯条- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

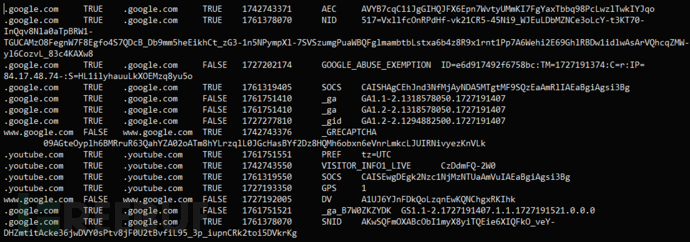

最近,Infostealer恶意软件开发者发布更新,声称可以绕过谷歌Chrome浏览器最近推出的保护cookie等敏感数据的App-Bound Encryption功能。

App-Bound Encryption 是在 Chrome 浏览器 127 中引入的,旨在使用一个以系统权限运行的 Windows 服务对 cookie 和存储的密码进行加密。

这种模式不允许以登录用户权限运行的信息窃取恶意软件窃取存储在 Chrome 浏览器中的机密。

Chrome 浏览器安全团队的Will Harris表示,要想绕过这种保护,恶意软件需要系统权限或向 Chrome 浏览器注入代码,这两种操作都可能触发安全工具的警告。

然而,安全研究人员 g0njxa 和 RussianPanda9xx 发现多个信息窃取程序开发者“吹嘘” 他们的工具(MeduzaStealer、Whitesnake、Lumma Stealer、Lumar (PovertyStealer)、Vidar Stealer 和 StealC)已经实现了有效的绕过。

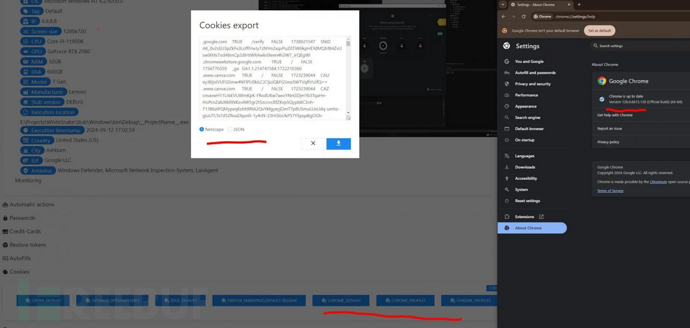

Whitesnake盗号软件从Chrome128中窃取Cookie,来源:@g0njxa

g0njxa 向 BleepingComputer 证实,Lumma Stealer 的最新变种可以绕过 Chrome 129(目前最新版本的浏览器)中的加密功能。

使用最新版Lumma 从Chrome浏览器129中提取 cookie,来源:@g0njxa

研究人员在沙盒环境中的 Windows 10 Pro 系统上测试了该恶意软件。

从时间上看,Meduza 和 WhiteSnake 是在两周前实施绕过机制的,Lumma 是在上周,而 Vidar 和 StealC 则是在本周。

Lumar 最初是通过实施一种临时解决方案来应对 App-Bound Encryption 的,该方案要求以管理员权限启动恶意软件,但随后又推出了一种绕过机制,该机制可登录用户的权限工作。

Lumma Stealer 的开发人员向其客户保证,他们不需要以管理员权限执行恶意软件就能窃取 cookie。

Rhadamanthys恶意软件的作者表示,他们用了10分钟时间逆转了加密。

目前该公司暂未对此事件进行进一步表态。

参考来源:Infostealer malware bypasses Chrome’s new cookie-theft defenses (bleepingcomputer.com)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

信息安全动态

信息安全动态