据BleepingComputer消息,GitHub teloxide rust 库的一位贡献者发现,GitHub项目中的评论以提供修复程序为幌子,实际在其中植入了Lumma Stealer 恶意软件。

BleepingComputer 进一步审查发现, GitHub 上的各种项目中有数千条类似的评论,这些评论都为用户的提问提供了虚假的修复程序。

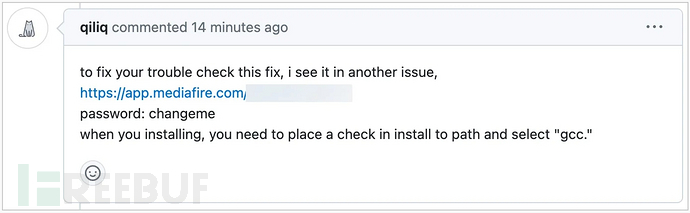

以下图为例,该评论告诉用户从 mediafire.com 或通过 bit.ly URL 下载受密码保护的压缩包,然后运行其中的可执行文件。 逆向工程师告诉 BleepingComputer,仅在 3 天时间里就有超过2.9万条推送该恶意软件的评论。

传播Lumma Stealer 恶意软件的评论回复

传播Lumma Stealer 恶意软件的评论回复

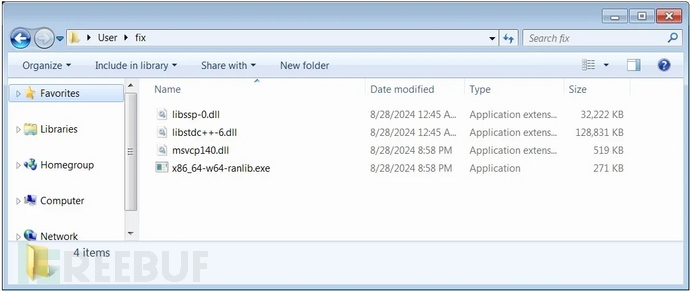

含有 Lumma Stealer的安装程序

含有 Lumma Stealer的安装程序

单击该链接会将用户带到一个名为“fix.zip”的文件下载页面,其中包含一些 DLL 文件和一个名为 x86_64-w64-ranlib.exe 的可执行文件。通过在 Any.Run分析发现,这是一个Lumma Stealer 信息窃取恶意软件。

Lumma Stealer 是一种高级信息窃取程序,能够从 Google Chrome、Microsoft Edge、Mozilla Firefox 和其他 Chromium 浏览器中窃取 cookie、凭证、密码、信用卡和浏览历史记录。此外,它还能窃取加密货币钱包、私钥和名称为 seed.txt、pass.txt、ledger.txt、trezor.txt、metamask.txt、bitcoin.txt、单词、wallet.txt、*.txt 和 *.pdf 等名称的文本文件。这些数据被收集并发送回给攻击者,攻击者可以使用这些信息进行进一步的攻击或在网络犯罪市场上出售。

虽然 GitHub的工作人员会在检测到这些评论时进行删除,但已经有受害者在Reddit上进行了反馈。

就在最近,Check Point Research 披露了名为Stargazer Goblin 的攻击者进行的类似活动,他们通过在Github上创建3000多个虚假账户传播恶意软件。目前尚不清楚这两起事件是否由同一攻击者所为。

参考来源:

GitHub comments abused to push password stealing malware masked as fixes