小薯条

小薯条- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

研究人员发现有一个新的恶意软件活动通过冒充美国、欧洲和亚洲的税务机构,向世界各地的组织传播一种名为 “Voldemort ”的后门程序,该后门程序此前从未被记录过 。

根据 Proofpoint 的一份报告,该活动始于 2024 年 8 月 5 日,已向 70 多个目标组织传播了 2 万多封电子邮件,在活动高峰期一天就达到了 6000 封。这其中超过一半的目标组织属于保险、航空航天、运输和教育部门。这次活动背后的威胁行为者尚不清楚,但 Proofpoint 认为最有可能的目的是进行网络间谍活动。

这次攻击与 Proofpoint 在月初描述的情况类似,但在最后阶段涉及不同的恶意软件集。

冒充税务机关炮制钓鱼邮件

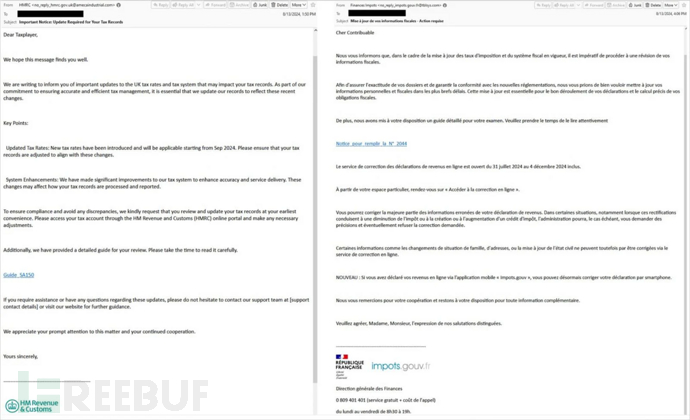

根据Proofpoint 的一份新报告称,攻击者正在根据公共信息制作与目标组织所在地相匹配的网络钓鱼电子邮件。这些钓鱼邮件冒充组织所在国家的税务机关,声称有最新的税务信息,并包含相关文件的链接。

活动中使用的恶意电子邮件样本,来源:Proofpoint

点击链接后,收件人会进入一个由 InfinityFree 托管的登陆页面,该页面使用谷歌 AMP 缓存 URL 将受害者重定向到一个带有 “点击查看文档 ”按钮的页面。

点击按钮后,页面会检查浏览器的用户代理,如果是 Windows 系统,则会将目标重定向到指向 TryCloudflare 通道 URI 的 search-ms URI(Windows 搜索协议)。非 Windows 用户会被重定向到一个空的 Google Drive URL,该 URL 不会提供任何恶意内容。

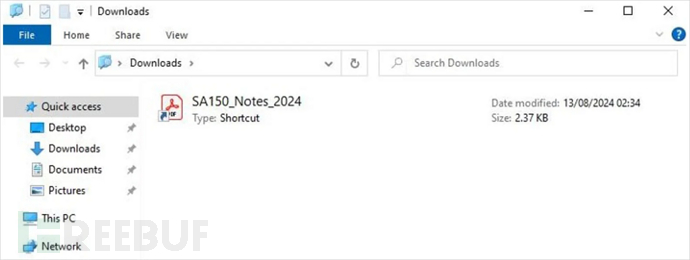

如果受害者与 search-ms 文件交互,Windows 资源管理器就会被触发,显示伪装成 PDF 的 LNK 或 ZIP 文件。

URI 最近在网络钓鱼活动中很流行,因为即使该文件托管在外部 WebDAV/SMB 共享上,它也会被伪装成本地下载文件夹中的文件,诱骗受害者打开。

让文件看起来就像在受害者的电脑上一样,来源:Proofpoint

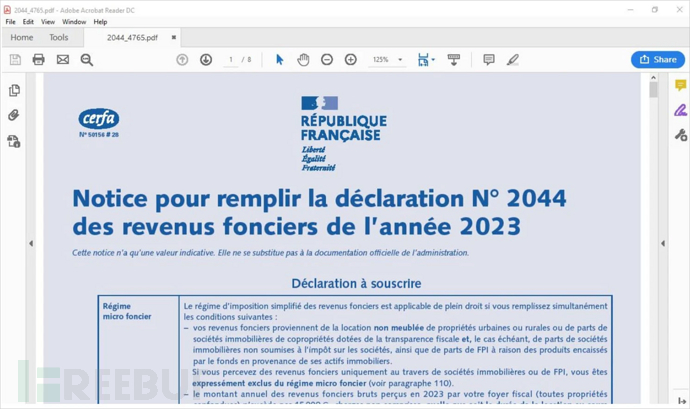

Proofpoint 发现,有一种恶意软件会从另一个 WebDAV 共享中执行一个 Python 脚本,而不会在主机上下载该脚本,该脚本会执行系统信息收集,对受害者进行剖析。与此同时,还会显示一个诱饵 PDF 来掩盖恶意活动。

转移受害者注意力的诱饵 PDF,来源:Proofpoint

该脚本还下载了一个合法的 Cisco WebEx 可执行文件(CiscoCollabHost.exe)和一个恶意 DLL(CiscoSparkLauncher.dll),以使用 DLL 侧载加载 Voldemort。

滥用谷歌工作表发动攻击

Voldemort 是一款基于 C 语言的后门程序,支持多种命令和文件管理操作,包括外渗、向系统引入新的有效载荷和文件删除。

支持的命令列表如下:

- Ping - 测试恶意软件与 C2 服务器之间的连接性。

- Dir - 从受感染系统中检索目录列表。

- 下载 - 将文件从受感染系统下载到 C2 服务器。

- 上传 - 将文件从 C2 服务器上传到受感染系统。

- Exec - 在受感染系统上执行指定命令或程序。

- 复制 - 在受感染系统内复制文件或目录。

- Move - 移动受感染系统内的文件或目录。

- Sleep - 在指定时间内使恶意软件进入睡眠模式,在此期间不会执行任何活动。

- 退出 - 终止恶意软件在受感染系统上的运行。

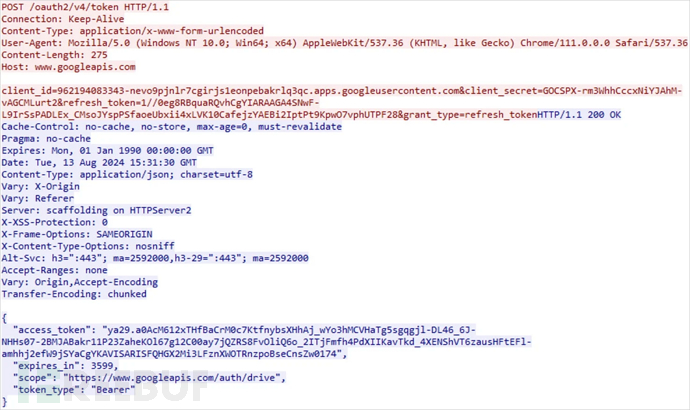

- Voldemort 的一个显著特点是将 Google Sheets 用作命令和控制服务器 (C2),通过 ping 获取在受感染设备上执行的新命令,并将其作为窃取数据的存储库。

每台受感染的机器都会将数据写入谷歌工作表中的特定单元格,这些单元格可以用 UUID 等唯一标识符指定,从而确保隔离和更清晰地管理被入侵的系统。

请求从 Google 接收访问令牌,来源:Proofpoint

Voldemort 使用带有嵌入式客户端 ID、秘密和刷新令牌的 Google API 与 Google Sheets 进行交互,这些信息存储在其加密配置中。

这种方法为恶意软件提供了一个可靠且高度可用的 C2 通道,还降低了网络通信被安全工具标记的可能性。由于企业普遍使用 Google Sheets,因此封锁该服务也是不切实际的。

但为了降低这类攻击带来的安全风险,Proofpoint 建议将外部文件共享服务的访问权限限制在受信任的服务器上,在没有主动需要的情况下阻止与 TryCloudflare 的连接,并监控可疑的 PowerShell 执行。

参考来源:New Voldemort malware abuses Google Sheets to store stolen data

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

信息安全动态

信息安全动态