Mirai 僵尸网络发现新漏洞,能同时被攻守双方利用

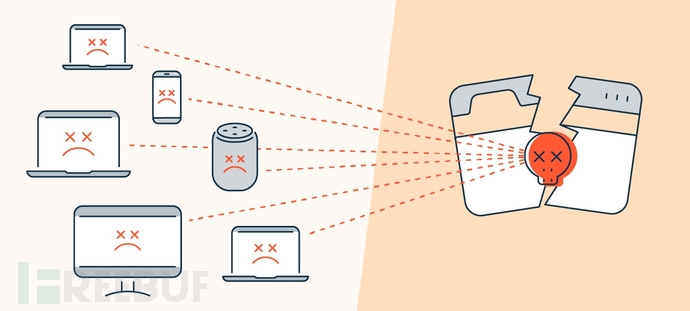

Mirai 僵尸网络在全球 DDoS 攻击中发挥了重要作用,特别是针对 IoT 设备和服务器的攻击。最近,Mirai的命令和控制服务器中发现了一个新漏洞,该漏洞允许攻击者执行DDoS攻击,但同时也能被安全人员用来进行反制。

僵尸网络的核心基础设施完全依赖于 C2 服务器,其中可以控制数千台受感染的僵尸计算机。一位名叫“Jacob Masse”的研究人员发现表明,这种DDoS 攻击的存在是由于 CNC 服务器上的会话管理不当造成的。

研究人员表示,发起此攻击不需要身份验证,从而很容易被利用。执法部门或安全研究人员也可以使用这种攻击场景来使 CNC 服务器无法运行,从而导致僵尸网络被拆除。具体原理基于此漏洞会压垮服务器的会话缓冲区,当同时建立多个连接时,无法正确处理该缓冲区。 此外,这种攻击还存在于预验证阶段,即验证打开后的多个同时连接尝试未得到正确处理。

在此情况下,攻击者可以使用根用户名发送验证请求,从而在 CNC 服务器上打开多个连接。 服务器无法管理这些连接尝试,从而导致资源耗尽和服务器崩溃。

因此,对于安全人员而言,利用此漏洞可以破坏僵尸网络活动,从而随后消除与僵尸网络相关的威胁。但从攻击者角度出发,该漏洞导致的恶意网络压力也会破坏数据并造成业务中断。

Mirai 僵尸网络被发现于2016年8月,因其潜在的DDoS攻击和庞大网络而多次成为头条新闻,特别是针对 IoT 设备和服务器的攻击。Mirai 拥有数千台遭到入侵的设备,并通过利用弱默认密码和已知漏洞来瞄准 IP 摄像头和家用路由器等消费类设备,其他几个变体的源代码与 Mirai相似。

参考来源:

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐