小薯条

小薯条- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

ESET 研究人员发现了一种罕见的网络钓鱼活动,专门针对 Android 和 iPhone 用户。他们分析了一个在野外观察到的案例,该案例主要是针对一家著名的捷克银行的客户。

值得注意的是这种攻击主要是从第三方网站安装钓鱼应用程序,而无需用户主动安装。这有可能导致使用安卓系统的用户设备上会被隐秘安装一种特殊的 APK,隐蔽性很高,很难发现,它看起来甚至有点像是用户从 Google Play 商店安装的。这种钓鱼攻击威胁也针对 iOS 用户。

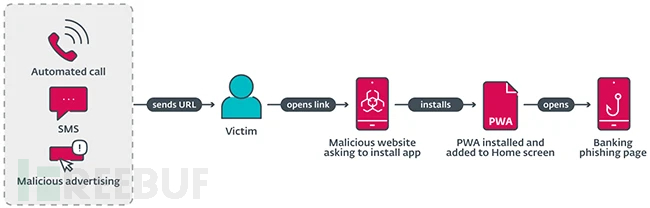

PWA 网络钓鱼流程(来源:ESET)

针对 iOS 的钓鱼网站会指示受害者在主屏幕上添加渐进式网络应用程序 (PWA),而在 Android 上,PWA 是在浏览器中确认自定义弹出窗口后安装的。在这一点上,这些钓鱼应用程序与它们在这两个操作系统上模仿的真实银行应用程序基本没有区别。

PWA 本质上是将网站捆绑到一个看似独立的应用程序中,并通过使用本地系统提示增强了其虚假的独立性。与网站一样,PWA 也是跨平台的,这就解释了为什么这些 PWA 网络钓鱼活动可以既针对 iOS 又针对 Android 用户。负责 ESET 品牌情报服务的 ESET 分析师在捷克观察到了这种新技术,该服务可监控针对客户品牌的威胁。

分析该威胁的 ESET 研究员 Jakub Osmani 表示:对于 iPhone 用户来说,这种行为可能会打破任何有关安全的‘围墙花园’假设。

ESET 发现使用电话、短信和恶意广告的网络钓鱼欺诈行为

ESET 分析师发现了一系列针对移动用户的网络钓鱼活动,这些活动分别使用了三种不同的 URL 发送机制,包括自动语音呼叫、短信和社交媒体恶意广告。语音电话发送是通过自动呼叫完成的,该呼叫会警告用户银行应用程序已过期,并要求用户在数字键盘上选择一个选项。

按下正确的按钮后,就会通过短信发送一个钓鱼网址,正如一条推文所报道的那样。最初的短信发送是通过向捷克电话号码滥发信息来实现的。发送的信息包括一个钓鱼链接和文本,目的是让受害者通过社交工程访问该链接。恶意活动通过 Instagram 和 Facebook 等 Meta 平台上的注册广告进行传播。这些广告包括行动号召,比如为 “下载以下更新 ”的用户提供限量优惠。

打开第一阶段发送的 URL 后,Android 受害者会看到两个截然不同的活动,一个是模仿目标银行应用程序官方 Google Play 商店页面的高质量钓鱼页面,另一个是该应用程序的山寨网站。受害者会被要求安装 “新版 ”银行应用程序。

WebAPK 绕过安全警告

这种网络钓鱼活动和方法之所以能够得逞,完全得益于渐进式网络应用程序的技术。简而言之,渐进式网络应用程序是使用传统网络应用程序技术构建的应用程序,可以在多个平台和设备上运行。

WebAPK 可被视为渐进式网络应用程序的升级版,因为 Chrome 浏览器会从 PWA(即 APK)生成本地 Android 应用程序。这些 WebAPK 看起来就像普通的本地应用程序。此外,安装 WebAPK 不会产生任何 “从不可信来源安装 ”的提示警告。

某小组曾尝试通过 Telegram 官方 API 将所有输入信息记录到 Telegram 群组聊天中,而另一个小组则使用带有管理面板的传统命令与控制(C&C)服务器。Osmani 表示:根据这些活动使用了两种不同的 C&C 基础设施这一事实,我们确定是两个不同的团伙在针对多家银行实施 PWA/WebAPK 网络钓鱼活动。大多数已知案例都发生在捷克,只有两个网络钓鱼应用程序出现在捷克境外(特别是匈牙利和格鲁吉亚)。

ESET 的研究人员在调查中发现的所有披露在网上的敏感信息,银行都已迅速跟进处理。ESET 方面也协助删除了多个网络钓鱼域和 C&C 服务器。

参考来源:New phishing method targets Android and iPhone users - Help Net Security

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)